915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

El RGPD define Dato personal como toda información sobre una persona física identificada o identificable («el interesado»); se considerará persona física identificable toda persona cuya identidad pueda determinarse, directa o indirectamente, en particular mediante un identificador, como por ejemplo un nombre, un número de identificación, datos de localización, un identificador en línea o uno o varios elementos propios de la identidad física, fisiológica, genética, psíquica, económica, cultural o social de dicha persona Por lo tanto, nos encontramos con una definición clara de lo que podemos entender como dato.

En la práctica estamos constantemente intercambiando información personal. Este flujo de datos personales puede realizarse de forma analógica o digital. Cuando ese intercambio lo hacemos en el mundo analógico, sabemos perfectamente que información estamos facilitando, Ej: dar una copia en papel de nuestra fotografía de carnet,pero la cosa se complica cuando entramos en el mundo digital, en el entorno 2.0.

¿Sabías que cuando enviamos un email, estamos enviando más datos que los que hayamos incorporado en el texto del correo o cómo anexo al mismo? Y cuándo compartes una foto por WhatsApp ¿Crees que solo envías esa imagen? Efectivamente cuando enviamos un email o compartimos una fotografía realizada digitalmente ignoramos los metadatos que enviamos junto a ellos. Pero ¿qué son los metadatos? ¿son o pueden llegar a ser datos personales?

Los metadatos (del griego μετα, meta, ‘después de, más allá de’ y latín datum, ‘lo que se da’, «dato») son datos que describen otros datos, un ejemplo: en una biblioteca, los metadatos serían las fichas donde se almacena información sobre autores, títulos, editoriales para buscar libros. Los metadatos permiten identificar más datos.

En el mundo digital podría ser información que aislada no aporte ninguna información sobre quién es el interesado o pudiera ser que sí. Ni el RGPD ni la LOPDyGDD hace referencia alguna a los metadatos, pero, en la propuesta del Reglamento Europeo y del Consejo sobre el respeto de la vida privada y la protección de datos personales en el sector de las comunicaciones electrónicas y por el que se deroga la Directiva 2002/58/CE del Parlamento Europeo y del Consejo de 12 de julio de 2002 (Reglamento de E-Privacy), sí que se regulan subsumiéndolos en el concepto de “Datos de comunicación electrónica”.

En el considerando 3 de este Reglamento de E-Privacy, que todavía no está vigente, dice que “ Entre esos metadatos figuran los números a los que se ha llamado, los sitios web visitados, la localización geográfica o la hora, la fecha y la duración de una llamada, información que permite extraer conclusiones precisas sobre la vida privada de las personas participantes en la comunicación electrónica tales como sus relaciones sociales, sus costumbres y actividades de la vida cotidiana, sus intereses, sus preferencias, etc.” Es decir, que podrían ser considerados “datos” a los efectos del RGPD

De hecho, el considerando 17 se establece la obligación de requerir el consentimiento para tratar estos metadatos por parte de los proveedores de servicios, aunque en el Artículo 6.2 establecen tres tipos de bases de legitimación diferentes para tratar metadatos por parte de los proveedores de servicios:

Además, este reglamento obliga a la supresión o anonimización de los mismos cuando ya no los use.

Sin querer profundizar más en la propuesta del Reglamento e-privacy, hemos de plantearnos qué situación o qué lugar tienen los metadatos en tanto que con uno de ellos o varios puedan identificar a una persona.

Como hemos referido arriba un metadato puede ser identificatorio o no en función de qué tipo sea o de si se junta con otro metadato que otorguen información suficiente como para identificar o hacer identificable a una persona. En esta hipótesis ¿podríamos estar hablando de un “dato” a los efectos del RGPD y por lo tanto ésta normativa desplegar todas sus obligaciones?

Parece ser que es un planteamiento posible en tanto que cumple con los requisitos que ha de tener un dato para que sea amparado por la normativa de privacidad, pero no es un dato, es un “metadato” y como hemos dicho, ni el RGPD y la actual LOPD hace referencia alguna al “metadato” ¿podría aplicarse el RGPD a un elemento que no regula estricto sensu?

Por otro lado, los metadatos circulan, en muchos casos, sin que Responsable de Tratamiento ni Interesado lo sepan, por ejemplo, datos de ubicación y fecha de una fotografía realizada por un teléfono móvil. Que estos datos sean “ocultos” dificulta enormemente que puedan desplegarse todas las obligaciones y derechos de uno y otro.

¿Qué pasará cuando, de forma expresa, se declare que se van a tratar metadatos por los operadores? ¿qué normativa se tendrá que aplicar?

El Reglamento e-privacy nos lo contesta en su exposición de motivos dejando claro que, mientras el RGPD garantiza la protección de datos personales el Reglamento e-privacy amparará como lex specialis al tratamiento de datos de comunicaciones electrónicas llevado a cabo en relación con la prestación y utilización de servicios de comunicaciones electrónica.

El metadato, pues, es contemplado por la normativa como relevante jurídicamente en tanto que se encuentre en el ámbito normativo del futuro Reglamento, pero, per se, aunque pudiera identificar a una persona, como tal metadato, parece quedar fuera de la regulación. Pero, bajo mi punto de vista, lo realmente relevante es que seguimos aportando legislación de un ámbito territorial parcial cuando el tráfico de datos y sobre todo de metadatos, es global ya que se realiza a través de la red y esta es mundial.

Hoy en día los negocios en internet son enteramente globales, y esta realidad no sólo afecta a grandes empresas sino también a pequeños empresarios e incluso, al profesional o emprendedor que, en solitario, se lanza al mundo digital disponiendo de los medios para desarrollar su trabajo en un país, la empresa de Hosting que le provee en otro, los servidores en un tercero y el cliente ser de un cuarto país. Exigir cumplimientos normativos tan estrictos como el europeo en un supuesto de hecho tan complejo como el que se describe, frena el crecimiento y el emprendimiento por ello, es necesario ya disponer de una visión política y legislativa más global.

Francisco José Adán Castaño

Equipo Govertis

KEEP READING¿SE PUEDE UTILIZAR EL CONTROL DE TEMPERATURA PARA EL ACCESO DEL PERSONAL AL CENTRO DE TRABAJO?

EN CASO AFIRMATIVO, ¿DE QUÉ FORMA PUEDO HACERLO Y QUÉ GARANTÍAS DEBO CUMPLIR?

¿SE PUEDE UTILIZAR EL CONTROL DE TEMPERATURA PARA EL ACCESO DE CLIENTES Y VISITANTES EN GENERAL?

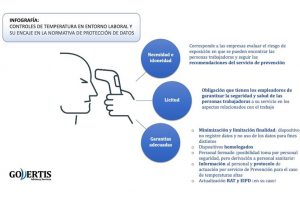

La Agencia Española de Protección de Datos ha publicado un comunicado en relación con la toma de temperatura por parte de comercios, centros de trabajo y otros establecimientos para determinar quién puede acceder a los mismos.

El objetivo de estos sistemas es controlar el acceso a instalaciones para evitar posibles contagios de COVID-19, en tanto que la temperatura es indiciaria de haber contraído la enfermedad, y, por tanto, del riesgo de contagio.

La temperatura asociada a un sujeto identificable constituye un dato de salud, de acuerdo a la interpretación amplia que hace la normativa, por lo que es objeto de especial protección. La legitimación para realizar este tratamiento parte, entre otros, del Considerando (46) del RGPD, que reconoce que en situaciones excepcionales, como una epidemia, la base jurídica de los tratamientos puede ser múltiple, basada tanto en el interés público como en el interés vital del interesado u otra persona física: “El tratamiento de datos personales también debe considerarse lícito cuando sea necesario para proteger un interés esencial para la vida del interesado o la de otra persona física. En principio, los datos personales únicamente deben tratarse sobre la base del interés vital de otra persona física cuando el tratamiento no pueda basarse manifiestamente en una base jurídica diferente. Ciertos tipos de tratamiento pueden responder tanto a motivos importantes de interés público como a los intereses vitales del interesado, como por ejemplo cuando el tratamiento es necesario para fines humanitarios, incluido el control de epidemias y su propagación, o en situaciones de emergencia humanitaria, sobre todo en caso de catástrofes naturales o de origen humano”.

SÍ, con ciertos requisitos

En el caso de centros de trabajo, la legitimidad de este tratamiento la corrobora la propia AEPD en sus FAQ,s sobre el COVID-19, donde indica que el empleador “podrá tomar la temperatura a los trabajadores, como medida relacionada con la vigilancia de su salud en materia de Prevención de Riesgos Laborales”. Esto puede entenderse en tanto que, según corrobora la OMS, el signo más frecuente en los pacientes COVID-19 es la fiebre.

Continúa la Agencia en la nota informativa estableciendo que “la posible base jurídica podría encontrarse en la obligación que tienen los empleadores de garantizar la seguridad y salud de las personas trabajadoras a su servicio en los aspectos relacionados con el trabajo. Esa obligación operaría a la vez como excepción que permite el tratamiento de datos de salud y como base jurídica que legitima el tratamiento”.

Añade la Agencia en su comunicado, en relación con esta toma de temperatura para determinar el acceso, que “requeriría la determinación previa que haga la autoridad sanitaria competente (…) de su necesidad y adecuación al objetivo de contribuir eficazmente a prevenir la diseminación de la enfermedad en los ámbitos en los que se apliquen, regulando los límites y garantías específicos para el tratamiento de los datos personales de los afectados”, por lo que “estas medidas deben aplicarse solo atendiendo a los criterios definidos por las autoridades sanitarias, tanto en lo relativo a su utilidad como a su proporcionalidad, es decir, hasta qué punto esa utilidad es suficiente para justificar el sacrificio de los derechos individuales que las medidas suponen y hasta qué punto estas medidas podrían o no ser sustituidas, con igual eficacia, por otras menos intrusivas”.

En este sentido, el “Procedimiento de actuación para los servicios de prevencion de riesgos laborales frente a la exposición al SARSCOV-2”, elaborado por el Ministerio de Sanidad, recomienda a los servicios de PRL lo siguiente:

“Dado que el contacto con el virus puede afectar a entornos sanitarios y no sanitarios, corresponde a las empresas evaluar el riesgo de exposición en que se pueden encontrar las personas trabajadoras en cada una de la tareas diferenciadas que realizan y seguir las recomendaciones que sobre el particular emita el servicio de prevención, siguiendo las pautas y recomendaciones formuladas por las autoridades sanitarias”.

Por tanto, en cuanto no hay mención expresa por parte del Ministerio sobre el control de temperatura, la decisión de adoptar tal medida recae en la empresa, a través de su servicio de PRL.

Sigue la Agencia en la citada nota recordando que este tratamiento lícito debe cumplir las “garantías adecuadas”. Sobre estas garantías, la autoridad de control indica que “los datos (de temperatura) solo pueden obtenerse con la finalidad específica de detectar posibles personas contagiadas y evitar su acceso a un determinado lugar y su contacto dentro de él con otras personas. Pero esos datos no deben ser utilizados para ninguna otra finalidad. Esto es especialmente aplicable en los casos en que la toma de temperatura se realice utilizando dispositivos (como, por ejemplo, cámaras térmicas) que ofrezcan la posibilidad de grabar y conservar los datos o tratar información adicional, en particular, información biométrica”

También habla del principio de exactitud, advirtiendo que “los equipos de medición deben ser homologados y adecuados para poder registrar con fiabilidad los intervalos de temperatura que se consideren relevantes”. En este sentido, añade que “el personal que los emplee debe reunir los requisitos legalmente establecidos y estar formado en su uso”.

Por último, la Agencia señala que “debieran considerarse, entre otras, medidas (…) para permitir que las personas en que se detecte una temperatura superior a la normal puedan reaccionar ante la decisión de impedirles el acceso a un recinto determinado (por ejemplo, justificando que su temperatura elevada obedece a otras razones). Para ello, el personal deberá estar cualificado para poder valorar esas razones adicionales o debe establecerse un procedimiento para que la reclamación pueda dirigirse a una persona que pueda atenderla y, en su caso, permitir el acceso”.

En cumplimiento de todo lo antedicho, se recomiendan las siguientes actuaciones:

Cabe recordar la necesidad de actualizar el Registro de actividades de tratamiento con las operaciones indicadas, así como la realización de una evaluación de impacto de protección de datos, en su caso, una vez acordado el sistema de control a implantar.

Tabla 1 Infografía

NO es recomendable. De momento, optar por medios menos invasivos

En este supuesto, si bien la habilitación legal para el tratamiento de datos puede partir de la necesidad de “proteger un interés esencial para la vida del interesado o la de otra persona física (…) como por ejemplo cuando el tratamiento es necesario para fines humanitarios, incluido el control de epidemias y su propagación, o en situaciones de emergencia humanitaria, sobre todo en caso de catástrofes naturales o de origen humano”, y por “por razones de interés público en el ámbito de la salud pública”, y el uso del control de temperatura (sin registro de datos) podría considerarse una medida proporcionada y lícita para cumplir con esta necesidad, la AEPD en su comunicado deja la decisión de la necesidad y adecuación de la medida a las autoridades sanitarias, así como la determinación, en su caso, de la temperatura a partir de la cual se considere posible contagio:

“Es por ello que estas medidas deben aplicarse solo atendiendo a los criterios definidos por las autoridades sanitarias, tanto en lo relativo a su utilidad como a su proporcionalidad, es decir, hasta qué punto esa utilidad es suficiente para justificar el sacrificio de los derechos individuales que las medidas suponen y hasta qué punto estas medidas podrían o no ser sustituidas, con igual eficacia, por otras menos intrusivas.

Por otro lado, esos criterios deben incluir también precisiones sobre los aspectos centrales de la aplicación de estas medidas. Así, por ejemplo, la temperatura a partir de la cual se consideraría que una persona puede estar contagiada por la COVID – 19 debería establecerse atendiendo a la evidencia científica disponible. No debería ser una decisión que asuma cada entidad que implante estas prácticas, ya que ello supondría una aplicación heterogénea que disminuiría en cualquier caso su eficacia y podría dar lugar a discriminaciones injustificadas”.

¿Y por qué la AEPD considera que las autoridades sanitarias son las que han de establecer los criterios de aplicación de la medida, así como pronunciarse sobre su utilidad y proporcionalidad?

Porque las concretas medidas, destinadas a prevenir y combatir el contagio del virus, deben ser determinadas por las autoridades sanitarias, en base a sus propias competencias. Así, la necesidad, proporcionalidad y adecuación de la medida dependerá de la estrategia que las autoridades sanitarias hayan planificado y valorado. Debe entenderse, por tanto, que corresponde, en primer lugar, a la autoridad sanitaria, valorar la idoneidad, necesidad y proporcionalidad de las medidas (por ejemplo, uso de mascarilla obligatorio en transporte público, la realización de test masivos y utilización de aplicaciones móviles de rastreo para alertar a posibles contactos sobre una potencial exposición al virus). No se puede afirmar a priori si la medida es adecuada o proporcional, a los efectos de ser adoptada en nuestra organización, si no la ponemos en relación con la estrategia sanitaria concreta.

Por tanto, nuestra recomendación es esperar a un previsible pronunciamiento específico de las autoridades sanitarias sobre esta cuestión, optando entretanto por medidas de prevención menos invasivas. Si esto no fuera posible, habría que realizar una evaluación de impacto para valorar la viabilidad del tratamiento, así como las garantías a emplear.

Equipo Govertis

KEEP READINGLas tecnologías evolucionan y con ello generan retos jurídicos que hace tiempo ni siquiera imaginábamos. El Derecho siempre va detrás de los hechos; y cuando hablamos de hechos tan cambiantes como los que las TIC propician, la necesidad de reacción se vuelve más crítica. Entre los diferentes retos jurídicos que se plantean, vamos a poner el zoom sólo en uno de ellos: la protección de datos de carácter personal.

Los retos tecnológicos que la protección de datos debe de afrontar son múltiples. El esquema de certificación de DPD incluye algunos como Cloud computing, Smartphones y APPs, RFID, Internet de las cosas, Big Data y profiling, etc…. Pero hay muchos otros que no ha incluido, como por ejemplo el reconocimiento facial, procesamiento de lenguajes naturales, robots, vehículos autónomos o drones que se mencionaron en la 38ª Conferencia internacional de protección de datos y comisionarios de Privacidad que se celebró en octubre de 2016 bajo el título “INTELIGENCIA ARTIFICIAL, ROBÓTICA, PRIVACIDAD Y PROTECCIÓN DE DATOS”.

En algunos casos las autoridades de protección de datos han publicado guías o existen Directrices; En otros casos (habida cuenta de su novedad) no existen pronunciamientos de las autoridades o son muy parcos por lo que intentaremos encajarlas en la regulación del RGPD.

En este primer artículo nos centraremos en uno de ellos (el cloud computing) y posteriormente en futuros artículos iremos desgranando otros.

Como destaca la AEPD en su Guía en la contratación de estos servicios existen riesgos de falta de transparencia y falta de control:

“Falta de transparencia

Es el prestador el que conoce todos los detalles del servicio que ofrece. Por ello, nos enfrentamos a la necesidad de conocer el qué, quién, cómo y dónde se lleva a cabo el tratamiento de los datos que se proporcionan al proveedor para la prestación del servicio. Si este último no da una información clara, precisa y completa sobre todos los elementos inherentes a la prestación, la decisión adoptada por el responsable no podrá tener en consideración de forma adecuada requisitos básicos como la ubicación de los datos, la existencia de subencargados, los controles de acceso a la información o las medidas de seguridad. De esta forma, se dificulta al responsable la posibilidad de evaluar los riesgos y establecer los controles adecuados”.

“Falta de control

Como consecuencia de las peculiaridades del modelo de tratamiento en la nube y en parte también de la ausencia de transparencia en la información, la falta de control del responsable se manifiesta, por ejemplo, ante las dificultades para conocer en todo momento la ubicación de los datos, las dificultades a la hora de disponer de los datos en poder del proveedor o de poder obtenerlos en un formato válido e interoperable, los obstáculos a una gestión efectiva del tratamiento o, en definitiva, la ausencia de control efectivo a la hora de definir los elementos sustantivos del tratamiento en lo tocante a salvaguardas técnicas y organizativas”.

Ello obliga a la empresa que desee contratar estos servicios a recabar información previa al prestador sobre determinados aspectos del servicio. Todo ello en virtud del artículo 28.1 del RGPD que obliga a los responsables de tratamiento a elegir prestadores que ofrezcan garantías suficientes para aplicar medidas técnicas y organizativas apropiadas para garantizar que el tratamiento es conforme con el RGPD y respeta la protección de los derechos del interesado.

Aquí nos gustaría añadir una nota importante, la AEPD dispone de dos guías sobre cloud computing cuya lectura es recomendada. Por ello, la AEPD en su Guía de Cloud Computing recomienda establecer una serie de verificaciones de control previas e incluso cotejar las respuestas facilitadas por varios prestadores: “las condiciones ofrecidas por los proveedores se deben contrastar con una lista de control que incluya, entre otros, elementos relativos a la información proporcionada, ubicación del tratamiento, existencia de sub-encargados, políticas de seguridad, derechos del usuario y obligaciones legales del prestador del servicio”.

Por su parte el actual Instituto Nacional de Ciberseguridad INCIBE en un Informe de 2011 (Instituto Nacional de Ciberseguridad, “Riesgos y amenazas del cloud computing” Madrid 2011), destacaba en relación con los problemas de seguridad e incertidumbre sobre el marco jurídico y la legislación competente, los siguientes aspectos:

El equipo de profesionales de Govertis

KEEP READING