915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

El pasado miércoles, 25 de junio, tuvo lugar la celebración del II Insight del Club del DPD de este año 2025, como siempre organizado por la Asociación Española para la Calidad, con la colaboración de Govertis, part of Telefónica Tech.

En esta edición del evento, contamos con la dirección de Javier Villegas, Lead Advisor de Data Protection Officers en Govertis, part of Telefónica Tech, estructurando la presentación en tres partes:

Esta primera ponencia ha sido ofrecida por María Jiménez, Delegada de Protección de Datos y Legal Advisor en Govertis, part of Telefónica Tech.

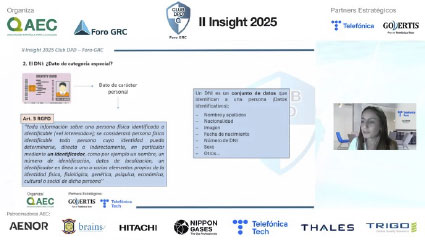

María se adentró en una materia que genera actualmente mucha controversia, ya que no siempre está claro si es posible obtener copias del DNI de los ciudadanos y, si lo fuese, de qué modo y bajo qué pretextos sería lícita esta práctica.

La primera labor comenzó contextualizando el marco normativo en el que se articula esta materia: la Constitución Española, la Carta de los derechos fundamentales de la Unión Europea, el RGPD, nuestra LOPD-GDD y el resto de normativas sectoriales y autonómicas aplicables, que son de especial atención en el ámbito del DNI.

Seguidamente, María destacó la naturaleza del DNI, entendible como un dato de carácter personal, pero con una especial atención al hecho de que se presenta como un «paquete de datos» que abarca el nombre, apellidos, nacionalidad, imagen, número identificativo y demás categorías.

Sin embargo, ningún dato obrante en el DNI se presenta como un dato de categoría especial (artículo 9.1 RGPD) en sentido estricto, pero por su especialidad, por ser el contenedor de diversa información es precisamente la razón por la que nos encontramos con un dato de una sensibilidad particular, en la medida en que es un dato único, permanente y ampliamente aceptado para autenticar inequívocamente a una persona, con todos los riesgos de suplantación y acciones derivadas que ello supone.

Asentado lo anterior, cabe determinar cuándo se puede solicitar el DNI. Esto es, qué base de licitud va a resultar aplicable al tratamiento del DNI.

Es la propia AEPD la que establece una regla básica para tratar el DNI: que exista una norma que así lo establezca y que ello derive de una necesidad demostrable.

Sobre ello podemos mencionar varios ejemplos en los que se podrá tratar el DNI:

Lo siguiente que se debe abordar es cómo solicitar el DNI, respondiendo a la cuestión sobre si escanear o fotografiar el DNI es siempre lícito.

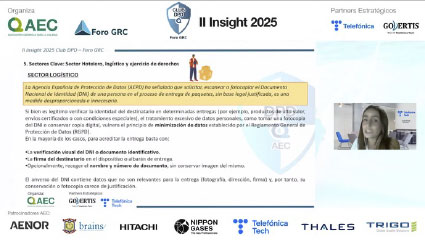

En este sentido, el criterio de la AEPD es claro: la copia del DNI debe evitarse siempre que existan alternativas menos intrusivas, y no exista una ley que nos obligue a conservarlo.

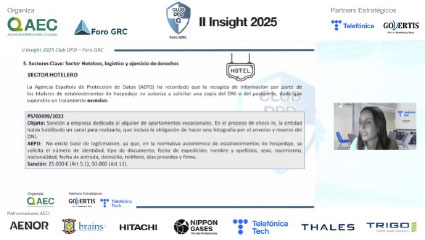

Entre los ámbitos de actuación más afectados por esta problemática podemos encontrar:

Esta práctica debería sustituirse por otras alternativas menos lesivas, tales como la verificación visual del DNI, la firma del destinatario en el dispositivo o albarán de entra u, opcionalmente, recoger únicamente el nombre y número de DNI del destinatario del paquete.

Esto conlleva entender que el foco principal que se debe tener en cuenta es la atención al principio de minimización: únicamente deberá recogerse el dato o datos personales que sean mínimos, proporcionales y estrictamente necesarios para la finalidad específica (y legítima) que se persigue.

Cabe igualmente no perder de vista la necesidad de integrar garantías y medidas de seguridad adecuadas en los intercambios de este tipo de información, dada la especial sensibilidad del DNI como conjunto. Entre ellas, María destacó el contar con portales web con autenticación robusta (2FA), correos electrónicos cifrados, controles de acceso, comunicaciones cifradas de extremo a extremo y herramientas de firma electrónica reconocida, entre otros.

Llegando a la última cuestión, cabe hablar del por qué: ¿por qué es necesaria la especial protección del DNI?

La respuesta pasa inevitablemente por los riesgos que existen sobre un mal uso de esta información: la posible suplantación de identidad, el tratamiento no autorizado, la pérdida del control de los datos y, en los peores escenarios, fraudes financieros, estafas o revelación de secretos.

Todo ello nos lleva a varias conclusiones:

Este segundo bloque de contenidos, en forma de mesa de debate, estuvo moderado por Coral Pelegrín, DPD-GRC Senior Consultant en Govertis, quien ha estado acompañada de algunos de los divulgadores más influyentes del país:

En esta mesa de debate se abordó el contenido del del Plan Estratégico de la Agencia Española de Protección de Datos (AEPD) 2025-2030, cuyo enfoque pasa por el momento de transformación digital que atraviesa la sociedad.

Dentro de este Plan, la AEPD propone ocho principios rectores de actividades, estableciendo a continuación seis grandes ejes de actuación para conseguirlos.

Los principios rectores contenidos en el Plan son los siguientes:

Por su parte, los grandes ejes de actuación propuestos son:

Eje 1. Supervisión inteligente.

Eje 2. Innovación tecnológica.

Eje 3. Cooperación e influencia estratégica.

Eje 4. Facilitar el cumplimiento normativo.

Eje 5. Transformación digital y excelencia.

Eje 6. Una Agencia abierta y cercana.

María Luisa González, desde una perspectiva más apegada al ámbito de la abogacía, seleccionó el eje de actuación de supervisión inteligente (implementar sistemas avanzados para detección de riesgos y optimizar procesos internos utilizando IA), facilitar el cumplimiento normativo, ayudar en el cumplimiento a las Pymes y el eje de PROPONER una AEPD más abierta y cercana, en escucha permanente con los diversos sectores sociales.

Sobre ello, María destacó la actividad de la ICO, la Autoridad competente en materia de protección de datos británica, que siempre ha estado en contacto con los sectores afectados por los tratamientos y demás ámbitos sociales.

También puso en valor la necesidad de aumentar recursos en la AEPD, que la deje de convertir en una «agencia de consumo dentro del ámbito de la protección de datos» y sirva de un organismo verdaderamente útil y necesario para los sectores afectados.

Daniel Fernández-Viagas, por su parte, destacó el eje de la cooperación con otras Autoridades y el refuerzo del cumplimiento normativo.

El mensaje central para él, en este sentido, es que «para un DPD, es básico tener contrastada con varias Autoridades de Control las diferentes cuestiones que puedan ser de afectación».

Se reafirma en las ideas expuestas por sus compañeros Jorge Campanillas, que hizo mayor hincapié en la elaboración de un laboratorio de desarrollo e innovación digital, sandbox, que tienda a abrazar el uso de la tecnología en pos del cumplimiento normativo. No siempre hay que demonizar el uso de la IA, también puede ayudarnos en nuestro trabajo y a la sociedad.

El mensaje final fue, igualmente, reafirmar la necesidad de cooperación entre las diferentes Autoridades, aunando criterios y ejerciendo una labor de guía que estaba más perdida en los días actuales.

Es clave que «los ciudadanos comprendan para qué estamos los Delegados de Protección de Datos».

En otro orden de cuestiones, abordando cuestiones sobre metodología y riesgo, María Luisa hizo hincapié en la necesidad de reforzar y consolidar una metodología válida sobre el análisis de riesgos, los procesos de anonimización y las evaluaciones de impacto que no se presenten únicamente como un setlist sino como una metodología material y homogénea.

Daniel suscribió el planteamiento anterior poniendo el foco en la metodología del análisis de riesgos: «no puede ser que el foco central sea únicamente el negocio y no el usuario o los derechos respectivos».

También aprovechó la ocasión para destacar que el criterio sobre el uso de la biometría tiene margen de mejora, debiendo flexibilizar el uso de la misma para determinados escenarios que en la práctica son muy razonables.

Jorge, en la misma línea, sostuvo que lo que se está trasladando a la ciudadanía con el actual criterio sobre el uso de la biometría convierte algunas prácticas habituales, como abrirse una cuenta bancaria con un escaneo facial, en cuestiones difíciles de encajar con otros supuestos de uso ilícito de este tipo de tecnología.

Por otro lado, no pasó desapercibido el cuarto eje del Plan de la AEPD, en el que se integra la voluntad de potenciar y reforzar la figura del Delegado de Protección de Datos.

Para Daniel, es fundamental que el DPD no se presente como una figura muy saturada de trabajo o que su conocimiento tenga que abarcar todos los ámbitos. Para él, la clave está en rodearse de equipos multidisciplinares que sepan asesorar y mantener una posición activa dentro de las empresas, codeándose con todos los departamentos para empaparse de la realidad de la problemática que le rodea.

En cualquier caso, el principal hándicap a resolver en muchas organizaciones, incluyendo la Administración Pública, es dotar de recursos a esta figura, así como no denostar su trabajo forzando la necesidad de que sean unos «superhéroes» del conocimiento.

Por último, en este bloque, se comentaron los desafíos a futuro en protección de datos, que todos los intervinientes coinciden en que van alineados con los principales ejes de actuación de la AEPD, en los que se debe acompañar con «formación, formación y formación» para los que ejercen las labores de DPD, sobre todo en área de ciberseguridad, tal como concluye Daniel.

La jornada cerró con un taller práctico exclusivo para miembros del Club del DPD, dirigido por un invitado muy especial: Alejandro Sánchez del Campo Redonet (Replicante Legal), abogado experto en derecho digital y referente en el ámbito LegalTech.

Alejandro comenzó su ponencia aclarando que su contenido no solo versaría sobre las herramientas basadas en inteligencia artificial, sino en el propio impacto que la IA tiene (y tendrá) en las labores de los DPD.

Y este enfoque le llevó a plantear un titular inicial que lleva reflejando los últimos tiempos del sector: «solo un tercio de los letrados tiene suficiente formación en tecnología».

Sin perjuicio de que se trata de una realidad que afecta principalmente al ámbito legal externo a la esfera de actuación de los Delegados de Protección de Datos, la falta de conocimiento suficiente en áreas tecnológicas, sobre todo ligadas a la Inteligencia Artificial, hace que sea necesario reforzar la formación en estas competencias.

Esta problemática invita a reflexionar, en opinión del ponente, sobre si la existencia de herramientas de IA, sobre todo el ChatGPT, supone una evolución para la sociedad o una revolución.

Alejandro exploró el concepto de ChatGPT aclarando que se trata de un modelo de lenguaje, no de una base de datos entrenada para aspectos legales o tecnológicos puramente.

Otro titular que ha dejado abierto al debate el ponente expuso los posibles límites, si los hubiese, de este tipo de herramientas de IA generativa. Es decir, se trata de responder a la pregunta de si habrá alguna de las tareas que realiza un DPD o un profesional asociado al mundo de la privacidad o el Derecho que no pueda realizar la IA.

Sobre todo, teniendo en cuenta que cada vez son más los grandes despachos y asesorías jurídicas los que tejen alianzas con plataformas como Legora o Harvey para optimizar sus funciones, estructura y dotar de mayor eficiencia a sus labores de asesoramiento.

Dentro del área de consultoría GRC y compliance en materia de protección de datos, Alejandro destacó otras herramientas como Complylaw o Gobercom 360, ambas tendentes a facilitar y optimizar los trabajos de consultoría en esta materia. Sin embargo, en estos dos ejemplos, hay una gran presencia de IA (al menos en comparación con el sector puramente legal).

Más adelante, Alejandro introdujo el horizonte que se está dibujando dentro del universo de la IA, convirtiendo las herramientas y procesos de automatización exclusiva en modelos de agente IA, en los que le puedes pedir que realice labores más complejas, con mayores comandos y acciones combinadas y que están dirigidas a dar con la tecla definitiva para optimizar nuestras profesiones, ya sean como Delegados de Protección de Datos, abogados o cualquier otro sector de aplicación.

«Al DPD le va a tocar entender la problemática legal, regulatoria y ética que plantea la IA. Como al abogado, pero para su campo. Muchos DPDs van a evolucionar a ser quienes se ocupen de la adecuación y compliance relacionado con el Reglamento de Inteligencia Artificial».

Esta aseveración arroja una pregunta que ya se planteaba al inicio de la ponencia, y es que teniendo en cuenta que muchas las labores del DPD pasan por un proceso, ¿cuánto de ese proceso se puede automatizar o «agentizar» a través de la IA?

En opinión de Alejandro, en un futuro no muy lejano, la labor del DPD y del abogado en general pasará por integrar la IA irremediablemente en su día a día. «Si se han podido automatizar los taxis en una ciudad como San Francisco, ¿por qué no se va a poder automatizar la labor del DPD?».

En cualquier caso, convendría hacer una lectura optimista de este reto que se plantea, aceptándolo como una realidad que conduce a una oportunidad futura, más que una amenaza para nuestra profesión.

Alejandro cerró su ponencia animando a formarse en detalle sobre la IA, el uso que se le podría dar comprendiendo su funcionamiento, ayudando a su mejora y así adelantarnos a la amenaza, liderando el futuro y aceptando la realidad que, en su opinión, es irrefrenable.

José Alejandro Veiga

Govertis, parte de Telefónica Tech

A partir de las últimas resoluciones e informes jurídicos de la Agencia de Protección de Española Datos (AEPD), se han suscitado numerosas cuestiones en cuanto al requerimiento de los datos del documento nacional de identidad (DNI), para verificar la identidad de las personas físicas. Así, se cuestiona, principalmente, si ¿es legal pedir fotocopia del DNI?, ¿por qué se concibe el DNI como dato sensible? y ¿qué medidas de seguridad se deben adoptar?

Antes de abordar estas cuestiones, hay que indicar que, el DNI, es un documento oficial emitido por el Ministerio del Interior que contiene información clave de una persona física como, por ejemplo, nombre y apellidos, fecha y lugar de nacimiento, fotografía, etc. Por lo tanto, el DNI va a permitir identificar de manera inequívoca a una persona física. De modo que, no hay que perder de vista los principios relativos al tratamiento que desarrolla el artículo 5 del Reglamento General de Protección de Datos (RGPD), es decir, el tratamiento de los datos debe de ser lícito, con fines determinados, exactos, adecuados pertinentes y limitados con relación a los fines para los que son tratados.

Entrando ya en materia, sería interesante trazar la línea la cual nos va a permitir determinar cuándo va a ser licito o no pedir fotocopia del DNI. En este sentido, es importante destacar el criterio de la AEPD recogido en el Informe jurídico 7/2023 cuando indica que «el uso del DNI únicamente se ha de someter a tratamiento cuando la norma así lo establezca, resultando excesivo el mismo cuando se pretende únicamente identificar a las personas».

Dicho esto, hay que tener en cuenta de que el responsable del tratamiento no solo podrá acudir a la norma como único medio que le legitime para solicitar copia del DNI (como es el caso de la Ley 10/2010, de 28 de abril de Prevención Blanqueo de Capitales y Financiación del Terrorismo), sino que también, en aquellos casos en los que dude de la identidad de la persona física, podrá solicitar información adicional, en este contexto. El responsable del tratamiento realizará una evaluación de proporcionalidad teniendo en cuenta la naturaleza de la solicitud, daño que pueda derivarse de una divulgación indebida, etc. En este sentido, es preciso destacar, que el uso de una copia del DNI para autenticación puede comprometer la seguridad de los datos personales y dar lugar a un tratamiento no autorizado o ilícito. Por ello, solo debe recurrirse a esta práctica si es realmente necesaria, adecuada y conforme a la normativa vigente.

En base a esto, hay que tener muy presente el principio de minimización de datos, ya que, el tratamiento excesivo de datos personales puede suponer la vulneración de los derechos de los afectados. Este nuevo paradigma, tiene un impacto directo en la recogida de datos para realizar determinados tramites, a modo de ejemplo, solicitar el DNI para atender un derecho de acceso puede ser desproporcionado si existen otras formas para verificar la identidad del solicitante (Expediente Nº PS/00003/2021), solicitar fotografía al DNI del destinatario al entregar un paquete puede ser también desproporcionado al entender que existen otros medios menos invasivos para identificar al receptor (Expediente Nº PS/00413/2021) , o incluso, pedir fotocopia del DNI para consultar los movimientos de la cuenta bancaria se considera excesivo al entenderse que el tratamiento de ese dato es innecesario ya que, se puede verificar la identidad del afectado con otros datos básicos como el usuario y la contraseña de la banca online (Expediente Nº EXP202104493).

Respecto a la consideración el DNI como un dato sensible, en primer lugar, decir que, con arreglo al artículo 9.1 del RGPD, no está contemplado entre los datos personales de categoría especial. Además, tampoco el Considerando 51 del RGPD, alude a esta consideración de carácter sensible. Sin embargo, la AEPD, en sus últimas resoluciones e informes jurídicos destaca que el DNI es un dato sensible. La autoridad de control considera la sensibilidad de este dato, por cuanto a que un tratamiento del mismo, sin las garantías adecuadas, puede poner en alto riesgo las libertades y derechos de los afectados, teniendo como resultado:

Con base a esto, la AEPD ha establecido criterios generales de privacidad e incide, que para el tratamiento legal del DNI se deberán de aplicar medidas de seguridad y protección adecuadas con el objetivo de garantizar su correcto tratamiento.

Seguir los criterios generales establecidos por la AEPD garantizará a los responsables el uso correcto y licito de los datos del DNI, a grandes rasgos, estos criterios generales son:

Por tanto, a modo de conclusión, hay que incidir en que pedir fotocopia del DNI para verificar la identidad de los afectados no es una práctica prohibida ni sistemáticamente lleva aparejada una sanción. No obstante, sí es cierto que requerir una copia del DNI debe de considerarse una medida excepcional y limitarse, única y exclusivamente, a aquellas situaciones en las que no existan otros medios menos intrusivos para verificar la identidad del afectado.

Eric Santaella

Govertis, parte de Telefónica Tech

El siglo XXI ha transformado radicalmente nuestra forma de vivir, convirtiendo la tecnología digital en una parte inseparable de nuestro día a día, lo que llaman la omnipresencia de la tecnología en la vida cotidiana. Para niños y adolescentes, que han crecido inmersos en este entorno virtual, internet es mucho más que una herramienta, es una ventana al mundo y al conocimiento, una fuente inagotable de información y un espacio abierto de relación social. Sin embargo, también es, inevitablemente, un lugar donde existen múltiples riesgos difíciles de prever.

Ante esta dualidad, y en respuesta a una creciente preocupación social, el Gobierno de España, recientemente, ha presentado el Anteproyecto de Ley Orgánica para la Protección de las Personas Menores de Edad en los Entornos Digitales. Aunque se trata de un texto provisional, es decir, en fase preliminar, supone un paso fundamental para garantizar el desarrollo integral de la infancia y la adolescencia en un mundo cada vez más interconectado.

Su exposición de motivos parte de una premisa clara: los entornos digitales son un espacio de derechos, pero también de amenazas, subrayando la crucial necesidad de dotar a los menores de herramientas y mecanismos de protección en los entornos digitales. En este sentido, se reconoce que internet puede favorecer derechos fundamentales como la libertad de expresión, el acceso a la información y la participación activa en la vida política, social y cultural. Sin embargo, un mal uso del mismo puede derivar en problemas como el ciberacoso, la desinformación o la exposición a contenidos violentos o engañosos.

El anteproyecto aborda estos desafíos desde varios frentes. Uno de sus objetivos más relevantes es el reconocimiento explícito de los derechos digitales de los menores, es decir, derecho a una navegación segura, a contenidos adaptados a su edad, y a recibir información clara y adaptada a su edad sobre el uso de las tecnologías y sus riesgos. Además, hace hincapié en la necesidad de garantizar el acceso equitativo a dispositivos, conexión y formación digital, algo que aún parece estar lejos de ser una realidad para muchas familias.

Uno de los aspectos novedosos del texto es su enfoque transversal, pues no se limita al ámbito educativo, sino que también involucra sectores como la sanidad, el consumo o la justicia. Por ejemplo, se plantean nuevas obligaciones para los fabricantes de dispositivos conectados a internet, como la activación por defecto de controles parentales y la obligación de informar de manera clara sobre los riesgos asociados al uso de estos dispositivos, de manera que se de más poder a los padres y tutores para que supervisen y controlen el acceso de los menores a contenidos perjudiciales.

Otro de los puntos que más atención ha generado es la propuesta de prohibir el acceso a loot boxes o cajas de recompensa aleatoria en videojuegos a los menores de edad. Este tipo de mecanismos han sido comparados con los juegos de azar tradicionales, ya que pueden fomentar hábitos compulsivos y generar una relación tóxica con el juego desde edades muy tempranas. La norma no cierra la puerta a posibles excepciones, pero solo si se garantizan medidas eficaces de protección infantil. Esta medida busca prevenir la exposición temprana a conductas patológicas que generen adicción e incluso, problemas económicos.

En el ámbito educativo, el anteproyecto insiste en la necesidad de formar a los estudiantes en competencias digitales y en el uso seguro de la tecnología para garantizar su plena inserción en la sociedad digital de manera responsable. También reconoce el papel clave del profesorado, proponiendo su formación continua en temas como la privacidad o la ciudadanía digital. Además, prevé que los centros educativos regulen el uso de móviles y dispositivos dentro de su normativa de convivencia, una medida que muchos colegios ya han empezado a implementar por su cuenta.

Respecto al sector sanitario, plantea una respuesta firme ante los efectos negativos en la salud de los menores el uso excesivo o inadecuado de la tecnología. Se impulsan estudios específicos sobre salud digital, programas de prevención y atención especializada para menores que desarrollen conductas adictivas vinculadas a las pantallas o los videojuegos, reconocimiento una realidad cada vez más presente en las consultas pediátricas y de salud mental.

En cuanto al sector público, también asume un rol activo. Se contemplan campañas de participación, información y sensibilización para familias y menores, se fomenta la colaboración público-privada, así como estrategias de alfabetización digital y mecanismos de corregulación con los proveedores de acceso a internet, para evitar el acceso a contenidos inadecuados en lugares públicos. Asimismo, se prevé la creación de una Estrategia Nacional sobre la protección de la infancia y la adolescencia en el entorno digital, de carácter trienal, que deberá contar con la participación directa de niños, niñas y adolescentes.

Además de todo lo anterior, la norma contempla medidas judiciales como la modificación de la Ley Orgánica del Poder Judicial y la Ley de la Jurisdicción Contencioso-administrativa para atribuir competencia a los Juzgados Centrales de lo Contencioso-Administrativo para autorizar la interrupción de servicios o la retirada de contenidos que atenten contra la protección de la juventud y la infancia. Igualmente, prevé la reforma del Código Penal, introduciendo la pena de alejamiento de los entornos virtuales para delitos tecnológicos, permitiendo prohibir el acceso o la comunicación a través de redes sociales y otras plataformas virtuales a condenados por estos delitos.

Asimismo, se tipifica el delito de difusión no consentida de ultrafalsificaciones (deepfakes) de contenido sexual o gravemente vejatorio y, se modifica el artículo 186 del Código Penal para mejorar la protección de la libertad sexual de los menores frente a la puesta a disposición indiscriminada de material pornográfico en medios digitales. Por último, se introducen tipos agravados en diversos delitos contra menores cuando se utilicen identidades falsas a través de la tecnología.

En materia de privacidad, se eleva de los 14 a los 16 años la edad mínima para que los menores puedan consentir el tratamiento de sus datos personales. Esta decisión se alinea con la mayoría de países europeos, reconociendo que la gestión de la propia identidad digital requiere un nivel de madurez que no siempre se alcanza antes de esa edad.

Por último, también se endurecen las exigencias para las plataformas audiovisuales en la Ley General de Comunicación Audiovisual, se exige a los prestadores de servicios de intercambio de videos la implementación de sistemas de verificación de edad efectivos y se establece por defecto la activación de sistemas de control parental. Además, se extiende a los creadores de contenido (influencers), quienes deberán respetar nuevas obligaciones relacionadas con la protección de los menores en función del servicio que ofrezcan.

En definitiva, este proyecto supone un esfuerzo ambicioso e integral para adaptar nuestra legislación a los desafíos reales de la infancia en un entorno digital en constante evolución, que más allá de buenas intenciones, propone medidas concretas. Si bien, su eficacia dependerá de su correcta implementación, supervisión y adaptación constante. Aun así, este anteproyecto marca un primer paso firme hacia la creación de un entorno digital más seguro para niños y adolescentes.

Marta A. de Luis Diez

Govertis, parte de Telefónica Tech

La proliferación de publicidad no deseada, por medios electrónicos y llamadas, genera un absoluto malestar entre los ciudadanos. Es por esto que, a los efectos de adoptar soluciones para evitar o mitigar este envío de comunicaciones o llamadas comerciales no deseadas, más allá del ordenamiento jurídico, también surgió en España los sistemas de exclusión publicitaria, como la conocida «Lista Robinson», cuyo objetivo es otorgar a los usuarios un mayor control sobre el tratamiento de los datos para fines publicitarios y evitar, así, que las empresas les envíen publicidad sin su consentimiento a través del teléfono, SMS/MMS, correo postal o electrónico. Acceso al Reglamento del Servicio de la Lista Robinson y su modificación en febrero de 2020.

La Lista Robinson y sus limitaciones

Sin embargo, con el paso del tiempo, muchos consideraron que esta lista de exclusión no terminaba de adaptarse a los nuevos formatos digitales, en los que la publicidad ha evolucionado hacia redes sociales y plataformas de mensajería instantánea, y no contemplaba como medios para recibir comunicaciones publicitarias las redes sociales ni aplicaciones de mensajería.

Nacimiento de la Lista Stop Publicidad (LSP)

Ante esta necesidad, y con la intención de cubrir mayor número de medios por los que recibir comunicaciones publicitarias, surge la «Lista Stop Publicidad» (en adelante, LSP), publicada el pasado 31 de enero en la sede electrónica de la Agencia Española de Protección de Datos (AEPD), tras ser impulsada por la acción ciudadana a través de la Asociación Española para la Privacidad Digital (AEP). Su aprobación llegó después de tres denegaciones previas por parte de la Agencia, que cuestionaba su ámbito subjetivo de aplicación y su posible vinculación con la oferta de servicios privados del promotor. Estas objeciones se fundamentaban en la necesidad de garantizar la imparcialidad, la objetividad y la defensa del interés público las actuaciones de la Agencia. Acceso al Reglamento de la LSP.

Por tanto, la LSP amplía la protección de los usuarios al abarcar no solo los canales contemplados en la Lista Robinson, sino también anuncios en redes sociales como Facebook/Meta, Instagram, TikTok…, así como en plataformas de mensajería instantánea como WhatsApp y en otros nuevos canales que se consideren.

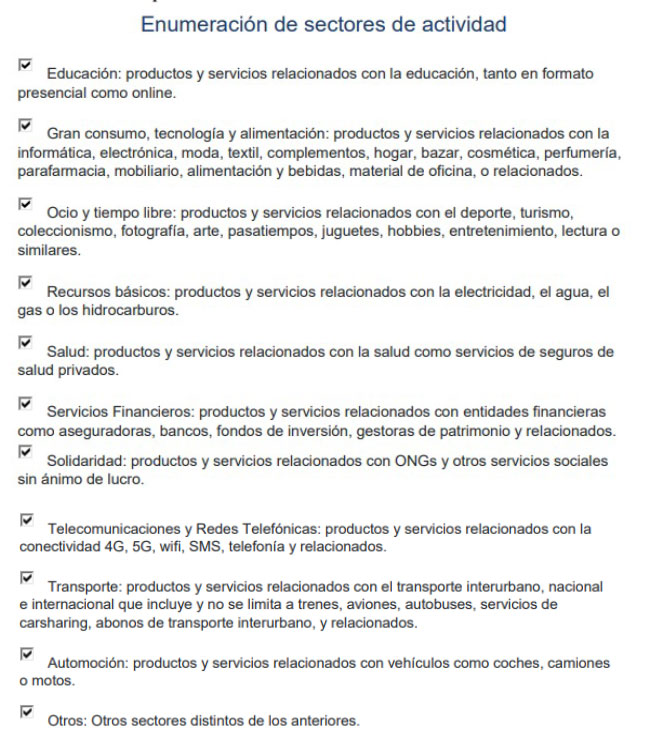

La Lista LSP enumera sectores de actividad, de los cuales el interesado puede solicitar la exclusión para recibir publicidad de los mismos. Por defecto, el sistema excluye al interesado de todos los sectores, pero, el interesado puede deseleccionar sectores de los que no se opone a recibir publicidad. A continuación, se muestra la relación de sectores que integra la LSP, tal y como se muestra a continuación:

Regulaciones y principios de exclusión publicitaria

La regulación de los sistemas de exclusión publicitaria se encuadra en la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (LOPDGDD). En particular, el artículo 23 LOPDGDD establece las bases para su funcionamiento, siendo los puntos clave, los que aquí resumimos:

Modificación en la normativa de llamadas comerciales

Desde junio de 2023 se reforzaron los derechos del usuario respecto a no recibir llamadas comerciales no solicitadas. La Ley 11/2022, de 28 de junio, General de Telecomunicaciones, regula en el artículo 66.1 b) el derecho a la protección de datos personales y la privacidad en relación con las comunicaciones no solicitadas, garantizando el derecho de los usuarios:

Antes de la aplicación de dichos cambios, los usuarios podían recibir llamadas si habían dado previamente su consentimiento o bien si la empresa podía justificar que su interés legítimo prevalecía al derecho de los usuarios a no recibir dichas llamadas.

En esta línea, la AEPD publicó una Circular, que daba continuidad al Informe 0040/2023 sobre la interpretación jurídica del derecho de los usuarios a no recibir llamadas comerciales no solicitadas, recogidos en el artículo 66.1.b), fijando así los criterios conforme a los que va a actuar la AEPD con relación a la aplicación de dicho precepto. De igual modo, también publicó la infografía «Derecho a no recibir llamadas comerciales no solicitadas», en la que expone de manera clara los cambios recogidos en dicho precepto.

Por su parte, el informe jurídico 52/2023 reafirma que el artículo 66.1.b) de la Ley 11/2022 admite, como base legitimadora para la realización de llamadas comerciales, tanto el consentimiento previo del usuario como el interés legítimo del responsable del tratamiento, conforme al artículo 6.1 del RGPD. Sin embargo, subraya que, dada la naturaleza excepcional de estas bases, su interpretación debe ser restrictiva.

Este cambio supone una transición del modelo «opt-out» al «opt-in». Bajo el régimen anterior de «opt-out», las empresas podían realizar llamadas comerciales salvo que el usuario manifestara expresamente su oposición. Con el nuevo cambio normativo, se establece un modelo de «opt-in», en el que el usuario debe haber dado su consentimiento previo para recibir este tipo de comunicaciones, salvo que la empresa pueda justificar la existencia de un interés legítimo que prevalezca sobre los derechos y libertades del usuario.

Cristina Zato

Govertis, parte de Telefónica Tech

El pasado 26 de febrero, Madrid fue testigo de un evento clave para el ecosistema de la privacidad, la ciberseguridad y la inteligencia artificial con la celebración del I Congreso Foro GRC, organizado por la Asociación Española para la Calidad (AEC) en colaboración con Telefónica Tech y Govertis, part of Telefónica Tech.

El pasado 26 de febrero, Madrid fue testigo de un evento clave para el ecosistema de la privacidad, la ciberseguridad y la inteligencia artificial con la celebración del I Congreso Foro GRC, organizado por la Asociación Española para la Calidad (AEC) en colaboración con Telefónica Tech y Govertis, part of Telefónica Tech.

Más de mil personas inscritas, tanto presenciales como virtuales, se dieron cita en la emblemática Fundación Telefónica en un foro que abordó los desafíos y oportunidades actuales para profesionales del GRC (Gobierno, Riesgo y Cumplimiento).

El acto de apertura corrió a cargo de María Jesús Almazor, COO España, Hispam, Brasil y USA de Telefónica Tech, quien enfatizó el papel de la innovación en la transformación digital y la creciente preocupación por la ciberseguridad en todas las organizaciones: «El 70% de los ciberataques afectan a pymes. No podemos permitirnos seguir viéndolo como un problema ajeno».

A continuación, Avelino Brito, director general de la AEC, abordó la evolución de la calidad hacia la gestión integral de riesgos, destacando la relevancia de este foro para el futuro del sector.

Alberto González (Director de Operaciones, TI y Gestor del Club DPD y Club CISO de la AEC), junto con Eduard Chaveli (Head of Consulting Strategy de Govertis) y Óscar Bou (Head of Consulting Business de Govertis), fueron los encargados de conducir el evento y presentar el Foro GRC como una evolución natural de los anteriores clubes (CISO, DPD y Comunidad IA) hasta convertirse en un espacio de referencia para la intersección entre privacidad, ciberseguridad e IA.

«Este foro nace para ayudar a las organizaciones a entender y afrontar los desafíos del futuro», destacó Chaveli dando paso a la primera de las mesas redondas del Congreso.

Javier Villegas Flores (IT Lawyer, Associate – Lead Advisor DPDs en Govertis) fue el encargado de moderar y arrancar la primera mesa que abordó los retos normativos en el ámbito GRC con la participación de:

Javier Villegas Flores (IT Lawyer, Associate – Lead Advisor DPDs en Govertis) fue el encargado de moderar y arrancar la primera mesa que abordó los retos normativos en el ámbito GRC con la participación de:

Candau insistió en la necesidad de adoptar un enfoque preventivo: «No hay transformación digital sin ciberseguridad. Debemos implementar medidas de seguridad de manera nativa en nuestros sistemas».

Por su parte, Alonso se centró en la importancia de la gestión de incidentes, resaltando que «es crucial que las empresas sepan cómo actuar ante un incidente y cómo recuperarse».

Calvo, por su parte, subrayó la necesidad de entender el espíritu de la norma más allá del mero cumplimiento, señalando que «la norma es una herramienta, pero debemos ir más allá y asumir una responsabilidad proactiva en la protección de datos y la gestión de riesgos». Añadió que «no se trata solo de evitar multas, sino de proteger a las personas».

En una sociedad donde la IA juega un papel cada vez más relevante en la selección y gestión del talento, esta mesa, moderada por Jordi Morera (Lead Advisor Compliance en Govertis), reunió para debatir sobre los desafíos en el ámbito laboral a:

En una sociedad donde la IA juega un papel cada vez más relevante en la selección y gestión del talento, esta mesa, moderada por Jordi Morera (Lead Advisor Compliance en Govertis), reunió para debatir sobre los desafíos en el ámbito laboral a:

Eva Román destacó que, aunque el 99% de las empresas del índice Fortune 500 utilizan IA en procesos de selección, solo el 23% confía en que sus organizaciones se adapten adecuadamente. «La IA es un facilitador, pero el talento sigue siendo la principal fuente de diferenciación. Debemos empoderar a las personas, no sustituirlas», afirmó resaltando la importancia de la transformación cultural en las organizaciones.

Por su parte, Beltrán advirtió sobre los riesgos de la neurotecnología y la psicometría. «Estamos exponiendo nuestro yo inconsciente, que representa el 95% de nuestra actividad cerebral. Esto plantea serios desafíos para la libertad y la responsabilidad individual», explicó refiriéndose a cómo las tecnologías pueden influir en nuestras decisiones sin que ni siquiera lo percibamos.

Finalmente, Elena Gil se centró en las garantías legales existentes, como el artículo 22 del RGPD, que regula las decisiones automatizadas. «Aunque tenemos herramientas legales, su aplicación es compleja. Necesitamos más transparencia y menos sesgos en los algoritmos», afirmó destacando la importancia de la intervención humana en los procesos automatizados.

La mesa subrayó la necesidad de transparencia, justicia algorítmica y marcos normativos claros para evitar sesgos y vigilancia excesiva.

Para debatir sobre el papel de los profesionales GRC en un entorno tecnológico en constante evolución, Sandra Ausell Roca (GRC Senior Consultant de Govertis) fue la encargada de moderar esta mesa que contó con la participación de:

Para debatir sobre el papel de los profesionales GRC en un entorno tecnológico en constante evolución, Sandra Ausell Roca (GRC Senior Consultant de Govertis) fue la encargada de moderar esta mesa que contó con la participación de:

Juan José Nombela inició el debate subrayando la creciente complejidad del ecosistema de ciberseguridad debido a la globalización y la evolución tecnológica. «El reto está en encontrar un equilibrio entre la gestión de riesgos y el cumplimiento normativo en un entorno cambiante y con una gran escasez de talento», señaló. Además, subrayó la necesidad de formación continua y el apoyo de la alta dirección para integrar la seguridad en la estrategia empresarial.

Ahondando en los retos actuales, Richard Benjamins destacó el impacto que la inteligencia artificial está teniendo en el sector. «Uno de los mayores desafíos para los profesionales de GRC es comprender cómo funciona la tecnología a un nivel básico. Sin este conocimiento, es muy difícil anticipar y mitigar riesgos», afirmó.

Eduvigis Ortiz, por su parte, abordó el desafío de la escasez de talento y la importancia de la diversidad en el sector: «El 31% de los profesionales de ciberseguridad en España son mujeres, frente al 25% a nivel global», y destacó que «aunque hemos avanzado, todavía queda mucho por hacer para atraer más talento femenino y joven a la industria». Atendiendo a esta situación y con el objetivo de mostrar el valor y propósito del sector, Ortiz destacó el papel que llevan desempeñando desde Women4Cyber impulsando programas de mentoring y concienciación.

Desde la perspectiva académica, Pedro López Sáez, puso el foco en la necesidad de alinear la formación con las demandas del mercado laboral. «El déficit de talento en Europa es alarmante: faltan más de 1.300.000 profesionales en ciberseguridad y GRC. Las universidades deben adaptar sus programas para cubrir esta brecha y ofrecer formación que combine conocimientos técnicos y regulatorios», explicó.

La mesa concluyó con un consenso claro: la necesidad de fomentar la formación, el trabajo interdisciplinar y la colaboración entre equipos.

Bajo la moderación de José Antonio Sánchez (Coordinador del Club del CISO y GRC Senior Consultant en Govertis), esta mesa abordó uno de los temas más críticos en la actualidad: la desinformación como un factor que puede influir en procesos democráticos y la manera en que la inteligencia artificial y la ciberseguridad pueden ser tanto una amenaza como una herramienta para combatirla. Este espacio contó con la participación de:

Nuestro compañero abrió el debate con una reflexión sobre la inteligencia artificial y su capacidad para influir en la opinión pública donde los ponentes analizaron cómo la desinformación se ha convertido en una herramienta estratégica en conflictos políticos y sociales, y la manera en que las redes sociales han amplificado su impacto.

Ante este escenario donde «la desinformación es una gran amenaza para la democracia», Sánchez inició la mesa planteando la necesidad de abordar este fenómeno desde la inteligencia artificial y la ciberseguridad.

David Ramírez, desde su experiencia en RTVE, comenzó destacando la diferencia entre noticias falsas y desinformación estructurada, señalando que los medios de comunicación tienen la responsabilidad de garantizar fuentes verificadas y mecanismos de contraste para generar información. En este sentido, alertó de que «cualquier persona puede generar información que es opinión muchas veces» y que «las herramientas profesionales existen, están a disposición de los medios de comunicación». Además, destacó la importancia de implementar herramientas tecnológicas de verificación, aunque recordó que el factor humano sigue siendo esencial para discernir entre contenido legítimo y manipulado dado que «cualquier persona puede emitir una opinión con mayor o menor seguimiento o mayor o menor credibilidad» en redes sociales.

Por su parte, Pedro Coll, experto en gestión de crisis, abordó la relación entre libertad de expresión y regulación en redes sociales. Reflexionó sobre si las grandes plataformas deben autorregularse o si los gobiernos deberían intervenir de manera más estricta.

Coll confirmó que se trata de un tema muy complejo y, en cuanto a la tecnología, insistió en la ética en el uso de la inteligencia artificial sugiriendo seguir un esquema basado en la Unesco. Preguntó: «¿Te importa si el resultado es verdadero? Si contestas no, utiliza ChatGPT. Si dices sí, el siguiente paso es: ¿Tú tienes conocimiento suficiente para verificar si el resultado es verdadero? Si la respuesta es no, entonces no utilices ChatGPT».

Hernández hizo hincapié también en la importancia de educar en el consumo crítico de la información: «Cuando tú hablas con los jóvenes y les dices cómo se informan, que es una pregunta que yo suelo hacer mucho cuando interactúo con ellos, pues se informan en Instagram y en TikTok». Y no solo ante el consumo de información, Hernández también destacó el papel de la educación en ciberseguridad en las organizaciones en relación al debate iniciado por Sánchez en el que alertaba de que los ciberatacantes también pueden alterar los datos de entrenamiento de los modelos de IA para manipular sus resultados.

Los ponentes coincidieron poniendo el foco en la responsabilidad de los medios de comunicación y las plataformas digitales. Explicaron que los algoritmos de recomendación y personalización están diseñados para mostrar contenido que refuerce los sesgos del usuario, lo que contribuye a la viralización de bulos.

Todos ellos concordaron en la necesidad de combinar educación, tecnología y regulación para minimizar el impacto de la desinformación y garantizar un uso responsable, ético y seguro de la IA.

Uno de los momentos más esperados del evento fue la entrega de premios de esta primera edición del Congreso Foro GRC, que quiso reconocer la labor de profesionales y entidades destacadas en este ámbito:

En su discurso, España dedicó unas palabras a sus sucesores, Lorenzo Cotino y Francisco Pérez Bes, nombrados recientemente como presidente y adjunto de la AEPD respectivamente: «Desde aquí, les deseo lo mejor en un momento clave, donde la IA está en pleno desarrollo y nos jugamos el modelo ético de sociedad: nuestra identidad personal, nuestra identidad digital y nuestro propio bienestar».

El evento contó también con ponencias como la de Javier Sirvent, quien reflexionó sobre el impacto de la inteligencia artificial en la sociedad. Con su característico estilo, Sirvent presentó las disrupciones tecnológicas que están moldeando el futuro y cómo la IA está transformando el mundo como lo conocemos.

El evento contó también con ponencias como la de Javier Sirvent, quien reflexionó sobre el impacto de la inteligencia artificial en la sociedad. Con su característico estilo, Sirvent presentó las disrupciones tecnológicas que están moldeando el futuro y cómo la IA está transformando el mundo como lo conocemos.

Sirvent utilizó ejemplos impactantes para ilustrar sus predicciones: «Estamos viviendo una disrupción evolutiva por culpa o gracias al COVID». Además, mencionó que «todas estas enfermedades serán tratables o curables en los próximos 10, 15 años» gracias a avances como el ARNm, que «se diseñó y se programó gracias a una IA». También habló del impacto en la productividad empresarial, advirtiendo que «las empresas que no integren IA en sus procesos quedarán obsoletas en un abrir y cerrar de ojos».

Cerró su intervención con un mensaje inspirador: «La IA no es el enemigo, el enemigo es la falta de adaptación. No tengamos miedo de la inteligencia artificial, sino de quedarnos atrás».

Concurso de ponencias

Este encuentro contó también con un espacio en donde se premiaron dos interesantes ponencias seleccionadas por el jurado del Congreso por su rigor académico, su enfoque innovador y su contribución al debate sobre el futuro de la tecnología y su impacto en la sociedad:

Jorge García Herrero, evangelista del RGPD y premio AEPD 2019, exploró con su particular tono de humor los desafíos y oportunidades de la coexistencia entre el Reglamento de Inteligencia Artificial (RIA) y el Reglamento General de Protección de Datos (RGPD) recordando ambos roles: «El RGPD es un reglamento de principios, no como el RIA, que es de seguridad de producto. El RGPD regula el tratamiento de datos que se produce dentro de la tecnología, funcione como funcione».

Jorge García Herrero, evangelista del RGPD y premio AEPD 2019, exploró con su particular tono de humor los desafíos y oportunidades de la coexistencia entre el Reglamento de Inteligencia Artificial (RIA) y el Reglamento General de Protección de Datos (RGPD) recordando ambos roles: «El RGPD es un reglamento de principios, no como el RIA, que es de seguridad de producto. El RGPD regula el tratamiento de datos que se produce dentro de la tecnología, funcione como funcione».

El cierre del congreso estuvo a cargo de Javier Candau (CCN-CERT), quien explicó los cambios regulatorios de la Directiva NIS 2 y su impacto en el Esquema Nacional de Seguridad (ENS), resaltando que «la NIS 2 no solo refuerza la protección de infraestructuras críticas, sino que también fomenta una cultura de seguridad proactiva en todos los sectores».

El I Congreso Foro GRC no solo abordó los retos de la ciberseguridad y la privacidad, sino que también puso en relieve el papel esencial de los profesionales de GRC en un entorno de transformación constante. Quedó claro que el profesional de GRC del futuro debe ser un perfil versátil y multidisciplinar, capaz de combinar conocimientos técnicos con una sólida comprensión de la regulación y los principios éticos.

El I Congreso Foro GRC no solo abordó los retos de la ciberseguridad y la privacidad, sino que también puso en relieve el papel esencial de los profesionales de GRC en un entorno de transformación constante. Quedó claro que el profesional de GRC del futuro debe ser un perfil versátil y multidisciplinar, capaz de combinar conocimientos técnicos con una sólida comprensión de la regulación y los principios éticos.

La creciente complejidad de los marcos normativos, sumada al avance acelerado de tecnologías emergentes como la inteligencia artificial, exige una actualización continua y una estrecha colaboración con equipos de distintas áreas para anticiparse a los riesgos y gestionarlos de una manera eficaz.

El congreso dejó una conclusión clara: el futuro del GRC requiere profesionales con una visión estratégica, capaces de afrontar los nuevos desafíos con un enfoque integral. Con este propósito, este nuevo Foro GRC se consolida como un punto de referencia que seguirá impulsando el conocimiento, la innovación y la cooperación entre expertos y profesionales del sector.

David Bascoy

Govertis, parte de Telefónica Tech

En un mundo cada vez más digitalizado, la protección de datos personales se ha convertido en un desafío para empresas y organizaciones. La seudonimización se presenta como una de las técnicas más eficaces para minimizar riesgos y garantizar el cumplimiento del Reglamento General de Protección de Datos (RGPD).

El Comité Europeo de Protección de Datos (CEPD, por sus siglas en inglés) ha publicado las Directrices 1/2025 sobre seudonimización, proporcionando un marco de referencia para su correcta aplicación. En este artículo, analizaremos qué es la seudonimización, sus beneficios y las medidas técnicas necesarias para su implementación adecuada.

1. ¿Qué es la seudonimización y en qué se diferencia de la anonimización?

La seudonimización es definida por el artículo 4.5) como «el tratamiento de datos personales de manera tal que ya no puedan atribuirse a un interesado sin utilizar información adicional, siempre que dicha información adicional figure por separado y esté sujeta a medidas técnicas y organizativas destinadas a garantizar que los datos personales no se atribuyan a una persona física identificada o identificable».

Es importante no confundir la seudonimización con la anonimización:

| Seudonimización | Anonimización |

| Permite la reidentificación si se usa información adicional. | La reidentificación es prácticamente imposible. |

| Los datos siguen considerándose personales bajo el RGPD. | Los datos dejan de ser personales y quedan fuera del RGPD. |

| Se usa en análisis de datos que requieren identificación controlada. | Se usa cuando no es necesario conservar ningún vínculo con los interesados. |

2. ¿Por qué es importante la seudonimización?

Las Directrices 1/2025 del CEPD destacan varios beneficios clave de la seudonimización:

| Reducción de riesgos |

|

| Cumplimiento normativo |

|

| Análisis de datos seudonimizados |

|

| Seguridad en transferencias internacionales |

|

| Seguridad en transferencias internacionales |

|

3. Medidas técnicas y salvaguardas para una seudonimización efectiva

Para garantizar una seudonimización adecuada, el CEPD recomienda aplicar medidas técnicas y organizativas que pueden agruparse en tres grandes bloques:

– En la transformación seudonomizadora:

La seudonimización es un proceso que sustituye o elimina identificadores directos, impidiendo la vinculación con los datos originales sin información adicional protegida. Este proceso se basa en «pseudonymisation secrets» (secretos de la seudonimización), que deben almacenarse por separado y estar protegidos con medidas técnicas y organizativas estrictas para evitar accesos no autorizados.

Existen dos enfoques principales para llevar a cabo la transformación seudonimizadora:

Para una implementación efectiva, los responsables del tratamiento deben evaluar qué atributos modificar, eliminando o sustituyendo identificadores directos y gestionando cuasi-identificadores según el riesgo de reidentificación.

En la fase de recolección de datos, la seudonimización puede aplicarse a través de dos estrategias:

– Para prevenir la reidentificación indebida:

El CEPD enumera varias medidas que pueden aplicarse para reforzar la seguridad y evitar la reidentificación indebida de los datos. Las medidas técnicas se centran en la protección de la infraestructura y los procesos de transformación de los datos, mientras que las medidas organizativas garantizan que el personal involucrado en la gestión de los datos seudonimizados cuente con la capacitación y los controles adecuados. La siguiente tabla resume estas medidas:

| Medidas técnicas |

|

| Medidas organizativas |

|

– En la vinculación de datos seudonimizados

En determinados escenarios, varios responsables del tratamiento pueden necesitar vincular conjuntos de datos seudonimizados dentro de un nuevo dominio de seudonimización. Para ello, se pueden emplear tres estrategias principales:

| Estrategia | Ventajas | Riesgos o desafíos |

| Intercambio de secretos de seudonimización | Permite generar pseudónimos coherentes en todas las partes. | Aumenta el riesgo de accesos no autorizados y filtraciones. |

| Uso de un proveedor de confianza | Garantiza que cada responsable solo pueda reidentificar sus propios datos. | Depende de la seguridad del proveedor. |

| Seudonimización en dos niveles | Refuerza la seguridad al almacenar los secretos en entidades separadas. | Mayor complejidad operativa. |

Independientemente del método elegido, los responsables del tratamiento deben garantizar que los pseudónimos generados no permitan la atribución directa a los interesados sin información adicional protegida.

4. Aplicaciones prácticas de la seudonimización

El Anexo de las Directrices 1/2025 del CEPD presenta varios casos en los que la seudonimización protege la privacidad y garantiza el cumplimiento del RGPD. A continuación, se destacan algunos ejemplos:

| CASO | SOLUCIÓN | IMPACTO |

| Minimización de datos en análisis internos Un sistema de asesoramiento médico digital gestiona datos clínicos de pacientes, pero el equipo de soporte técnico no debe acceder a información sensible. |

Seudonimización de los datos clínicos antes de su gestión, manteniendo separada la información adicional necesaria para la identificación. | Reduce el riesgo de acceso indebido, permitiendo que solo los profesionales autorizados accedan a los datos completos. |

| Protección en ciberseguridad Empresas necesitan compartir información sobre incidentes de ciberseguridad sin revelar detalles personales de clientes o empleados. |

Seudonimización de los reportes antes de su intercambio con otras entidades. | Permite compartir información crítica sin exponer datos personales. |

| Transferencias internacionales seguras Una empresa transfiere datos personales fuera de la UE a un país sin un nivel de protección adecuado. |

Seudonimización previa a la transferencia, garantizando que los datos solo puedan ser vinculados con información adicional protegida. | Reduce los riesgos asociados a accesos no autorizados en jurisdicciones con menor protección de datos. |

| Uso secundario de datos en investigación Datos de pacientes deben utilizarse para investigación estadística sin riesgo de reidentificación. |

Seudonimización estructurada, eliminando identificadores directos y aplicando técnicas como la generalización o aleatorización de cuasi-identificadores. | Permite el análisis de datos sin comprometer la identidad de los sujetos de estudio. |

| Justificación de un tratamiento posterior Un comercio electrónico analiza patrones de compra sin afectar la privacidad de los clientes. |

Seudonimización de los datos de compra, asegurando que no puedan vincularse directamente a clientes específicos. | Permite la toma de decisiones comerciales basada en datos sin violar el RGPD. |

| Acceso a datos seudonimizados por los interesados Un proveedor de identidad debe permitir a los clientes acceder a ciertos datos personales sin exponer su identidad legal. |

Uso de pseudónimos gestionados por la entidad para permitir el acceso seguro a la información relevante. | Mejora la seguridad y la privacidad en la gestión de identidades digitales. |

Estos casos demuestran cómo la seudonimización es una herramienta clave para garantizar el equilibrio entre la protección de datos y la utilidad de la información en distintos sectores.

Las Directrices 1/2025 del CEPD se encuentran actualmente en fase de consulta pública hasta el 28 de febrero de 2025. Se espera que, tras este proceso, se adopten recomendaciones finales que refuercen su aplicación en la UE.

Para más información, puedes consultar el documento oficial aquí: Guidelines 01/2025 on Pseudonymisation | European Data Protection Board

Lluis Sabaté

Govertis, parte de Telefónica Tech

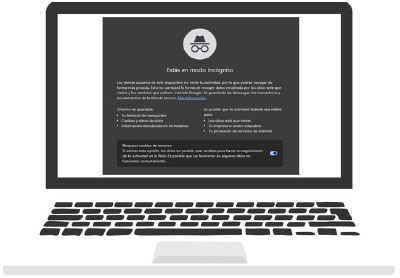

En el mundo digital actual, el concepto de privacidad es más importante que nunca. Una de las herramientas más conocidas para navegar por internet de forma «privada» es el modo incógnito. El modo incógnito es una característica que ofrecen la mayoría de los navegadores web modernos como Google Chrome, Mozilla Firefox, Microsoft Edge y Safari. Aunque muchas personas lo asocian con anonimato absoluto, la realidad es que no es tan «incógnito» como podría parecer. A continuación, exploraremos qué hace realmente este modo, sus ventajas, riesgos y hasta qué punto protege tus datos personales.

¿Qué es el modo incógnito y cómo funciona?

El modo incógnito, también conocido como «navegación privada» permite navegar por Internet sin que el navegador guarde ciertas informaciones en el dispositivo. Cuando usas este modo:

Ventajas del modo incógnito

Sin embargo, hay un malentendido común: este modo no impide que terceros rastreen tu actividad online.

Riesgos y limitaciones del modo incógnito

Pero entonces… ¿Es realmente «incógnito»?

Pero entonces… ¿Es realmente «incógnito»?

La respuesta corta es: no totalmente. Aunque el navegador no almacena ciertos datos en tu dispositivo, es importante entender que no garantiza anonimato total en internet, tu actividad sigue siendo rastreable por:

Consejos para mejorar tu privacidad

Como conclusión podemos decir que «el modo incógnito» es una herramienta útil para proteger tu privacidad en el dispositivo local, pero no es una solución completa para navegar de forma totalmente anónima o segura. Para una protección más robusta de tus datos, es necesario combinarlo con otras herramientas y buenas prácticas de seguridad digital.

Recordemos que, en el mundo digital, la verdadera privacidad requiere más que solo activar un «modo incógnito».

Carolina Pena

Govertis, parte de Telefónica Tech

En los últimos años, la Inteligencia Artificial (IA) ha supuesto una transformación sin precedentes en los procesos de selección de muchas empresas. La implementación de los modelos de IA está revolucionando la manera de trabajar, facilitando la mejora en la eficiencia y en la productividad en los procesos de negocio.

Su función principal en la selección de candidatos es automatizar tareas repetitivas y monótonas, permitiendo al personal de recursos humanos centrarse en los aspectos clave de los procesos.

Ventajas de su uso

Entre sus múltiples ventajas, resaltan las siguientes:

En definitiva, el uso de estas herramientas se traduce en una optimización del proceso, beneficiando tanto el empleador como a los postulantes.

Analizadas sus ventajas, parece como si no hubiera sombras en la utilización de este tipo de herramientas para la evaluación de candidatos. Sin embargo, no es oro todo lo que reluce. ¿Es la IA un arma de doble filo para la selección de candidatos?

Impacto en la privacidad

Al ser una herramienta configurada para simular el comportamiento humano, puede dar lugar a que en la criba de candidatos se tengan en cuenta factores que van más allá de lo objetivo. Por ejemplo, la exclusión en base a su género o etnia o incluso el filtrado de los mismos teniendo en cuenta datos personales de categoría especial, como su orientación sexual.

Cuando los modelos de IA se entrenan, pueden ir adquiriendo progresivamente sesgos vigentes en la sociedad actual, a pesar de que sean sistemas diseñados para operar en el marco de límites éticos.

A modo de ejemplo, si el algoritmo aprende que el 90% de los directivos de empresas son hombres o que el 80% de los puestos de secretaría son mujeres jóvenes, es complicado que, a la hora de realizar la criba no reproduzca el patrón, favoreciendo dichas candidaturas frente a otras que se salgan del mismo para cubrir la vacante.

Un caso notorio fue el de un sistema desarrollado por Amazon que, según el MIT Technology Review (2022), discriminaba contra las mujeres debido a un sesgo en los datos históricos utilizados para entrenarlo.

Son múltiples organismos los que han analizado diferentes modelos de IA y denunciado estas evidencias, entre ellos, la Information Comissioner’s Office (ICO). Tras la realización de auditorías a varios modelos de IA, detectaron la existencia de herramientas que permitían la búsqueda y filtrado de candidatos en base a datos de categoría especial o la solicitud excesiva de datos que, posteriormente, se extraía y combinaba con otros encontrados en sus perfiles de redes sociales o plataformas de empleo.

Por ello, la ICO ha emitido una serie de recomendaciones a desarrolladores y proveedores de soluciones de IA para la selección de personal. Entre los puntos clave del estudio, destacan los siguientes:

En conclusión, el uso de la IA en los procesos de contratación es prometedor. Sin embargo, queda un largo camino para que la tecnología encuentre un equilibrio entre el desarrollo tecnológico y la protección de los derechos y libertades de las personas.

Isabel Abad Ayala

Govertis, parte de Telefónica Tech

El pasado 23 de septiembre tuvo lugar el III Insight del Club del DPD de 2024 organizado por la Asociación Española para la Calidad, con la colaboración de Govertis, parte de Telefónica Tech.

El evento, dirigido por Javier Villegas, Lead Advisor y responsable de Desarrollo de Negocio de Govertis, se dividió en tres partes: una mesa redonda sobre «¿Cómo acreditar el cumplimiento de medidas de seguridad en encargados de tratamiento y la responsabilidad in vigilando?», otra mesa redonda sobre «Gestión de riesgos en proveedores/cadena de suministro y brechas de seguridad» y, un taller práctico sobre cómo llevar a cabo correctamente las Transfer Impact Assessments (TIAs) o evaluaciones de impacto de transferencias internacionales de datos personales.

1. ¿Cómo acreditar el cumplimiento de medidas de seguridad en encargados de tratamiento y la responsabilidad in vigilando?

La primera mesa redonda fue impartida por Eduard Blasi Casagran, abogado especializado en Derecho Digital y Privacidad, y Elena Gil González, abogada especializada en Protección de Datos y Derecho Digital. Se abordó la responsabilidad in vigilando y medidas de seguridad de los encargados de tratamiento.

En primer lugar, Eduard consideró esencial que los responsables de los datos generen una lista de proveedores ya que nos va a permitir tener un termómetro del estado de los terceros en materia de privacidad. Además, de tener otras herramientas como los sellos de confianza y las certificaciones, como la de calidad.

Igualmente, es importante prestar atención a la tipología de los proveedores porque solo aquellos que presentan una especial sensibilidad en el tratamiento de los datos tienen que estar más presentes en nuestro análisis.

Además, hay que tener en cuenta los contratos de encargados de tratamiento para verificar la responsabilidad in vigilando, por eso se debe realizar un triaje de valoración de terceros en el que se incorpore no solo las medidas de seguridad sino también el cumplimiento de la protección de datos, así como una cláusula de auditoría para los terceros proveedores.

Asimismo, Eduard resaltó la verificación del flujo de los datos en las transferencias internacionales de datos y que la labor de control de los proveedores conlleva la atención de derechos, el control de los subencargados, los límites de la responsabilidad y la devolución o destrucción de la documentación una vez finalizada la relación contractual.

Por último, durante su ponencia, Eduard resaltó que la imposibilidad de negociar un contrato de encargado con las grandes multinacionales no supone una eximente o atenuación de responsabilidad ante la Agencia Española de Protección de Datos, aspecto que deberá tenerse en cuenta.

También es necesaria una intervención del DPD para cambios menores en la negociación de los contratos de encargados por el departamento legal de las empresas. Y, terminó apuntando que la accountability consiste en verificar el cumplimiento de las medidas de seguridad en detalle y no rellenar un simple formulario.

A continuación, Elena Gil González, nos habló de la complejidad de abarcar toda la normativa digital recientemente legislada en la Unión Europea; destacando, por su importancia, el Reglamento DORA para entidades financieras, NIST2 para operadores críticos o la normativa de Inteligencia artificial, que regula no solo los aspectos de los datos personales sino también todo lo referente a la tecnología. Lo complicado es aplicar las obligaciones de transparencia sobre la lógica de un modelo algorítmico en una empresa.

Elena incidió en el cuidado con la elección del proveedor y que cualquier error en el modelo de inteligencia artificial va a afectar dicha elección. Así como la excesiva maraña contractual, dado que es muy complicado gestionar por el responsable como también elegir un único proveedor, ya que te hace super dependiente del mismo.

Según Gil, una buena praxis es realizar auditorías anuales y si ocurriese algo, por ejemplo, contar con una sospecha fundada de incidencia de cambio normativo, realizar una auditoría extraordinaria. Además, es importante realizar una distribución de la responsabilidad de los terceros en función de las culpas por la importancia de datos que tratan. Igualmente hay que resaltar que la medición de los contratos de encargados de tratamientos en cuanto a eficiencia requiere mucho esfuerzo y recursos para las empresas, así como el control de los subencargados, ya que hay numerosos.

Por último, apuntó que se requieren elementos de homologación de los proveedores para verificar que cumplen con la normativa, pero que la certificación que se obtenga esté vinculada al problema en cuestión para poder eximir de responsabilidad a la empresa como encargado de tratamiento.

2. Gestión de riesgos en proveedores/cadena de suministro y brechas de seguridad.

Posteriormente, Javier Cao Avellaneda, Senior Consultant de Govertis y Marcos Rubiales Olmedo, también consultor senior de Govertis, abordaron la gestión de riesgos en proveedores y cadena de suministro, y analizaron un supuesto de una brecha de seguridad que conllevó la apertura de expediente sancionador por la AEPD.

Javier nos indicó que en el programa de gestión de proveedores tenemos que revisar la norma ISO 27001 y NIST SP-800-161, teniendo en cuenta las fases de evaluar, monitorizar y responder, así como los nuevos controles de la ISO 27001 del 5.19 al 5.23.

Por lo tanto, en la fase in eligiendo vamos a desarrollar la clasificación de los proveedores, disponiendo de un inventario inicial y aplicando una proporcionalidad en la criticidad de los mismos orientada al riesgo.

Por ejemplo, se pueden tener criterios de valoración técnicos, es decir, por la tipología del sector, por el grado de confidencialidad, integridad y disponibilidad (la matriz de KRALJIC) incluso la complejidad del servicio, el riesgo inherente al proveedor, la dependencia y ubicación geográfica.

Deja claro que la intensidad del cumplimiento de los requisitos y garantías debe ser proporcional a la importancia y riesgos del proveedor. Y que incluir las garantías previas en esta fase resulta importante, así como establecer una clasificación de proveedores sin impacto, proveedores normales, proveedores esenciales y proveedores críticos. Establecer desde un contrato general a contratos más específicos con SLA, certificaciones, auditorías de terceras partes, scoring tecnológico y agencia rating para aquellos proveedores más importantes.

En la fase in eligendo + in vigilando se va a tener en cuenta los alcances de la certificación otorgada con las certificaciones en seguridad (ISO 27001, 27701 o 22301) y los resultados de la gestión (indicadores de seguridad, evaluación del mantenimiento tras la auditoría) así como otros elementos ya indicados como la auditoria de tercera parte y de dependencias del proveedor.

Por último, en la fase de respuesta los elementos importantes son: identificar al CISO del proveedor con quien hay que hablar del incidente, definir qué incidentes sufre el proveedor que tiene que estar informado al responsable en todo momento, establecer claramente los criterios de gravedad y escalado. Así como la capacidad de respuesta y tiempos de resolución, los contratos de SLAs y, en definitiva, la penalización e indemnización.

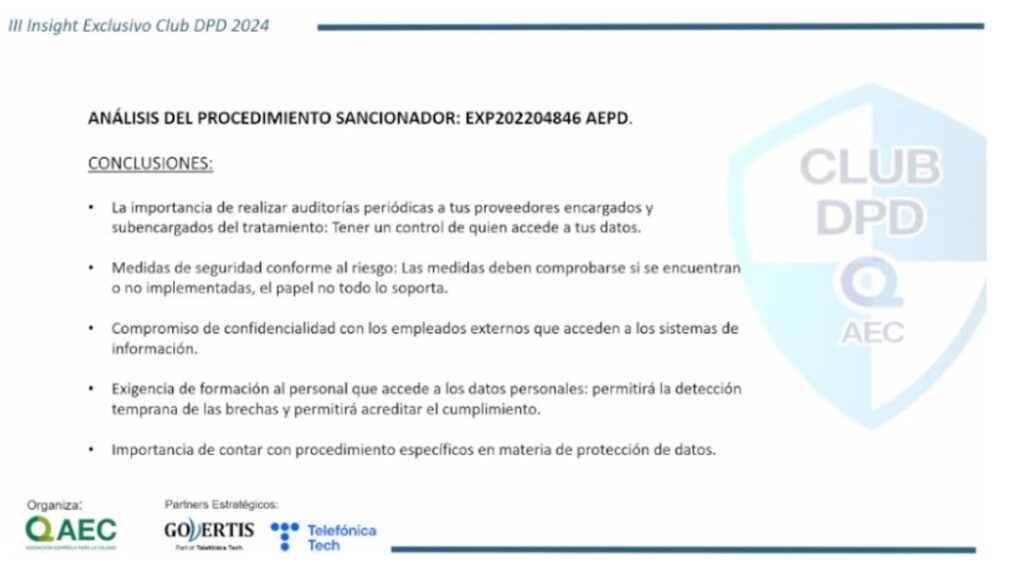

A continuación, Marcos Rubiales expuso un análisis de un expediente sancionador de una brecha de seguridad, a partir del robo y posterior venta no autorizada de una base de datos del CRM del responsable. Entre las medidas que debiera haber implementado estaría el doble factor de autenticación como medida preventiva, clave para esta circunstancia, ya que se accedía al CRM. La AEPD detalló que si esta medida se hubiera implementado se hubiera evitado la incidencia.

También entre otras medidas, estaría la realización de una auditoría de control de los proveedores, que, al producirse a posteriori, no se llega a evitar la incidencia.

O la importancia de contar con procedimientos específicos en materia de protección de datos.

Ilustración 1 – Principales conclusiones del análisis del procedimiento sancionador

Ilustración 1 – Principales conclusiones del análisis del procedimiento sancionador

3. Transfer Impact Assesment (TIA): Claves prácticas para abordar correctamente las evaluaciones de impacto de transferencias internacionales de datos.

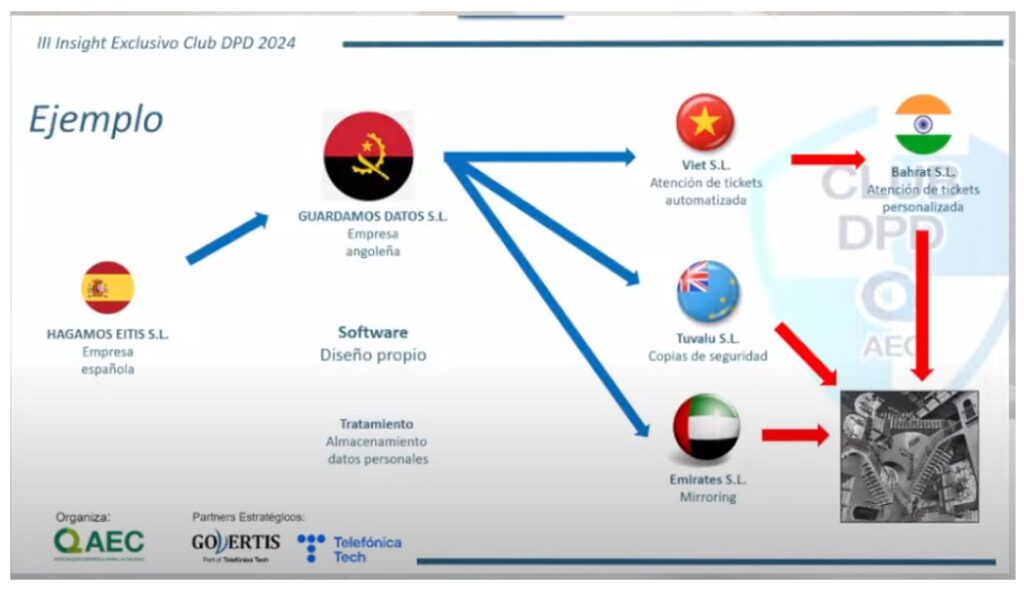

En la parte final de la sesión se realizó un taller por Félix Haro, consultor senior en Govertis, sobre las evaluaciones de impacto de transferencias internacionales de datos personales.

Básicamente, indicó que hay que procurar un nivel equivalente en los países al que marca la UE, el denominado nivel de protección sustancialmente equivalente.

Asimismo, el Considerando 108 del RGPD nos marca cómo conseguir un nivel equivalente y aparte de los instrumentos que pone a disposición el Reglamento, como las cláusulas tipo hay garantías adicionales que no vincula a organismos públicos solo entre las partes.

Al no indicarlo expresamente el RGPD, nos podemos ir a las Recomendaciones 1/2020 CEPD para saber cuáles son las medidas que complementan los instrumentos de transferencia.

El proceso para conocer las transferencias parte del Registro de actividades de tratamiento (RAT), conocer los encargados y subencargados y cumplir con la minimización como principio, aunque los softwares no suelen ser flexibles, y te dan licencia en bloque.

Además, es importante determinar los instrumentos de transferencia con el orden jerárquico:

1. Decisión de adecuación (45).

2. Garantías adecuadas (46).

3. Excepciones.

Además, hay que ver si las cláusulas contractuales tipo se ajustan a uno en función de las circunstancias específicas:

a) Tener en cuenta la legislación de la privacidad.

b) Legislación de vigilancia.

c) Acceso por autoridades públicas.

d) Independencia de las autoridades de Protección de datos.

Incluso hay que evaluar si el instrumento de transferencia es eficaz, con las Recomendaciones 2/2020, analizar la injerencia injustificable con normas claras, precisas, necesidad y proporcionalidad, mecanismos de supervisión independientes, recursos efectivos a disposición del interesado.

En el caso de legislación problemática, podemos suspender la transferencia, aplicar medidas complementarias o no aplicar la legislación problemática.

Un aspecto para verificar la eficacia de nuestro instrumento a utilizar en la transferencia internacional es en base a las fuentes de jurisprudencia, resoluciones e informes de órganos de control.

Una vez que el instrumento de transferencia no es suficiente por las características de la legislación, podemos tomar medidas técnicas en el acceso como el cifrado, en tránsito y local, realizar una transferencia datos seudonimizados, que el receptor esté protegido por legislación local o el tratamiento esté fraccionado.

Es importante tener en cuenta que hay legislaciones en los que hay prohibición de cifrado. Otras medidas como las contractuales entre las que encontramos la utilización de medidas técnicas específicas, la transparencia y responsabilidad proactiva como registro de solicitudes o los métodos de organización y adopción de normas y buenas prácticas.

Incluso hay medidas complementarias como las políticas internas de gobernanza, obligaciones de transparencia (solicitudes de acceso recibidas) o la operativa (puertas traseras software, procesos comerciales, impugnación órdenes) o las auditorías o inspecciones.

Por último, necesitamos realizar una evaluación periódica y un seguimiento, así como cumplir la responsabilidad proactiva.

Ilustración 2 – Ejemplo de transferencia internacional de datos

Ilustración 2 – Ejemplo de transferencia internacional de datos

Por último, en las conclusiones finales, resalta la necesidad de realizar una evaluación de riesgos, calcular el riesgo, verificar la amplitud del tratamiento, verificar las actividades de vigilancia gubernamental y, por supuesto, realizar un control más continuo junto con la agilidad, que en definitiva es un sistema de gestión, así nos permitirá efectuar la evaluación más exhaustiva de las transferencias internacionales de datos.

José Alberto Rueda

Govertis, parte de Telefónica Tech

Una vez que tenemos claro a dónde van los datos personales de nuestra responsabilidad, y que son adecuados, pertinentes y limitados a lo necesario en relación con los fines para los que se van a tratar, el segundo paso que tenemos que seguir es la determinación del instrumento en el que vamos a basar la transferencia (Capítulo V RGPD).

Los instrumentos que tenemos a nuestra disposición son los siguientes:

1. Decisiones de adecuación de la Comisión Europea (art. 45 RGPD).

2. Instrumentos de transferencia que ofrecen garantías adecuadas (art. 46 RGPD).

3. Vía de excepción (art. 49 RGPD).

La vía de excepción del artículo 49 permite la transferencia internacional siempre y cuando no dispongamos de una decisión de adecuación de la Comisión Europea, ni podamos hacer la transferencia conforme a algún instrumento que ofrezca las garantías adecuadas. Es decir, a la hora de elegir el instrumento adecuado hemos de comprobar primero si existe una decisión de adecuación; después, si podemos realizarla conforme a cualquier instrumento de transferencia con garantías adecuadas, y solo en ausencia de las dos primeras opciones, acudir a la vía de excepción.

Como cierre, si tampoco fuera aplicable ninguna de las excepciones que ofrece el artículo 49 RGPD, solo podremos llevar a cabo la transferencia internacional si no es repetitiva, afecta solo a un número limitado de interesados, es necesaria a los fines de intereses legítimos imperiosos que persigamos y sobre los que no prevalezcan los intereses o derechos y libertades del interesado, y hayamos evaluado todas las circunstancias concurrentes en la transferencia de datos. Basándonos en esta evaluación, habremos de ofrecer garantías apropiadas con respecto a la protección de datos personales, y en este caso, habremos de informar a la autoridad de control de la transferencia.

1. Decisiones de adecuación.

La Comisión Europea ha reconocido que ciertos países ofrecen un nivel adecuado de protección de los datos personales. Si la empresa importadora se encuentra en alguno de estos países, no tendremos que adoptar ninguna otra medida adicional.

2. Instrumentos de transferencia con garantías adecuadas.

Los instrumentos numerados en el artículo 46 (cláusulas tipo, normas corporativas vinculantes, códigos de conducta, mecanismos de certificación y cláusulas contractuales específicas) contienen garantías adecuadas y pueden ser utilizados en ausencia de decisión de la Comisión Europea. El instrumento tiene que garantizar que los datos personales transferidos gocen de un nivel de protección esencialmente equivalente, pero hemos de tener en cuenta que es posible que la situación del tercer país al que exportamos los datos personales puede requerir que tomemos medidas complementarias para garantizar ese nivel de protección.

3. Evaluación de la eficacia del instrumento de transferencia.

Es posible que en el país de destino de la transferencia existan legislación o prácticas en vigor que socaven la eficacia de las garantías adecuadas de los instrumentos de transferencia del artículo 46 RGPD. La protección ofrecida ha de ser esencialmente equivalente a la garantizada en el Espacio Económico Europeo, y habremos de comprobar este extremo con la ayuda del importador de los datos personales, y siempre sobre las circunstancias específicas de la transferencia de datos que pretendemos llevar a cabo, nunca de modo general. Es recomendable acordar con el importador los extremos de esta colaboración y fijarlos en un documento de trabajo conjunto, ya que habrá que revisar la evaluación si se producen cambios que puedan afectar a las circunstancias de la transferencia.

Además de las circunstancias específicas de los datos que se quieren transferir (tipo de datos, finalidad, formato de transferencia, entidades participantes, etc.), es muy importante incluir a todos los agentes que puedan participar, sobre todo si van a existir transferencias ulteriores. Habremos de exigir información fiable al importador sobre estas transferencias, así como documentar todas sus características e incluirlas en nuestra evaluación de idoneidad.

Tendremos que comprobar si la legislación vigente y las prácticas en el país respeta los derechos fundamentales de los titulares de los datos personales. Es posible que se concedan poderes a las autoridades públicas que los restrinjan, pero habrá de tratarse de medidas necesarias y proporcionadas en una sociedad democrática, al igual que ocurre en los Estados miembros de la Unión Europea. Se considera que son incompatibles si no respetan la esencia de los derechos y libertades fundamentales de la Carta de los Derechos Fundamentales de la Unión Europea, o si exceden lo dispuesto en las salvaguardas contempladas en el artículo 23 RGPD. Para esto, acudiremos a las Recomendaciones 02/2020 del Comité Europeo de Protección de Datos sobre las garantías esenciales europeas para medidas de vigilancia, de 10 de noviembre de 2020, para conocer qué se entiende como injerencia justificable.

Como resultado final de esta evaluación, es posible que encontremos que la legislación presente problemas de compatibilidad, que no garantice el nivel esencialmente equivalente de protección y que la transferencia de datos personales o la actividad del importador caiga bajo el ámbito de aplicación de esta legislación. En este caso, tendremos tres opciones:

1. No realizar la transferencia o suspenderla, si es que se estaba llevando a cabo.

2. Aplicar medidas complementarias para lograr el nivel de protección.

3. No aplicar medidas complementarias si no hay motivos para creer que esta legislación se aplique al caso concreto.

Como siempre, habremos de documentar exquisitamente este análisis para cumplir con el principio de responsabilidad proactiva.

Félix Haro