915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

El pasado viernes 8 de Noviembre, la Agencia Española de Protección de Datos publicó la esperada guía sobre el uso de cookies que facilita una serie de recomendaciones para gestionar estas herramientas de acuerdo a las disposiciones del Reglamento (UE) 2016/679 General de Protección de Datos (RGPD), la Ley Orgánica 3/2018 de Protección de Datos Personales y Garantía de los Derechos Digitales (LOPDGDD) y la Ley 34/2002, de 11 de julio, de servicios de la sociedad de la información y de comercio electrónico (LSSI).

La Guía se centra sobre todo en el articulado de la LSSI y su aplicación respecto de las cookies, destacando su carácter de norma especial.

Los aspectos más relevantes que se encuentran en esta nueva versión de la Guía son los siguientes:

Conforme a la guía son dos: obligación de transparencia y obligación de obtención del consentimiento.

1. Obligación de Transparencia: “Se debe facilitar a los usuarios información clara y completa sobre la utilización de las cookies y, en particular, sobre los fines del tratamiento de los datos”. Esta información debe facilitarse con arreglo a lo dispuesto el RGPD.

Aunque la propia Guía recomienda informar, al menos con carácter genérico, de aquellas cookies excluidas del ámbito de aplicación del artículo 22.2 de la LSSI.

La información sobre las cookies debe ser suficientemente completa para permitir a los usuarios entender sus finalidades y el uso que se les dará.

No serían válidas, por ejemplo, frases como “usamos cookies para personalizar su contenido y crear una mejor experiencia para usted” o “para mejorar su navegación”, o frases como “podemos utilizar sus datos personales para ofrecer servicios personalizados” para referirse a cookies publicitarias comportamentales. También deben evitarse términos como “puede”, “podría”, “algún”, “a menudo”, y “posible”.

La Guía proporciona algunos ejemplos de información por capas, entre otros se destaca por sus particularidades el ejemplo número 3:

En el que indica que la acción de continuar navegando puede considerarse un consentimiento válido respecto de las cookies, aunque con salvedades y bajo determinadas circunstancias.

La Guía advierte que no se podría usar para tratamientos que requieran consentimiento explícito de los usuarios.

2. Obligación de obtención del consentimiento: respecto de esta obligación, la Guía se refiere siempre a un consentimiento libre e informado (respecto de las cookies).

Este consentimiento podrá obtenerse mediante fórmulas expresas, pero también podrá obtenerse infiriéndolo de una inequívoca acción realizada por el usuario, en un contexto en que a éste se le haya facilitado información clara y accesible sobre las finalidades de las cookies y de si van a ser utilizadas por el mismo editor y/o por terceros, de forma que quepa entender que el usuario acepta que se instalen cookies.

En ningún caso la mera inactividad del usuario implica la prestación del consentimiento por sí misma.

Por último la Guía se refiere a las diferentes responsabilidades de las partes que intervienen en el uso de cookies, indicando que “La LSSI no define quién es el responsable de cumplir con la obligación de facilitar información sobre las cookies y obtener el consentimiento para su uso. Se hace necesario que los sujetos que participan en la utilización de las cookies colaboren para asegurar el cumplimiento de las exigencias legales establecidas”.

El Equipo Govertis

En primer lugar, debemos partir analizando lo establecido por la Ley de Transparencia, con respecto a las las actas de la Junta de Gobierno y las actas del Pleno, ya que la misma les da un tratamiento diferente en cuanto a la publicidad de las mismas.

El artículo 70 de la Ley 7/1985, de 2 de abril, LBRL, modificada por la Ley 57/2003, de 16 de diciembre, de medidas para la modernización del gobierno local, establece que las sesiones del Pleno de las Corporaciones Locales son públicas, salvo en aquellos asuntos que puedan afectar al derecho fundamental de los ciudadanos a que se refiere el artículo 18.1 de la Constitución, cuando así se acuerde por mayoría absoluta. Es decir, se debe declarar por mayoría absoluta de los miembros electos el secreto del debate y la votación de aquellos asuntos que puedan afectar al derecho al honor, a la intimidad personal y familiar o a la propia imagen de determinadas personas.

Es por ello que, salvo esta excepción señalada, se deberá proceder a la publicación del acta del Pleno municipal.

Ahora bien, ¿cómo debe realizarse esta publicación? Y más concretamente, ¿cómo debe procederse a la publicación de datos de carácter personal de ciudadanos?

Si acudimos al artículo 15 de la Ley 19/2013, de 9 de diciembre, de transparencia, acceso a la información pública y buen gobierno, se establece que:

Si la información incluyese datos personales que hagan referencia al origen racial, a la salud o a la vida sexual, incluyese datos datos genéticos o biométricos o contuviera datos relativos a la comisión de infracciones penales o administrativas que no conllevasen la amonestación pública al infractor, el acceso solo se podrá autorizar en caso de que se cuente con el consentimiento expreso del afectado o si aquel estuviera amparado por una norma con rango de ley.

Para la realización de la citada ponderación, dicho órgano tomará particularmente en consideración los siguientes criterios:

a) El menor perjuicio a los afectados derivados del transcurso de los plazos establecidos en el artículo 57 de la Ley 16/1985, de 25 de junio, del Patrimonio Histórico Español.

b) La justificación por los solicitantes de su petición en el ejercicio de un derecho o el hecho de que tengan la condición de investigadores y motiven el acceso en fines históricos, científicos o estadísticos.

c) El menor perjuicio de los derechos de los afectados en caso de que los documentos únicamente contuviesen datos de carácter meramente identificativo de aquéllos.

d) La mayor garantía de los derechos de los afectados en caso de que los datos contenidos en el documento puedan afectar a su intimidad o a su seguridad, o se refieran a menores de edad.

Si nos encontramos ante datos meramente identificativos, esta ponderación realizada en el ejercicio del derecho de acceso a información pública sería extrapolable a la publicación de actos administrativos por parte del Ayuntamiento. Por lo tanto, se debería realizar esta ponderación suficientemente razonada del interés público en la divulgación de la información y los derechos de los afectados cuyos datos aparezcan en la información solicitada. Por todo ello, la publicación de las actas de los Plenos que contengan datos de carácter personal deberá definirse al caso concreto, dependiendo de la tipología de datos personales.

Si tras la realización de esta ponderación se considera adecuado incluir los datos identificativos en el acta del Pleno, la nueva Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales, establece en su Disposición Adicional Séptima, la forma de realizar estas publicaciones:

Cuando el afectado careciera de cualquiera de los documentos mencionados en los dos supuestos anteriores, se identificará al afectado únicamente mediante su nombre y apellidos.

En ningún caso debe publicarse el nombre y apellidos de manera conjunta con el número completo del documento nacional de identidad, número de identidad de extranjero, pasaporte o documento equivalente.

De conformidad con lo dispuesto en el artículo 70.1 de la Ley 7/1985, reguladora de las bases del régimen local, las sesiones de la Junta de Gobierno Local no son públicas y, de acuerdo con diferentes dictámenes e informes de la Agencia Española de Protección de Datos (AEPD), LAS ACTAS DE LAS SESIONES NO SE PUEDEN PUBLICAR EN LOS PORTALES WEB MUNICIPALES, sin contradecir la normativa reguladora de la protección de datos de carácter personal.

Es por ello, que la Agencia Española de Protección de Datos “AEPD” ha interpretado en numerosas ocasiones que es correcto dar “publicidad al contenido de las sesiones del Pleno, pero en ningún caso de la Junta de Gobierno, añadiendo el régimen de publicación en los Boletines Oficiales de los acuerdos adoptados.

De este modo, únicamente sería conforme a la normativa sobre protección de datos, mediante su inclusión en Internet, cuando dichos datos se refieran a actos debatidos en el Pleno de la Corporación o a disposiciones objeto de publicación en el correspondiente Boletín Oficial, dado que únicamente en estos supuestos la cesión se encontraría amparada, respectivamente, en una norma con rango de Ley o en el hecho de que los datos se encuentran incorporados a fuentes accesibles al público”.

En el mismo sentido, se pronuncia el artículo 113.1 b) del Reglamento de organización, funcionamiento y régimen jurídico de las entidades locales, aprobado por Real Decreto 2568/1986, de 28 de noviembre, cuando también establece que las sesiones de la Junta de Gobierno Local no son públicas, sin perjuicio de la publicidad de los acuerdos y del envío de estos a la comunidad autónoma y la Administración del Estado, además de la obligada remisión de copia del acta a todos los miembros de la corporación.

Con las limitaciones establecidas, la publicación de las actas de la Junta de Gobierno se podría realizar, en todo caso, publicando en el portar de transparencia municipal el Orden del Día y el Extracto de los acuerdos de la Junta de Gobierno Local, eliminando los datos de carácter personal susceptibles de protección.

A modo de conclusión, las Actas de la Junta de Gobierno, no se deben publicar, y de hacerlo se deberán eliminar todos los datos personales. Ahora bien, si el eliminar los datos de las actas, acarrea un esfuerzo desmesurado a la entidad local, la misma puede tomar la decisión de no publicarlas y no estaría vulnerando la Ley de Transparencia, ya que recordemos, que el Derecho a la Protección de los datos personales, es un Derecho Fundamental.

El equipo Govertis

Esta revolución tecnológica llama a las puertas de las empresas españolas, que realizan ya sus primeros proyectos en este ámbito. La informática en la nube, el ‘blockchain’ y el Internet de las Cosas son algunas de las tendencias más relevantes en estos momentos. Cada vez veremos más aplicaciones en el ámbito de machine learning, que permite a los sistemas aprender sin que hayan sido específicamente programados para ello.

Por otra parte, se prevé un incremento de la adopción de lo que se conoce como robotic process automation (RPA), sistemas inteligentes que aprenden de aplicaciones ya existentes para procesar transacciones, manipular datos y comunicarse con otros sistemas expertos.

Es interesante ver cómo están emergiendo plataformas de inteligencia artificial dentro de los servicios cloud, lo que promete una democratización de la IA, al ponerla al alcance también de empresas de menor tamaño. Amazon y Google son dos buenos ejemplos en este sentido.

Las empresas exploran las posibilidades que ofrece una tecnología llamada a revolucionar distintos sectores al permitir realizar transacciones de manera segura, confiable e irreversible, sin necesidad de utilizar un intermediario para establecer una relación de confianza entre las partes. Ya hay casos de uso en banca, gran consumo o industria.

La revolución del mundo hiperconectado permite a las compañías incrementar la productividad y reducir de costes de mantenimiento. El Internet de las Cosas (IoT) está íntimamente ligado a la inteligencia artificial. La IoT es la red que permite que los objetos se interconecten, pero el valor está en el análisis y el conocimiento que se obtiene de dichos datos.

Las compañías españolas son cada vez más conscientes de la importancia de contar con una correcta política de ciberseguridad. El ámbito de la ciberseguridad ha dejado de ser un gasto para convertirse en una inversión.

Los cambios regulatorios, por ejemplo, la nueva LOPD, también contribuyen a impulsar una mayor y mejor cultura de seguridad de la información en las empresas españolas.

La dependencia de las máquinas y los sistemas de soporte de decisiones puede plantear problemas éticos significativos y los programas no están libres de prejuicios. No podemos juzgar la inteligencia artificial a partir de estándares poco realistas, sino que debemos compararla con el proceso de toma de decisiones del ser humano. La confianza también se aplica a los humanos, y es algo que la persona, o el robot, va construyendo a lo largo del tiempo, demostrando que la mayoría de las veces suele tomar decisiones acertadas. También vale la pena señalar que los errores de software se pueden identificar y, normalmente, corregir y, por otra parte, permiten alta disponibilidad.

Es importante disponer de un cuerpo jurídico imperativo y meditado. La autorregulación no basta. Si las normas son solo voluntarias, algunas compañías de tecnología decidirán no atenerse a las reglas que no les benefician, dando a algunas organizaciones ventajas sobre otras. Sería caótico que cada gran empresa tuviera su propio código para la IA.

Por lo tanto, cuando se redactan normas para los sistemas de IA, las empresas deben seguir siendo contribuyentes, pero no legisladores. Las compañías tecnológicas pueden estar bien posicionadas para diseñar reglas debido a su experiencia en la materia, pero los actores de la industria rara vez están en la mejor posición para evaluar adecuadamente los riesgos democráticos, morales y éticos.

La historia muestra lo que puede suceder si los Estados se retiran y dejan que las empresas privadas establezcan sus propias normas reguladoras. Permitir que esto ocurra en el caso de la IA no solo es imprudente, sino también muy peligroso.

La decisión final debe dejarse al ser humano en casos delicados, como podría ser el de los automóviles autónomos, que requieren reacciones en tiempo real. El verdadero peligro seríamos los seres humanos cuando, por ignorancia o facilidad, delegáramos decisiones vitales a las máquinas.

Política, industria y ciudadanos, debería estar interesados, para poder decidir los límites éticos para construir los mejores mundos digitales posibles.

El equipo Govertis

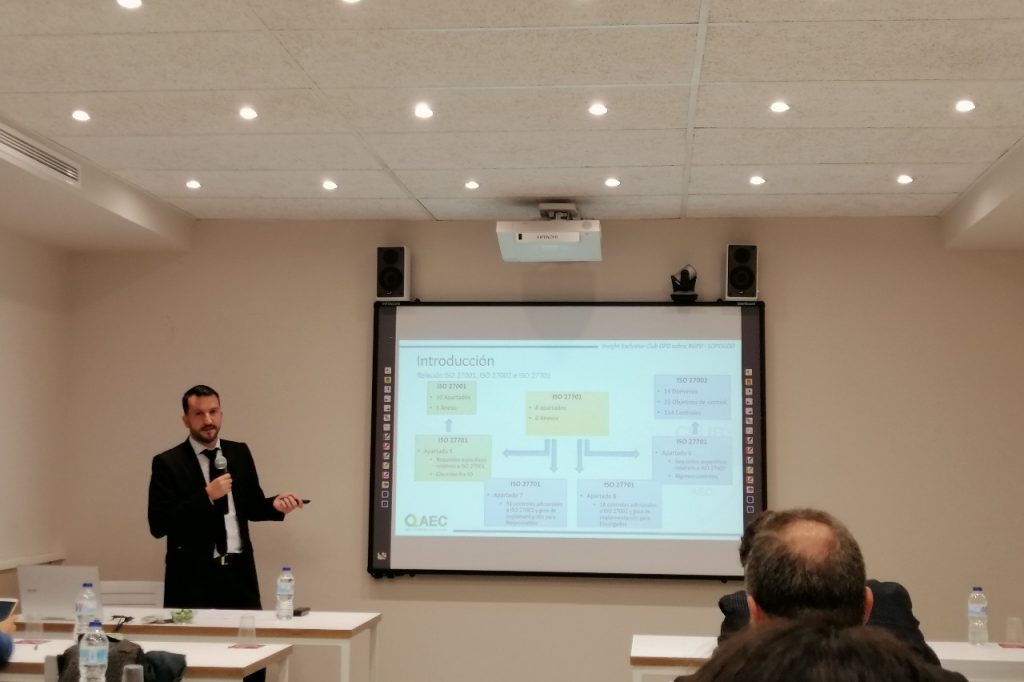

El Club DPD continúa ofreciendo contenidos relevantes a sus miembros. El 23 de octubre celebró su IV Insight sobre RGPD y LOPDGDD, en esta ocasión con dos ponencias en abierto, dedicadas a la ISO 27701 y el corresponsable del tratamiento; y un taller práctico reservado exclusivamente para los miembros del Club, en el que se analizaron las claves del procedimiento sancionador en el RGPD.

La primera de las ponencias fue impartida por Borja Romano, Information, Security & Risk Consultant en Govertis, quien comenzó su exposición con un repaso histórico de la ISO 27001. Posteriormente aclaró algunos conceptos relevantes y presentó la relación entre la ISO 27001 la ISO 27002 y la nueva ISO 27701. Finalmente, profundizó en el análisis de la ISO 27701, su estructura y cláusulas, y expuso diferentes casos de implantación.

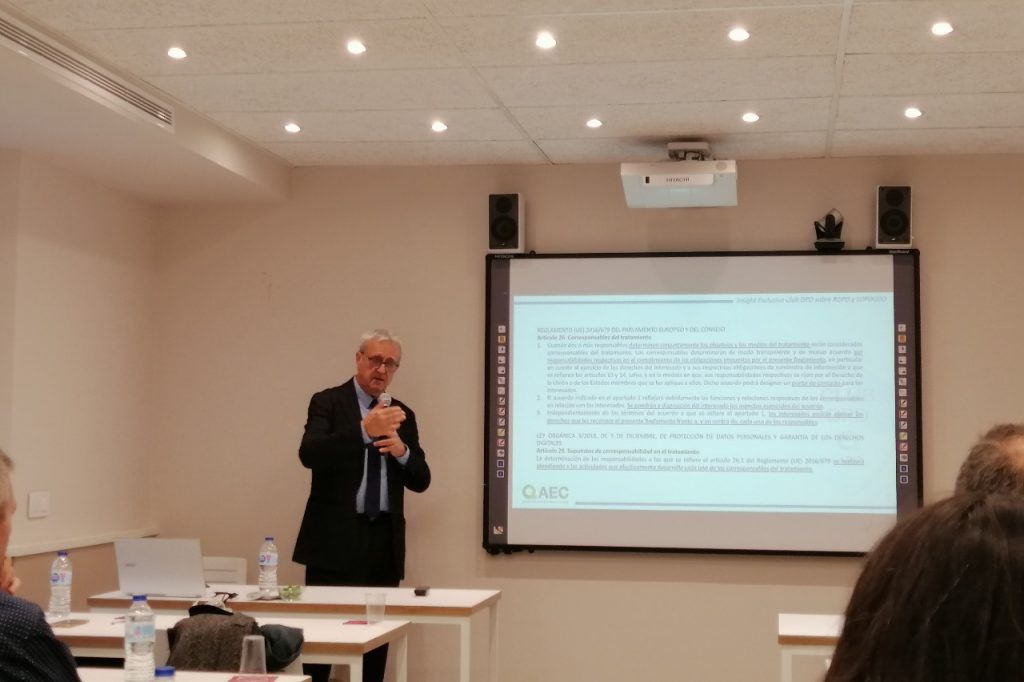

A continuación, Jordi Bacaria, Fundador de Global Data, presentó a una figura que aparece recogida en el artículo 26 del RGPD: el corresponsable del tratamiento. Comenzó su ponencia definiendo diferentes figuras: el responsable del tratamiento, el encargado del tratamiento y el corresponsable del tratamiento; y señaló varios “peros” que surgen al respecto. Posteriormente profundizó en la figura del corresponsable del tratamiento destacando algunos aspectos de la corresponsabilidad del tratamiento y profundizando en las obligaciones de las partes en un acuerdo entre corresponsables.

Para finalizar una jornada de lo más enriquecedora, los miembros del Club DPD tuvieron ocasión de asistir al taller práctico impartido por Javier Sempere, Letrado del CGPJ y Jefe de Área del CENDO, a raíz de los primeros procedimientos sancionadores que tras la entrada en vigor del RGPD. Javier Sempere comenzó exponiendo algunos reconocidos casos sobre las primeras sanciones que ya han tenido lugar, en empresas como Google, British Airways y los hoteles Marriots en diferentes países de la UE. A lo largo de su ponencia, dio respuesta a diferentes preguntas de gran relevancia para la audiencia:

Al igual que los anteriores Insights, el IV Insight lo ha llevado a cabo el Club DPD de la Asociación Española para la Calidad. Sin duda fue una jornada muy enriquecedora, a la que los miembros del Club pudieron asistir vía streaming o presencialmente. Además, las dos primeras ponencias de la jornada se retransmitieron públicamente.

¿Te gustaría disfrutar del resto de encuentros del Club DPD completos? ¡Apúntate al Club DPD!

Con la entrada en vigor del Reglamento General de Protección de Datos (RGPD), el pasado 25 de mayo de 2018 y su posterior adaptación a la legislación española con la Ley Orgánica de Protección de Datos y Garantía de los Derechos Digitales (LOPDGDD) el pasado 5 de diciembre de 2018, se incluyó la posibilidad de ayudar a empresas y organizaciones a verificar que cumplen con las leyes y demostrar el principio de responsabilidad proactiva (art. 24 RGPD) a través de estándares o recomendaciones, así como certificaciones.

“La adhesión a códigos de conducta aprobados a tenor del artículo 40 o a un mecanismo de certificación aprobado a tenor del artículo 42 podrán ser utilizados como elementos para demostrar el cumplimiento de las obligaciones por parte del responsable del tratamiento”.

Por lo que, el RGPD ha incluido esta posibilidad mediante la incorporación del artículo 42 del RGPD que señala en su apartado 1 que “1. Los Estados miembros, las autoridades de control, el Comité y la Comisión promoverán, en particular a nivel de la Unión, la creación de mecanismos de certificación en materia de protección de datos y de sellos y marcas de protección de datos a fin de demostrar el cumplimiento de lo dispuesto en el presente Reglamento en las operaciones de tratamiento de los responsables y los encargados.

En este sentido, la International Organization for Standardization, conocida como ISO, junto con la International Electrotechnical Commission o EIC, han creado una serie de estándares de seguridad de la información (la familia 27000). Así, en 2005, la norma ISO 27001 se convirtió en una norma internacional de referencia para gestionar y garantizar la seguridad de la información en empresas y organizaciones. Junto a esta, la norma ISO 27002 proporciona una serie de buenas prácticas para la gestión de la seguridad de la información, abogando por preservar la confidencialidad, integridad y disponibilidad de la misma.

En Agosto de 2019 se ha publicado la “ISO/IEC 27701 Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines” que establece, implementa, mantiene y mejora continuamente un Sistema de Gestión de Información de Privacidad (PIMS) y orienta a los controladores y procesadores de PII (Personal Identification Information), específicamente a los directores de información de identificación personal (PII). Este estándar especifica los aspectos sobre privacidad para que la organización genere evidencias de un adecuado cumplimiento de las leyes en materia de privacidad. Para aplicarse necesitamos que la organización previamente disponga de un Sistema de Gestión de Seguridad de la Información (la norma ISO/IEC 27001).

Una de las ventajas que ofrece esta nueva certificación radica en que la organización podrá compatibilizar el cumplimiento en materia de seguridad de la información y privacidad, ya que posibilita integrar la normativa en materia de protección de datos del país donde se implemente y reforzar las medidas técnicas y organizativas, aportando una herramienta de mejora continua y un sistema de gestión integrada. Asimismo, permite la gestión de los controles de privacidad, a fin de reducir el riesgo para los derechos de privacidad de las personas.

Respecto a la estructura de esta norma ISO 27701 podemos señalar que:

La norma está compuesta de 8 apartados y 6 anexos.

Adicionalmente, se incluyen los Anexos A y B en los que se establecen los controles de privacidad para responsables y procesadores junto con el Anexo A de ISO/IEC 27001 que incluye los controles para seguridad de la información. Además, varios anexos como el Anexo C que hace referencia a los principios recogidos en ISO/IEC 29100; Anexo D al RGPD, Anexo E a la ISO/IEC 27018; ISO/IEC 29151 y Anexo F con información sobre la ISO 27001 e ISO 27002.

En el Anexo D se presenta un mapeado de las cláusulas y los artículos del RGPD, haciendo referencia a los principios, el cumplimiento con las bases de legitimación, la obligación de transparencia e información, el ejercicio de los derechos ARSOPL, la evaluación de impacto, notificación a la autoridad de control, designación del Delegado de Protección de Datos (DPD) entre otros. Asimismo, como las exigencias de responsabilidad proactiva, materia de seguridad y las transferencias internacionales de datos personales.

En conclusión, este estándar es una buena herramienta para implementar e integrar los principios del RGPD en un sistema de gestión de seguridad de la información (SGSI), mejorando las relaciones comerciales y reputacionales de la organización en la que se apliquen.

¿Quieres saber más sobre la Nueva Norma ISO 27701:2019? Apúntate aquí al IV Insight del Club DPD en streaming, en el que Borja Romano, dará la conferencia: “Introducción práctica a la ISO 27701:2019 nuevo estándar internacional de protección de datos.”

El equipo Govertis

Bien es cierto que, en el ámbito de las Administraciones Públicas el cumplimiento de las obligaciones en materia de transparencia ligadas con las disposiciones en materia de protección de datos, han generado, en la mayoría de los casos, sendas dudas en cuanto al modo de proceder para llevar a cabo el correcto cumplimiento de ambos marcos normativos.

En este supuesto concreto, cuando hablamos de las obligaciones en materia de transparencia estamos haciendo referencia a la Publicidad activa. Es decir, la obligación, por parte de las Administraciones públicas y sus entidades e instituciones dependientes, de publicar de manera permanente determinada información pública exigida por la ley en sus portales de transparencia o sitios web, con el fin de garantizar la transparencia de su actividad. En relación con la cuestión anterior, si acudimos a uno de los principios generales de la Publicidad activa encontraremos que se hace mención expresa de los límites establecidos por la normativa de protección de datos: serán de aplicación a la publicidad activa los límites al derecho de acceso a la información pública legalmente y, especialmente, el derivado de la protección de datos de carácter personal. A este respecto, cuando la información contuviera datos especialmente protegidos, la publicidad solo se llevará a cabo previa disociación de los mismos[1].

Ahora bien, ¿dónde podemos establecer esta frontera entre transparencia y protección de datos? Es decir, ¿qué datos podemos publicar respondiendo a la Publicidad activa? y, a sensu contrario, ¿cuáles no de acuerdo con la protección de datos? No ha sido hasta la reciente Ley Orgánica 3/2018 donde en su disposición adicional séptima “Identificación de los interesados en las notificaciones por medio de anuncios y publicaciones de actos administrativos”, se ha establecido una respuesta a esta cuestión que ha generado tanta incertidumbre en el ámbito público. A modo resumen, se establecen reglas para la publicación, por un lado, de actos administrativos, y de otro, de anuncios. La regla general es que en ningún caso se publiquen conjuntamente el nombre (y apellidos) y el documento nacional de identidad, número de identidad de extranjero, pasaporte o documento equivalente, de un mismo interesado.

El cumplimiento del deber de transparencia también es de aplicación a la contratación pública realizada por la Administración, donde encontramos obligación de dar publicidad a un gran número de actuaciones y de documentos relativos a los procedimientos de contratación pública. Los mismos contienen la identificación de personas físicas, tanto por tratarse de licitadoras o de contratistas, como por ejercer la representación de las personas jurídicas que ocupen aquellas mismas posiciones jurídicas, como por tratarse de personal al servicio de los órganos de contratación.

Para dar respuesta a la cuestión planteada debemos acudir al Dictamen CNS 1/2019 de la Autoridad Catalana de Protección de Datos (APDCAT), así como a la NOTA INFORMATIVA 1/2019. Cumplimiento del deber de transparencia y de la normativa de protección de datos personales en la contratación pública de la Secretaría Técnica de la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya, donde encontraremos unas pautas para llevar a cabo el correcto cumplimiento del derecho de protección de datos en materia de contratación pública.

A este respecto, son de especial relevancia en la materia las siguientes pautas señaladas por la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya a la hora de realizar la adecuada publicación de la documentación relacionada con la contratación pública[2]:

En síntesis, es necesario tener en cuenta que, en ningún supuesto donde se publiquen datos de carácter personal como consecuencia de las obligaciones en materia de publicidad activa, se podrán publicar conjuntamente el nombre y apellidos de un interesado junto con su número de DNI, NIE o pasaporte, ni siquiera en la firma electrónica de documentación consecuencia de un proceso de contratación pública.

[1] Artículo 5.3 de la Ley 19/2013, de 9 de diciembre, de transparencia, acceso a la información pública y buen gobierno.

[2] NOTA INFORMATIVA 1/2019. Cumplimiento del deber de transparencia y de la normativa de protección de datos personales en la contratación pública de la Secretaría Técnica de la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya, del 15 de julio de 2019.

El equipo Govertis

Cuando hablamos de seguridad, instintivamente pensamos en herramientas o procedimientos de seguridad, pero en realidad, la seguridad depende de un factor común a cualquier entidad pública o privada: los empleados.

De su actitud y acciones depende en gran medida el éxito o fracaso de implantar seguridad, ya que éstos son los que gestionan nuestro principal activo: la información (entre la cual se encuentra, por supuesto, los datos de carácter personal).

Por eso, es importante y debe ser recurrente, invertir en la formación y concienciación a los empleados, a fin de desarrollar una cultura de seguridad en la entidad.

Sin pretender ser una lista exhaustiva, debemos insistir en los siguientes aspectos:

Esta concienciación, puede realizarse de diferentes maneras: presencial, online, remisión periódica de boletines, trípticos en zonas comunes… cualquier método es correcto si se consigue que la información llegue al empleado.

Un recurso muy útil en esta materia es el kit de concienciación del Instituto Nacional de Ciberseguridad (INCIBE).

Si quieres saber más sobre la seguridad de la información en el curso «Sistemas de Gestión de la Seguridad de la Información y el cumplimiento del RGPD» conocerás La mejor herramienta para la gestión de riesgos tecnológicos y la protección de los datos personales.

El equipo Govertis

Al igual que Cataluña y País Vasco y en su día Madrid (actualmente no cuenta con autoridad de control), Andalucía asume desde el 1 de octubre las competencias en materia de protección de datos.

La plena asunción de esta competencia se ha alargado en el tiempo. La Ley 1/2014, de 24 de junio, de Transparencia Pública de Andalucía asignó competencias al Consejo de Transparencia y Protección de Datos de Andalucía, pero la plena asunción de las competencias en materia de protección de datos quedó diferida en virtud de la Disposición transitoria tercera del Decreto 434/2015, de 29 de septiembre, por el que se aprueban los Estatutos del Consejo de Transparencia y Protección de Datos de Andalucía.

Posteriormente el Acuerdo de 11 de septiembre de 2018, del Consejo de Gobierno, por el que se determina la asunción de las funciones en materia de protección de datos por el Consejo de la Transparencia y Protección de Datos de Andalucía en su disposición final primera, dio competencia a la persona titular de la Consejería competente en materia de transparencia para dictar las disposiciones y realizar cuantas actuaciones sean necesarias en desarrollo y ejecución de lo dispuesto en el mencionado Acuerdo y, en particular, para dictar la Orden que establezca el inicio del ejercicio de las funciones en materia de protección de datos de carácter personal por el Consejo de Transparencia y Protección de Datos de Andalucía. Esta previsión normativa ha quedado materializada en la Orden de 1 de agosto de 2019, por la que se determina el inicio del ejercicio de las funciones en materia de protección de datos de carácter personal por el Consejo de la Transparencia y Protección de Datos de Andalucía, que establece el 1 de octubre de 2019 cono fecha de inicio de las funciones de protección de datos por parte del Consejo de Transparencia y Protección de Datos de Andalucía.

Al igual que otras autoridades autonómicas, su regulación se encuentra regulada en los artículos 57 y siguientes de la LOPDGDD, quedando su ámbito competencial limitado a los tratamientos de datos personales realizados en el territorio de la comunidad autónoma por parte del sector público:

En virtud de esta previsión, los Delegados de Protección de Datos (DPO) de las entidades indicadas anteriormente deberán ser comunicados al Consejo de Transparencia y Protección de Datos (está todavía por ver si para los DPO ya notificados a la Agencia Española de Protección de Datos es necesario volverlos a inscribir en el Registro autonómico o entre ambas autoridades de control van a comunicarse datos) y los ciudadanos podrán presentar cualquier reclamación ante el Consejo de Transparencia y Protección de Datos si el responsable o encargado de tratamiento se encuentran comprendidos dentro de alguna de las entidades mencionadas en el art 57 que acabamos de mencionar.

Finalmente será necesario para estas entidades actualizar la información del art 13 y 14 del RGPD en lo que respecta derecho a presentar una reclamación ante una autoridad de control, puesto que en estos casos la autoridad competente será la andaluza y no la española.

El Equipo Govertis

Tras la vuelta de las merecidas vacaciones, nos hemos encontrado con varias noticias relacionadas con la protección de datos de carácter personal y el entorno laboral.

Por un lado, la de la nulidad de un despido, que se argumentaba sobre la base de la negación de un trabajador a firmar una normativa de tratamiento de datos personales. Por otro, la sanción de la Agencia Española de Protección de Datos a una empresa por utilizar, para sancionar a un trabajador, imágenes grabadas por otro empleado.

Como es bien sabido, la relación que se produce entre empleadores y empleados comporta un relevante tratamiento de datos, tanto en lo que se refiere a su cantidad como a su sensibilidad. Esto, unido a la conflictividad a la que siempre están expuestas las relaciones laborales, genera una ingente casuística de situaciones que en muchos casos acaban siendo objeto de resoluciones administrativas o judiciales.

Por ello, es muy importante tener en cuenta en la adecuación de una organización a la normativa de protección de datos, todos los procedimientos, políticas y medidas de seguridad relativas al área de personal, ya que está en juego no solo la privacidad de los propios trabajadores, sino también la de todos los clientes, proveedores, contactos, etc. de dicha organización. Y es que, en materia de seguridad, las personas siempre somos el eslabón más débil.

Entre las medidas más importantes a considerar, podemos enumerar las siguientes:

El Equipo Govertis

El sector de la ciberseguridad se encuentra en una fase de alto crecimiento y el incremento de su actividad en el mercado global reside, en gran medida, al aumento del uso y la dependencia respecto de las TIC, y consecuentemente, los riesgos inherentes que existen por el uso de éstas. Otro factor que ha determinado el crecimiento del sector es el aumento global de los ciberataques que sufren diariamente compañías de toda índole y las pérdidas económicas como consecuencia de estos incidentes.

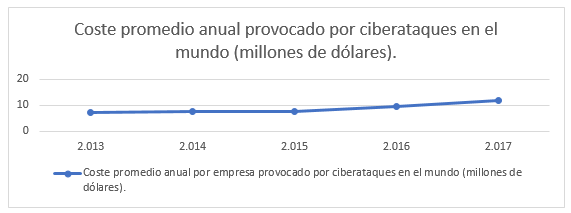

En 2018 se batió el récord mundial de ciberataques, superando la cifra de 10.500 millones de incidentes en todo el planeta. El coste promedio anual de brechas de seguridad para una empresa de gran tamaño ha aumentado en los últimos cinco años superando los once millones de dólares e incrementándose desde el año base en un 62%, tal y como se muestra en la siguiente tabla:

Gráfico 1. Coste promedio anual provocado por ciberataques en el mundo. Fuente: elaboración propia a través de datos obtenidos en Accenture (2017)

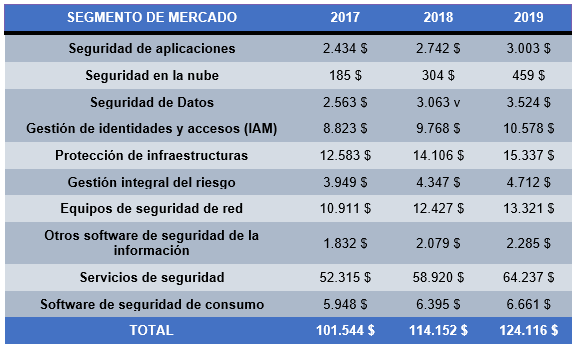

El sector se halla en un proceso de transformación en el que el desarrollo de la tecnología provoca la necesidad de aplicar herramientas y políticas de seguridad. Este auge se ve representado en el gasto económico en soluciones de ciberseguridad a nivel mundial en los últimos tres años, por los motivos anteriormente mencionados. Prueba fehaciente de la necesidad de las empresas es el gasto mostrado en la siguiente tabla, dividido por segmento de mercado.

El sector se halla en un proceso de transformación en el que el desarrollo de la tecnología provoca la necesidad de aplicar herramientas y políticas de seguridad. Este auge se ve representado en el gasto económico en soluciones de ciberseguridad a nivel mundial en los últimos tres años. Prueba fehaciente de la necesidad de las empresas es el gasto mostrado en la siguiente tabla, dividido por segmento de mercado.

Tabla 1. Gasto en ciberseguridad a nivel mundial por segmento 2017-2019 (datos en millones de dólares). Fuente: Elaboración propia a partir de los datos de España y la Ciberseguridad: hora de remangarse, Revista SIC (2018).

Se trata por tanto de un sector con previsiones favorables en los próximos años materializándose en un crecimiento constante y estable debido al incremento global de ciberataques y las pérdidas económicas que provocan.

¿Necesitas conocer la mejor herramienta para la gestión de riesgos tecnológicos y la protección de los datos personales? En el «curso Sistemas de Gestión de la Seguridad de la Información (ENS e ISO 27001) y el cumplimiento del RGPD» aprenderás todo lo que necesitas.

El Equipo Govertis