915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

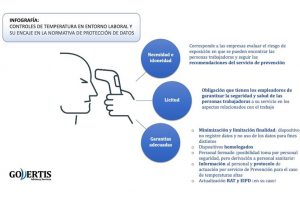

¿SE PUEDE UTILIZAR EL CONTROL DE TEMPERATURA PARA EL ACCESO DEL PERSONAL AL CENTRO DE TRABAJO?

EN CASO AFIRMATIVO, ¿DE QUÉ FORMA PUEDO HACERLO Y QUÉ GARANTÍAS DEBO CUMPLIR?

¿SE PUEDE UTILIZAR EL CONTROL DE TEMPERATURA PARA EL ACCESO DE CLIENTES Y VISITANTES EN GENERAL?

La Agencia Española de Protección de Datos ha publicado un comunicado en relación con la toma de temperatura por parte de comercios, centros de trabajo y otros establecimientos para determinar quién puede acceder a los mismos.

El objetivo de estos sistemas es controlar el acceso a instalaciones para evitar posibles contagios de COVID-19, en tanto que la temperatura es indiciaria de haber contraído la enfermedad, y, por tanto, del riesgo de contagio.

La temperatura asociada a un sujeto identificable constituye un dato de salud, de acuerdo a la interpretación amplia que hace la normativa, por lo que es objeto de especial protección. La legitimación para realizar este tratamiento parte, entre otros, del Considerando (46) del RGPD, que reconoce que en situaciones excepcionales, como una epidemia, la base jurídica de los tratamientos puede ser múltiple, basada tanto en el interés público como en el interés vital del interesado u otra persona física: “El tratamiento de datos personales también debe considerarse lícito cuando sea necesario para proteger un interés esencial para la vida del interesado o la de otra persona física. En principio, los datos personales únicamente deben tratarse sobre la base del interés vital de otra persona física cuando el tratamiento no pueda basarse manifiestamente en una base jurídica diferente. Ciertos tipos de tratamiento pueden responder tanto a motivos importantes de interés público como a los intereses vitales del interesado, como por ejemplo cuando el tratamiento es necesario para fines humanitarios, incluido el control de epidemias y su propagación, o en situaciones de emergencia humanitaria, sobre todo en caso de catástrofes naturales o de origen humano”.

SÍ, con ciertos requisitos

En el caso de centros de trabajo, la legitimidad de este tratamiento la corrobora la propia AEPD en sus FAQ,s sobre el COVID-19, donde indica que el empleador “podrá tomar la temperatura a los trabajadores, como medida relacionada con la vigilancia de su salud en materia de Prevención de Riesgos Laborales”. Esto puede entenderse en tanto que, según corrobora la OMS, el signo más frecuente en los pacientes COVID-19 es la fiebre.

Continúa la Agencia en la nota informativa estableciendo que “la posible base jurídica podría encontrarse en la obligación que tienen los empleadores de garantizar la seguridad y salud de las personas trabajadoras a su servicio en los aspectos relacionados con el trabajo. Esa obligación operaría a la vez como excepción que permite el tratamiento de datos de salud y como base jurídica que legitima el tratamiento”.

Añade la Agencia en su comunicado, en relación con esta toma de temperatura para determinar el acceso, que “requeriría la determinación previa que haga la autoridad sanitaria competente (…) de su necesidad y adecuación al objetivo de contribuir eficazmente a prevenir la diseminación de la enfermedad en los ámbitos en los que se apliquen, regulando los límites y garantías específicos para el tratamiento de los datos personales de los afectados”, por lo que “estas medidas deben aplicarse solo atendiendo a los criterios definidos por las autoridades sanitarias, tanto en lo relativo a su utilidad como a su proporcionalidad, es decir, hasta qué punto esa utilidad es suficiente para justificar el sacrificio de los derechos individuales que las medidas suponen y hasta qué punto estas medidas podrían o no ser sustituidas, con igual eficacia, por otras menos intrusivas”.

En este sentido, el “Procedimiento de actuación para los servicios de prevencion de riesgos laborales frente a la exposición al SARSCOV-2”, elaborado por el Ministerio de Sanidad, recomienda a los servicios de PRL lo siguiente:

“Dado que el contacto con el virus puede afectar a entornos sanitarios y no sanitarios, corresponde a las empresas evaluar el riesgo de exposición en que se pueden encontrar las personas trabajadoras en cada una de la tareas diferenciadas que realizan y seguir las recomendaciones que sobre el particular emita el servicio de prevención, siguiendo las pautas y recomendaciones formuladas por las autoridades sanitarias”.

Por tanto, en cuanto no hay mención expresa por parte del Ministerio sobre el control de temperatura, la decisión de adoptar tal medida recae en la empresa, a través de su servicio de PRL.

Sigue la Agencia en la citada nota recordando que este tratamiento lícito debe cumplir las “garantías adecuadas”. Sobre estas garantías, la autoridad de control indica que “los datos (de temperatura) solo pueden obtenerse con la finalidad específica de detectar posibles personas contagiadas y evitar su acceso a un determinado lugar y su contacto dentro de él con otras personas. Pero esos datos no deben ser utilizados para ninguna otra finalidad. Esto es especialmente aplicable en los casos en que la toma de temperatura se realice utilizando dispositivos (como, por ejemplo, cámaras térmicas) que ofrezcan la posibilidad de grabar y conservar los datos o tratar información adicional, en particular, información biométrica”

También habla del principio de exactitud, advirtiendo que “los equipos de medición deben ser homologados y adecuados para poder registrar con fiabilidad los intervalos de temperatura que se consideren relevantes”. En este sentido, añade que “el personal que los emplee debe reunir los requisitos legalmente establecidos y estar formado en su uso”.

Por último, la Agencia señala que “debieran considerarse, entre otras, medidas (…) para permitir que las personas en que se detecte una temperatura superior a la normal puedan reaccionar ante la decisión de impedirles el acceso a un recinto determinado (por ejemplo, justificando que su temperatura elevada obedece a otras razones). Para ello, el personal deberá estar cualificado para poder valorar esas razones adicionales o debe establecerse un procedimiento para que la reclamación pueda dirigirse a una persona que pueda atenderla y, en su caso, permitir el acceso”.

En cumplimiento de todo lo antedicho, se recomiendan las siguientes actuaciones:

Cabe recordar la necesidad de actualizar el Registro de actividades de tratamiento con las operaciones indicadas, así como la realización de una evaluación de impacto de protección de datos, en su caso, una vez acordado el sistema de control a implantar.

Tabla 1 Infografía

NO es recomendable. De momento, optar por medios menos invasivos

En este supuesto, si bien la habilitación legal para el tratamiento de datos puede partir de la necesidad de “proteger un interés esencial para la vida del interesado o la de otra persona física (…) como por ejemplo cuando el tratamiento es necesario para fines humanitarios, incluido el control de epidemias y su propagación, o en situaciones de emergencia humanitaria, sobre todo en caso de catástrofes naturales o de origen humano”, y por “por razones de interés público en el ámbito de la salud pública”, y el uso del control de temperatura (sin registro de datos) podría considerarse una medida proporcionada y lícita para cumplir con esta necesidad, la AEPD en su comunicado deja la decisión de la necesidad y adecuación de la medida a las autoridades sanitarias, así como la determinación, en su caso, de la temperatura a partir de la cual se considere posible contagio:

“Es por ello que estas medidas deben aplicarse solo atendiendo a los criterios definidos por las autoridades sanitarias, tanto en lo relativo a su utilidad como a su proporcionalidad, es decir, hasta qué punto esa utilidad es suficiente para justificar el sacrificio de los derechos individuales que las medidas suponen y hasta qué punto estas medidas podrían o no ser sustituidas, con igual eficacia, por otras menos intrusivas.

Por otro lado, esos criterios deben incluir también precisiones sobre los aspectos centrales de la aplicación de estas medidas. Así, por ejemplo, la temperatura a partir de la cual se consideraría que una persona puede estar contagiada por la COVID – 19 debería establecerse atendiendo a la evidencia científica disponible. No debería ser una decisión que asuma cada entidad que implante estas prácticas, ya que ello supondría una aplicación heterogénea que disminuiría en cualquier caso su eficacia y podría dar lugar a discriminaciones injustificadas”.

¿Y por qué la AEPD considera que las autoridades sanitarias son las que han de establecer los criterios de aplicación de la medida, así como pronunciarse sobre su utilidad y proporcionalidad?

Porque las concretas medidas, destinadas a prevenir y combatir el contagio del virus, deben ser determinadas por las autoridades sanitarias, en base a sus propias competencias. Así, la necesidad, proporcionalidad y adecuación de la medida dependerá de la estrategia que las autoridades sanitarias hayan planificado y valorado. Debe entenderse, por tanto, que corresponde, en primer lugar, a la autoridad sanitaria, valorar la idoneidad, necesidad y proporcionalidad de las medidas (por ejemplo, uso de mascarilla obligatorio en transporte público, la realización de test masivos y utilización de aplicaciones móviles de rastreo para alertar a posibles contactos sobre una potencial exposición al virus). No se puede afirmar a priori si la medida es adecuada o proporcional, a los efectos de ser adoptada en nuestra organización, si no la ponemos en relación con la estrategia sanitaria concreta.

Por tanto, nuestra recomendación es esperar a un previsible pronunciamiento específico de las autoridades sanitarias sobre esta cuestión, optando entretanto por medidas de prevención menos invasivas. Si esto no fuera posible, habría que realizar una evaluación de impacto para valorar la viabilidad del tratamiento, así como las garantías a emplear.

Equipo Govertis

La situación actual derivada de la crisis del Covid-19 afecta especialmente a determinados grupos de personas vulnerables, entre los que se encuentran las personas de avanzada edad. Así se desprende de las diferentes manifestaciones realizadas por el Ministerio de Sanidad y del propio Real Decreto 463/2020, de 14 de marzo, por el que se declara el estado de alarma, que en su artículo 7.e) permite la libre circulación de las personas para la realización de las actividades asistenciales y de cuidado a mayores.

Por este motivo, numerosos Ayuntamientos buscan la manera de ayudar a este colectivo, lo que implica obtener los datos de las personas más vulnerables, por ejemplo, mediante la cesión de estos por parte de otras Administraciones Públicas que pudieran disponer de esta información con motivo de la prestación de un servicio a estos colectivos, y la puesta en contacto con las mismas con el fin de brindarles la prestación de servicios de primera necesidad.

Ahora bien, los Ayuntamientos se cuestionan si disponen de legitimación para tratar estos datos con la finalidad indicada.

Pues bien, hemos de partir de que la principal base de legitimación sobre la que actúa la Administración es la de interés público [art. 6.1.e) RGPD] y el cumplimiento de una obligación legal [art. 6.1.c) RGPD], quedando la del consentimiento expreso [art. 6.1.a) RGPD] para ciertas actuaciones concretas y minoritarias.

Tal como se establece en la Ley 7/1985, de 2 de abril, reguladora de Bases del Régimen de Local (LBRL), modificada por la Ley 57/2003, de 16 de diciembre, de Medidas para la Modernización del Gobierno Local, corresponde a los municipios el “… derecho a intervenir en cuantos asuntos afecten directamente al círculo de sus intereses, atribuyéndoles las competencias que proceda en atención a las características de la actividad pública que se trate y a la capacidad de gestión de la Entidad Local…”.

Asimismo, en su artículo 25.2 letra e) establece que “el municipio ejercerá, en todo caso, competencias, en los términos de la legislación del estado y de las Comunidades Autónomas, en materia de evaluación e información de situaciones de necesidad social y la atención inmediata a personas en situación o riesgo de exclusión social.”.

A su vez, el artículo 26.1 letra c) de la misma norma determina que los municipios con población superior a 20.000 habitantes deberán prestar, en todo caso, el servicio de “evaluación e información de situaciones de necesidad social y la atención inmediata a personas en situación o riesgo de exclusión social”.

Esta función de asistencia social del Ayuntamiento no parece asumida por el Estado con motivo de la declaración del Estado de Alarma, pues en el artículo 6 del mencionado RD de Estado de Alarma se establece que cada Administración conservará las competencias que le otorga la legislación vigente en la gestión ordinaria de sus servicios.

Siendo pues competencia del Ayuntamiento la prestación de evaluación e información de situaciones de necesidad social y la atención inmediata a personas en situación o riesgo de exclusión social, y estando actualmente en situación de emergencia sanitaria, se entiende procedente el tratamiento de los datos por parte de los Ayuntamientos para esta finalidad.

Ahora bien, los datos a tratar deberían ser los adecuados, pertinentes y limitados a lo necesario para lograr el fin buscado [art. 5.1.c) RGPD], que no es más que la localización las personas mayores en riesgo sanitario y asistencial, por lo que el tratamiento de su nombre, dirección y teléfono se entendería suficiente, sin perjuicio de que los Servicios Sociales pudieran recabar otros datos de contenido sensible en el ejercicio de sus funciones siempre que estos fueran necesarios para el fin perseguido y tratados según se establece en la normativa vigente.

*Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo de Govertis

En estos días, más que nunca, es de vital importancia que la ciudadanía esté debidamente informada del desarrollo y evolución de la pandemia de Covid-19, lo que ayudará a luchar contra los bulos que con tanta frecuencia se están difundiendo en redes sociales, además de generar confianza en las acciones de los responsables públicos.

No obstante, tal y como adelantábamos en el artículo ¿Se deben seguir notificando las brechas de seguridad de datos personales y respondiendo a los derechos de los interesados durante el estado de alarma?, la Disposición Adicional Tercera del Real Decreto 463/2020, de 14 de marzo, por el que se declara el estado de alarma para la gestión de la situación de crisis sanitaria ocasionada por el COVID-19, declaraba la suspensión de los términos y la interrupción de los plazos para la tramitación de los procedimientos de las entidades del sector público, definido en la Ley 39/2015, de 1 de octubre, del Procedimiento Administrativo Común de las Administraciones Públicas.

De acuerdo con la citada Disposición, el Consejo de Transparencia y Buen Gobierno (CTBG) publicaba el pasado 17 de marzo un Aviso sobre la actividad del Consejo, en el que manifestaba que, debido a la suspensión de términos e interrupción de plazos para la tramitación de los procedimientos de las entidades del sector público, la tramitación de los expedientes en materia de transparencia se podrían ver más retrasadas de lo habitual.

Del mismo modo, en la Sede Electrónico de la web del CTBG, figura el siguiente aviso:

“Le informamos que, de acuerdo con la disposición adicional tercera del Real Decreto 463/2020, de 14 de marzo, por el que se declara el estado de alarma para la gestión de la situación de crisis sanitaria ocasionada por el COVID-19 Se suspenden términos y se interrumpen los plazos para la tramitación de los procedimientos de las entidades del sector público. El cómputo de los plazos se reanudará en el momento en que pierda vigencia el presente real decreto o, en su caso, las prórrogas del mismo”.

Todo ello hace pensar que el CTBG ha paralizado toda tramitación de sus procedimientos. Ahora bien, el apartado 4 de la citada Disposición, atribuye a las entidades del sector público la facultad de continuar “aquellos procedimientos administrativos que vengan referidos a situaciones estrechamente vinculadas a los hechos justificativos del estado de alarma, o que sean indispensables para la protección del interés general o para el funcionamiento básico de los servicios”, previo acuerdo motivado.

En relación con esta cuestión, Esperanza Zambrano Gómez, Subdirectora General de Reclamaciones de este organismo, manifestaba en un artículo para la Asociación de Periodistas de Investigación (API) titulado “Crisis sanitaria, no crisis en transparencia”, lo siguiente:

“Aunque el confinamiento que se deriva del estado de alarma hace incompatible el normal desarrollo del trabajo vinculado a dar respuesta a una solicitud de información, sí entiendo que sería deseable una identificación de las solicitudes vinculadas a esta crisis y darles prioridad en la respuesta”.

Por lo que, si bien los plazos para la tramitación de los procedimientos en materia de transparencia quedan suspendidos en tanto no pierda vigencia el Real Decreto que declara el estado de alarma, o las sucesivas prórrogas del mismo, cabe entender que el CTBG, en aplicación del citado apartado 4 de la Disposición, dará curso a las solicitudes de acceso a la información pública relacionadas con el Covid-19 presentadas tanto antes como durante el estado de alarma.

*Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo Govertis

Desde que se decretara el estado de alarma en nuestro país el pasado 14 de marzo, se están difundiendo en diferentes redes sociales y servicios de mensajería instantánea multitud de imágenes y vídeos captados por particulares, en los que se aprecia a personas que, aparentemente, rompen el confinamiento, por ejemplo, haciendo ejercicio al aire libre, juntándose en grupo o, incluso, mientras son preguntadas o detenidas por las Fuerzas y Cuerpos de Seguridad.

Como viene manifestando la Agencia Española de Protección de Datos (AEPD), esta situación de emergencia generada por la pandemia del Covid-19 no puede suponer una suspensión del derecho fundamental a la protección de datos personales, por lo que la captación de estas imágenes y su difusión a terceros implicaría un tratamiento de datos personales que habría de atender a las garantías de la normativa en materia de protección de datos.

Recordemos que el Reglamento General de Protección de Datos (RGPD) es de aplicación al tratamiento de toda la información relativa a una persona física identificada o identificable, entendiendo que alguien es identificable cuando su identidad pueda determinarse directa o indirectamente, en particular mediante un identificador, como por ejemplo un nombre, un número de identificación, datos de localización, un identificador en línea o uno o varios elementos propios de la identidad física, fisiológica, genética, psíquica, económica, cultural o social de dicha persona [art. 4.1) RGPD].

Por lo que, en la medida en que las imágenes y, en su caso, la voz captadas en estas circunstancias permitan identificar a las personas afectadas y no se apliquen sobre las mismas parámetros digitales que impidan su identificación (por ejemplo: pixelados o máscaras), estas quedarán dentro del ámbito de la normativa de proteccion de datos, lo que supondrá que el particular que capta y difunde las imágenes sea considerado responsable del tratamiento y precise de una de las bases de licitud o legitimación de las previstas en el artículo 6 RGPD, entre las que cabría aplicar, en estos supuestos, la del consentimiento. Por consiguiente, ante la ausencia del consentimiento del interesado, la captación y difusión de estas imágenes sería ilícita y constituiría infracción muy grave prevista en el artículo 72.1.b) Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (LOPDGDD).

Si bien, en virtud del Considerando 18 y artículo 2.2.c) RGPD, el Reglamento no sería de aplicación al tratamiento de datos personales efectuado por una persona física en el ejercicio de actividades exclusivamente personales o domésticas, no parece que quepa aplicar en estos casos la excepción doméstica, en base a la interpretación que distintos Tribunales y autoridades en materia de protección de datos, tanto a nivel europeo como nacional, han realizado sobre esta excepción:

El TJUE, señala, de una parte, que la expresión «personales o domésticas» se refiere a la actividad de la persona que trata los datos personales, no a la persona cuyos datos son tratados.

De otro lado, entiende que la excepción debe interpretarse en el sentido de que contempla únicamente las actividades que se inscriben en el marco de la vida privada o familiar de los particulares. A este respecto, no considera que una actividad es exclusivamente personal o doméstica cuando tenga por objeto permitir a un número indeterminado de personas el acceso a datos personales o cuando la actividad se extienda, aunque sea en parte, al espacio público y esté por tanto dirigida hacia el exterior de la esfera privada de la persona que procede al tratamiento de los datos.

El CEPD determina que la llamada excepción doméstica, en el contexto de la captación de imágenes, debe interpretarse de manera restrictiva, incluyéndose la misma únicamente las actividades que se llevan a cabo en el curso de la vida privada o familiar de los particulares, lo que claramente no es el caso del tratamiento de datos personales que conlleva la publicación en Internet de manera que los datos sean accesibles a un número indefinido de personas.

La Agencia viene señalando que para que nos hallemos ante la exclusión doméstica, lo relevante es que se trate de una actividad propia de una relación personal o familiar, equiparable a la que podría realizarse sin la utilización de Internet, por lo que no lo serán aquellos supuestos en que la publicación se efectúe en una página de libre acceso para cualquier persona o cuando el alto número de personas invitadas a contactar con dicha página resulte indicativo de que dicha actividad se extiende más allá de lo que es propio de dicho ámbito.

En definitiva, cabría pensar en base a lo interpretado por las mismas que, en supuestos como los analizados en el presente artículo, en los que las imágenes captadas por particulares acaban en manos de un número indeterminado de personas, no sería de aplicación la excepción doméstica, por lo que, ante la ausencia de consentimiento de las personas afectadas para su captación y difusión, se estaría vulnerando la normativa en materia de protección de datos.

A lo largo de los últimos años hemos tenido diversos ejemplos que han sido objeto de sanción por parte de las autoridades de control, y que no han estado exentos de polémica. Para muestra, varios botones:

Por último, no hay que olvidar que una conducta que suponga una violación en el derecho a la intimidad o privacidad puede ser objeto de reproche en el orden civil, por intromisión en el derecho a la intimidad o propia imagen, o penal, por ser tipificada como delito de descubrimiento o revelación de secretos.

Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo Govertis

En el artículo Soluciones operativas para el tratamiento de datos de salud de los empleados por Covid-19, publicado el pasado 8 de abril, extraíamos algunas conclusiones en lo que respecta al tratamiento de datos de salud en el ámbito de la Prevención de Riesgos Laborales, para la prevención del contagio del Covid-19 y evitar su propagación, conforme a la interpretación derivada de los informes, guías, píldoras, etc., de los organismos y autoridades de control con competencia en la materia, y en base a la normativa aplicable.

Continuando con esta cuestión, en el presente artículo trataremos la cuestión relativa al tratamiento de datos del personal trabajador especialmente sensible al Covid-19, considerados como tales aquellos que son más vulnerables al mismo por sus circunstancias de salud.

Respecto a los trabajadores que formen parte de estos colectivos, se habrán de adoptar por el empleador una serie de medidas específicas de prevención, adaptación y protección, de acuerdo con las indicaciones del Ministerio de Sanidad, que conllevarían el tratamiento de sus datos de salud, por ejemplo, para la remisión a estos de advertencias o recomendaciones o para la cesión de sus datos a los Responsables del Personal, Jefes de Servicio o Servicios de Prevención.

A continuación, intentaremos aportar algo de luz al respecto:

A los efectos de determinar si el empleador puede remitir recomendaciones y advertencias, de manera individualizada, a aquellos empleados considerados como personal sensible, entendidos como tales aquellos que son más vulnerables al Covid-19 por sus circunstancias de salud, debemos analizar si se cuenta con una base jurídica de licitud o legitimación para el tratamiento de estos datos con la finalidad indicada.

El Considerando (46) del Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos y por el que se deroga la Directiva 95/46/CE (en adelante, RGPD) ya reconoce que en situaciones excepcionales, como una epidemia, la base jurídica de los tratamientos puede ser múltiple, basada tanto en el interés público [art. 6.1.e) RGPD], como en el interés vital del interesado u otra persona física [art. 6.1.d) RGPD]. Ello sin perjuicio de que, en el presente supuesto, puedan existir otras bases, como el cumplimiento de una obligación legal, del art. 6.1.c) RGPD (para el empleador en la prevención de riesgos laborales de sus empleados).

En estos supuestos, además, se da la circunstancia de que los datos a transmitir son datos de categoría especial (datos de salud de las personas trabajadoras), según lo dispuesto en el art. 9.1 RGPD, lo que requeriría aplicar una de las salvedades del art. 9.2 RGPD. La letra b) de este artículo permite el tratamiento de estos datos, precisamente, para el cumplimiento de obligaciones y el ejercicio de derechos específicos del responsable del tratamiento o del interesado en el ámbito del Derecho laboral y de la seguridad y protección social, en la medida en que así lo autorice el Derecho de la Unión de los Estados miembros o un convenio colectivo con arreglo al Derecho de los Estados miembros que establezca garantías adecuadas del respeto de los derechos fundamentales y de los intereses del interesado.

Así, en las relaciones ente empleador y empleado, el empleador está sujeto o a la normativa de prevención de riesgos laborales (Ley 31/1995, de 8 de noviembre, de prevención de Riesgos Laborales, en adelante PRL) de la cual se desprende, en el art. 14 y concordantes de dicha ley, un deber del empleador de protección de los trabajadores frente a los riesgos laborales, para lo cual aquel deberá garantizar la seguridad y salud de todos los trabajadores a su servicio en los aspectos relacionados con el trabajo, tal y como señala la Agencia Española de Protección de Datos en el Informe 0017/2020, en relación con los tratamientos de datos resultantes de la actual situación derivada de la extensión del virus COVID-19.

En definitiva, podríamos concluir que el envío recomendaciones a personal sensible desde el servicio de prevención o vigilancia de la salud sería lícito, en cuanto es deber del empleador ofrecer una protección eficaz en materia de seguridad y salud a sus empleados, proporcionando información y procurando la vigilancia de su salud, adoptando para ello cuantas medidas sean necesarias para la protección de la seguridad y la salud de los trabajadores, entre las que se encontraría la remisión de recomendaciones y advertencia de la causa que puede ser objeto de sensibilidad, en cada caso.

Ahora bien, debido a la especial incidencia de los datos de salud en la intimidad de las personas, se habrían de reforzar las medidas de protección en su comunicación, en particular utilizando mecanismos de cifrado.

Dadas las circunstancias, muchos empleadores se preguntan si cabría la posibilidad elaborar un listado de personal sensible, y su remisión a los Responsables del Personal y Jefes de Servicio, con fines organizativos, además de a los Servicios de Prevención.

En primer lugar, es importante aclarar que la catalogación de un trabajador como “personal sensible” a los efectos señalados, es considerado un dato de salud, y por tanto de categoría especial y sometido a una protección cualificada. Así se desprende el concepto amplio que, de esta categoría de datos, consagra el RGPD en su artículo 4: “datos personales relativos a la salud física o mental de una persona física, incluida la prestación de servicios de atención sanitaria, que revelen información sobre su estado de salud”, añadiendo en su Considerando (35) que se refiere a “todos los datos relativos al estado de salud del interesado que dan información sobre su estado de salud física o mental pasado, presente o futuro”. Por su parte, el Comité de Ministros del Consejo de Europa, en una de sus Recomendaciones, indicó que este concepto incluye “cualquier información que ofrezca una visión real sobre la situación médica del individuo”.

En relación con el acceso a datos sanitarios del personal derivados de la vigilancia de la salud, el artículo 22.3 de la PRL, en consonancia con el principio de minimización de datos del art. 5 del RGPD, señala que el mismo queda restringido al propio trabajador, al personal médico y a las autoridades sanitarias, que son aquellas que tienen competencia en materia de prevención de riesgos laborales y, en determinados supuestos, las competentes en materia de salud pública.

No obstante lo anterior, añade el artículo que “el empresario y las personas u órganos con responsabilidades en materia de prevención serán informados de las conclusiones que se deriven de los reconocimientos efectuados en relación con la aptitud del trabajador para el desempeño del puesto de trabajo o con la necesidad de introducir o mejorar las medidas de protección y prevención, a fin de que puedan desarrollar correctamente sus funciones en materia preventiva”.

Por tanto, no habría inconveniente para realizar el envío del listado de personal sensible al personal médico del organismo y, en su caso, al personal médico del Servicio de Prevención Ajeno.

Por el contrario, el envío del listado de personal sensible a los Responsables del servicio de Personal u otros Jefes de Servicio para sus fines organizativos, no entraría dentro los supuestos autorizados por la norma, estando restringido su acceso a esta información a la situación de aptitud o no para el desempeño de su trabajo o a la necesidad de introducir mejoras en las medidas de protección y prevención.

Sin embargo, la propia normativa de protección de datos personales establece que, en situaciones de emergencia, para la protección de intereses esenciales de salud pública y/o vitales de las personas físicas, podrán tratarse los datos de salud necesarios para evitar la propagación de la enfermedad que ha causado la emergencia sanitaria, o prevenir el contagio. Es en este punto donde opera el principio de minimización de datos, en virtud del cual, los datos tratados habrán de ser exclusivamente los limitados a los necesarios para la finalidad pretendida, sin que se pueda extender dicho tratamiento a cualesquiera otros datos personales no estrictamente necesarios para dicha finalidad.

Por tanto, solo si para evitar la propagación y el contagio de los trabajadores, y por ende proteger su salud, resulta imprescindible el envío del listado de personal sensible a los Responsables del Personal y Jefes de Servicio, se debería proceder a dicho envío.

Como medida alternativa, si fuera posible, se recomienda limitar el envío de esta información a las personas autorizadas por la Ley de PRL (personal médico responsable de la vigilancia de la salud interno y del Servicio de Prevención Ajeno), siendo éstas las que le facilitaran al resto (Responsables personal y Jefes de Servicio) la condición de aptitud o no aptitud de los trabajadores para el desempeño, así como las necesidades a cubrir en materia de prevención y protección, a consecuencia de la situación de vulnerabilidad de los mismos.

Otra posibilidad a contemplar sería la del envío de este listado con datos anonimizados y agregados, por categorías, puestos de trabajo, o cualquier otra clasificación que impida la identificación del empleado.

Respecto al modo de envío, recalcar la necesidad de utilizar mecanismos de cifrado para proteger la confidencialidad de las comunicaciones.

*Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo Govertis

El Ministerio de Sanidad publicaba el pasado 28 de marzo la Orden SND/297/2020, de 27 de marzo, por la que se encomienda a la Secretaría de Estado de Digitalización e Inteligencia Artificial, del Ministerio de Asuntos Económicos y Transformación Digital, que contempla el desarrollo de diversas actuaciones para la gestión de la crisis sanitaria ocasionada por el COVID-19, y que contiene, entre otras, las siguientes medidas en relación con la geolocalización de los usuarios:

Se encomienda a la Secretaría de Estado de Digitalización e Inteligencia Artificial, del Ministerio de Asuntos Económicos y Transformación Digital, el desarrollo urgente y operación de una aplicación informática para la autoevaluación de los usuarios en base a los síntomas médicos que comunique, que permitiría la geolocalización del usuario a los solos efectos de verificar que se encuentra en la comunidad autónoma en que declara estar, para poder personalizar las respuestas en función del protocolo de cada una de ellas.

En este caso, el Ministerio de Sanidad será el responsable del tratamiento de estos datos, mientras que la Secretaría será encargada de tratamiento.

Asimismo, se encomienda a la Secretaría de Estado de Digitalización e Inteligencia Artificial el análisis de la movilidad de las personas en los días previos y durante el confinamiento, a través del cruce de datos de los operadores móviles, de manera agregada y anonimizada.

En este caso, los operadores de comunicaciones electrónicas móviles comunicarán los datos de movilidad al Instituto Nacional de Estadística, para la realización del estudio.

Por tanto, el Gobierno únicamente realizará un tratamiento de datos personales de geolocalización de los usuarios que, previo consentimiento expreso, descarguen y utilicen la app de salud, y a los solos efectos de verificar la comunidad autónoma en la que están. El estudio de movilidad utiliza datos anonimizados.

Estas medidas han hecho que muchos se lleven las manos a la cabeza por la creencia de que estarían habilitando al Gobierno a realizar un seguimiento en masa de los ciudadanos, vulnerando así su derecho a la protección de datos personales.

Respecto al tratamiento de datos de salud mediante la aplicación, la Agencia Española de Protección de Datos (AEPD) viene recordando que existe habilitación para el tratamiento de datos personales en base a la necesidad de atender las misiones realizadas en interés público, así como la de garantizar los intereses vitales de los propios afectados o de terceras personas.

Así, la base jurídica de licitud o legitimación para realizar este tratamiento de datos se concretaría en los artículos 6.1.d) y e) del RGPD: “el tratamiento es necesario para proteger intereses vitales del interesado o de otra persona física”, o “para el cumplimiento de una misión realizada en interés público”.

Además, al estar tratando datos de categoría especial, el tratamiento debe ampararse en las excepciones que recoge el artículo 9.2 RPGD. En este supuesto tenemos las del 9.2.c), g) e i): “el tratamiento es necesario para proteger intereses vitales del interesado o de otra persona física”, “por razones de un interés público esencial, sobre la base del Derecho de la Unión o de los Estados miembros“, o “de interés público en el ámbito de la salud pública, como la protección frente a amenazas transfronterizas graves para la salud”, así como la del 9.2.a) “cuando el interesado dio su consentimiento explícito” al introducir los datos en la App.

En cuanto a la base legal que sustenta el “interés público esencial”, podría atenderse a las siguientes disposiciones del ordenamiento jurídico español:

Artículo tercero:

“con el fin de controlar las enfermedades transmisibles, la autoridad sanitaria, […], podrá adoptar las medidas oportunas para el control de los enfermos, de las personas que estén o hayan estado en contacto con los mismos y del medio ambiente inmediato, así como las que se consideren necesarias en caso de riesgo de carácter transmisible”.

Artículo 26:

Artículo 54. Medidas especiales y cautelares.

Las medidas que se adopten deberán, en todo caso, respetar el principio de proporcionalidad.

De modo que podríamos entender que las medidas encomendadas por el Gobierno hallarían base jurídica de licitud para realizar el tratamiento de los datos. Ahora bien, aunque la legislación española habilita legalmente al referido tratamiento de datos, ninguna de las citadas normas incluye las medidas adecuadas y específicas para proteger los derechos y libertades del interesado exigidas por las letras g) e i) del RGPD, por lo que es esta la cuestión que debe ser analizada actualmente. Entre éstas, cabría destacar la necesidad de garantizar que los datos se utilicen solo para la finalidad indicada y sean eliminados al finalizar la pandemia, salvo su reutilización con fines de investigación, mediante su anonimización o pseudonimización.

Por el momento, la aplicación oficial de autodiagnóstico AsistenciaCOVID-19 está disponible en seis comunidades autónomas: Asturias, Canarias, Cantabria, Castilla-La Mancha, Extremadura y Comunidad de Madrid, según Nota de prensa del Gobierno de fecha 6 de abril.

La mencionada Nota de Prensa precisa que el sistema de geolocalización vía GPS del teléfono móvil únicamente se activará con permiso del usuario y para la validación de la comunidad autónoma en la que se encuentra el usuario, para personalizar las respuestas en función de los protocolos de cada una de ellas.

Lo mismo señala la Política de Privacidad de la aplicación:

“Geolocalización (esto es, la localización vía GPS de tu teléfono móvil), opcional para saber dónde te encuentras y poder ofrecerte las mejores medidas preventivas y de evaluación en cada momento. La geolocalización sólo se utilizará a la hora de registrarte y realizar tus autoevaluaciones, para poder conocer en qué Comunidad Autónoma te encuentras y poder conectarte con el sistema de atención sanitaria que te corresponda. No se rastrea tu localización para finalidades distintas de las señaladas”.

También en la sección de Preguntas Frecuentes de la aplicación se da respuesta a la cuestión de “¿La aplicación recoge datos de localización?”, de la siguiente manera: “La aplicación web solicita acceso a la localización vía GPS únicamente a la hora de registrarse y enviar autoevaluaciones para poder conocer en qué Comunidad Autónoma se encuentran los usuarios y poder conectarles con el sistema de atención sanitaria que les corresponda. Esta información es recogida con el propósito de garantizar la calidad de los datos y su análisis epidemiológico y así poder entender la distribución de los síntomas con datos lo más fiables posibles. El usuario puede denegar el acceso a la localización GPS, pero debe proporcionar una dirección donde se encuentra por si la administración necesitara ponerse en contacto con él y con fines epidemiológicos. La aplicación no recoge información continua de localización de los usuarios, ni rastrea su localización, ni tampoco realiza geofencing para determinar si el ciudadano se encuentra en su domicilio”.

Otras comunidades autónomas han desarrollado sus propias aplicaciones, así como otras herramientas de ayuda:

Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo Govertis

La declaración del estado de alarma, con motivo de la pandemia del Covid-19, ha traído consigo una serie de normas y medidas de carácter excepcional con afectación en cuanto al tratamiento de datos personales. Para aterrizar estas medidas al día a día de las empresas y administraciones, los organismos y autoridades de control con competencia en la materia han elaborado informes, guías, píldoras, etc., con el objeto de que faciliten la comprensión de las mismas.

En lo que respecta al tratamiento de datos de salud en el ámbito de la Prevención de Riesgos Laborales, para la prevención del contagio del Covid-19 y evitar su propagación, conforme a la interpretación que se derivan de los informes citados, y en base a la normativa aplicable, podemos extraer las siguientes conclusiones:

*Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo de Govertis

La Agencia Española de Protección de Datos (AEPD) viene manifestando en los diferentes recursos publicados, que esta situación de emergencia generada por la pandemia del Covid-19 no puede suponer una suspensión del derecho fundamental a la protección de datos personales.

Es por ello que, si bien el Real Decreto 463/2020, de 14 de marzo, por el que se declara el estado de alarma para la gestión de la situación de crisis sanitaria ocasionada por el COVID-19, suspende, en su disposición adicional tercera, los plazos para la tramitación de los procedimientos de las entidades del sector público, la AEPD aclara en su Blog que las obligaciones impuestas en el Reglamento UE 2016/679 (RGPD) y la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (LOPDGDD) relativas a la notificación de brechas de seguridad de los datos personales, así como la obligación de comunicar a los interesados en caso de que estas entrañen un alto riesgo para los derechos y libertades de las personas física, no quedan suspendidas.

Esto es, en caso de que, durante el estado de alarma, los responsables y encargados de tratamiento sufran una brecha de seguridad de los datos personales que constituya un riesgo para los derechos y libertades de las personas físicas, deben seguir cumpliendo con sus obligaciones de notificación a la Autoridad de Control en el plazo de 72 horas mediante la presentación de la notificación de forma telemática a través de la sede electrónica de la AEPD. Además, cuando sea probable que la brecha entrañe un alto riesgo para los derechos y libertades de las personas físicas, el responsable lo comunicará también al interesado lo antes posible, siendo especialmente relevante esta comunicación a los interesados en periodos de especial vulnerabilidad como el actual.

Por otra parte, aunque la AEPD no se pronuncia en su Blog sobre la suspensión de los plazos para dar respuesta al ejercicio de derechos de los artículos 15 a 22 del RGPD, estos plazos no quedarían suspendidos. No obstante, los responsables del tratamiento podrían acogerse a la prórroga de dos meses en virtud del artículo 12.3 del RGPD, siempre que informen al interesado en el plazo de un mes a partir de la recepción de la solicitud e indiquen los motivos de la dilación, por ejemplo, describiendo cómo afecta a la actividad del responsable la crisis del coronavirus. Ahora bien, la sola mención a la actual situación de emergencia sanitaria de salud pública podría no ser suficiente a estos efectos en todos los casos, dado que las tecnologías de la información y comunicación permiten, en muchos de ellos, dar continuidad a la actividad profesional.

*Nota: Los artículos del Blog del DPD reflejan, en ocasiones, las opiniones o criterios de autoridades de protección de datos y organismos competentes en la materia; no obstante, en otros casos reflejan la opinión de los autores y, por tanto, será decisión y responsabilidad de quien aplique o no estos criterios.

Equipo de Govertis

Durante estos días, con motivo de la situación excepcional de pandemia y la consiguiente declaración del estado de alarma en España, hemos asistidos a la proliferación de aplicaciones móviles y herramientas para tratar de ayudar a prevenir la pandemia del coronavirus, proteger la salud de los ciudadanos o evitar de colapso de los servicios sanitarios. La premura que ha acompañado a estas iniciativas ha originado una dispersión y falta de coordinación que no ha estado exenta de polémicas, entre otras, por las posibles derivadas en materia de protección de datos.

Los datos de salud están sujetos a una especial protección en la normativa de protección de datos, y esto, unido al tratamiento de datos de geolocalización, suscita dudas a la hora de valorar la legalidad o no de las soluciones ofrecidas. Sin embargo, la normativa vigente ya prevé con nitidez situaciones como la actual, que flexibiliza los requisitos siempre que se cumplan una serie de garantías.

Estando así las cosas, el Gobierno acaba de publicar la Orden SND/297/2020, de 27 de marzo, por la que se encomienda a la Secretaría de Estado de Digitalización e Inteligencia Artificial, del Ministerio de Asuntos Económicos y Transformación Digital, que contempla el desarrollo de diversas actuaciones para la gestión de la crisis sanitaria ocasionada por el COVID-19, con un doble objetivo:

Por ello, se ha encomendado a la Secretaría de Estado de Digitalización e Inteligencia Artificial, del Ministerio de Asuntos Económicos y Transformación Digital, el desarrollo urgente de los siguientes servicios:

App que permita realizar al usuario la autoevaluación en base a los síntomas médicos que comunique, acerca de la probabilidad de que esté infectado por el COVID-19, y ofrecerle información y recomendaciones de acciones a seguir. Permitirá la geolocalización del usuario a los solos efectos de verificar que se encuentra en la comunidad autónoma en que declara estar.

La Secretaría será encargado de tratamiento, y el Ministerio de Sanidad el responsable.

Asistente conversacional/chatbot para ser utilizado vía WhatsApp y otras aplicaciones de mensajería instantánea. Proporcionará información oficial ante las preguntas de la ciudadanía.

La Secretaría será encargado de tratamiento, y el Ministerio de Sanidad el responsable.

Web informativa con los recursos tecnológicos disponibles.

Realizar un análisis de la movilidad de las personas en los días previos y durante el confinamiento, a través del cruce de datos de los operadores móviles, de manera agregada y anonimizada, de acuerdo con el modelo emprendido por el Instituto Nacional de Estadística en su estudio de movilidad.

Ya en su día, el estudio de movilidad llevado a cabo por el INE generó controversia, sobre todo por la falta de transparencia con la que se llevó a cabo, lo que obligó a la Agencia Española de Protección de Datos a solicitar información adicional al INE.

El responsable del tratamiento será el Instituto Nacional de Estadística. Los encargados del tratamiento serán los operadores de comunicaciones electrónicas móviles, a los que se autoriza a recurrir a otros encargados. En este punto adquiere especial relevancia la ubicación de los sistemas de información y comunicaciones para el registro de datos, ya que según el Real Decreto-ley 14/2019, de 31 de octubre, los datos y tratamientos de los mismos de usuarios del Sistema Nacional de Salud deberán ubicarse y prestarse dentro del territorio de la Unión Europea.

Crear un punto central de coordinación para la evaluación de propuestas tecnológicas por parte de otros organismos y entidades. Con esto se pretenden centralizar todas las iniciativas públicas y privadas que se han ido sucediendo a lo largo de estos días, de cara a evitar la dispersión y aunar esfuerzos.

En definitiva, se ponen en marcha desde la Administración, de forma urgente, soluciones tecnológicas que permitan aprovechar y exprimir todos los medios y la información que tiene a su alcance, con el objetivo de generar confianza y seguridad, garantizar la fiabilidad de la información y asegurar el respeto a los derechos y libertades de los ciudadanos.

Jueves 2 de abril

Equipo de Govertis

La entrada en vigor del Reglamento (UE) 2016/679, de 27 de abril de 2016, General de Protección de Datos (RGPD) trajo consigo la inclusión de nuevos derechos para los interesados, entre los que se encuentra el derecho a la portabilidad de los datos.

Este derecho, que permite a los interesados obtener los datos facilitados al responsable del tratamiento en un formato estructurado, de uso común y de lectura mecánica, ha de ejercerse en los términos del artículo 20 RGPD:

“1. El interesado tendrá derecho a recibir los datos personales que le incumban, que haya facilitado a un responsable del tratamiento, en un formato estructurado, de uso común y lectura mecánica, y a transmitirlos a otro responsable del tratamiento sin que lo impida el responsable al que se los hubiera facilitado, cuando:

Recientemente, la Agencia Española de Protección de Datos (AEPD) emitía una resolución que ofrecía respuesta a la pregunta de cuáles son los datos “facilitados” al responsable de tratamiento a los que se refiere el RGPD, que el interesado tiene derecho a recibir.

Concretamente, la resolución se originó con la reclamación de un usuario que ejerció su derecho de portabilidad ante una empresa de telecomunicaciones y que no quedó satisfecho con los datos entregados por la misma, ya que únicamente recibió los datos que él mismo había facilitado a la empresa de comunicaciones: nombre, apellidos, DNI, teléfono, dirección, correo electrónico y datos bancarios; y no otros datos resultantes del uso o desarrollo del servicio, como los datos de productos o servicios, consumo, tráfico, visitas a webs y localización.

La Agencia entiende que el concepto de “datos facilitados por el afectado” del art. 20.1 RGPD debe ser interpretado en un sentido amplio, acorde con la finalidad perseguida por el reconocimiento de este derecho, por lo que cabría considerar como “facilitados” los datos efectivamente suministrados por el interesado y, además, aquellos que resultasen del propio “uso” o “desarrollo” del servicio contratado.

Mientras que no serían objeto del derecho de portabilidad aquéllos datos que puedan ser considerados “inferidos” y “derivados”, entendidos como los que resulten de la aplicación a la información generada en el desarrollo del servicio de conocimientos o técnicas propias del responsable; es decir, procedentes de la aplicación sobre los datos relacionados con el producto o servicio de técnicas que forman parte del know how del responsable (como pueden ser entre otros, técnicas matemáticas o resultantes de la aplicación de algoritmos).

En base a esto, entiende a Agencia que, en este supuesto, la portabilidad se ha llevado a cabo de forma incompleta, dado que el reclamado no ha facilitado otros datos que también le incumben a la parte reclamante.

En este sentido, se debe facilitar los datos personales que procedan también de la observación de sus actividades tales como los datos de consumo.

Respecto a los datos de tráfico y los datos de localización distintos de los datos de tráfico, declara que, teniendo en cuenta lo dispuesto en el artículo 48 de la Ley 9/2014, de 9 de mayo, General de Telecomunicaciones, que el reclamante tiene derecho a la portabilidad respecto de sus datos de tráfico que conserve la entidad por ser necesarios a efectos de la facturación y los pagos de las interconexiones hasta que sean cancelados por haber expirado el plazo para la impugnación de la factura del servicio, para la devolución del cargo efectuado por el operador, para el pago de la factura o para que el operador pueda exigir su pago.

También tendrá el reclamante derecho a la portabilidad respecto de los datos de tráfico que se utilicen con su consentimiento con fines comerciales o para la prestación de servicios de valor añadido y respecto de los datos de localización distintos de los datos de tráfico que no se hayan hecho anónimos por la entidad y se utilicen con consentimiento del interesado para la prestación de servicios de valor añadido, sin que estas previsiones alcancen a la imprecisa pretensión de las “visitas a la web”.

En relación con estos datos es importante señalar que la Ley 25/2007, de 18 de octubre, de conservación de datos relativos a las comunicaciones electrónicas y a las redes públicas de comunicaciones, en su Capítulo II («Conservación y cesión de datos») establece el plazo de conservación de los mismos, que será, con carácter general, de doce meses desde que la comunicación se hubiera establecido (si bien reglamentariamente se podrá reducir a seis meses o ampliar a dos años, como permite la Directiva 2006/24/CE).

Como se reseña en el artículo 1 de esta ley, esta tiene por objeto la regulación de la obligación de los operadores de conservar los datos generados o tratados en el marco de la prestación de servicios de comunicaciones electrónicas o de redes públicas de comunicación, así como el deber de cesión de dichos datos a los agentes facultados siempre que les sean requeridos a través de la correspondiente autorización judicial con fines de detección, investigación y enjuiciamiento de delitos graves contemplados en el Código Penal o en las leyes penales especiales.

Así, existe una obligación de los operadores de conservar los datos generados o tratados en el marco de la prestación de servicios de comunicaciones electrónicas o de redes públicas de comunicación, pero esta conservación se realiza únicamente con fines de detección, investigación y enjuiciamiento de delitos graves contemplados en el Código Penal o en las leyes penales especiales, pudiendo tener acceso a los datos conservados exclusivamente los agentes facultados.

De lo anterior, deduce la Agencia, que los interesados no tienen derecho a la portabilidad de los datos de tráfico conservados por las operadoras a los efectos previstos en la Ley 25/2007.

En relación con los datos referidos a las visitas web, no se reconoce el derecho a su portabilidad.

Equipo de Govertis