915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

Una problemática recurrente en el ámbito universitario es la relativa publicación de las notas de los alumnos. Tradicionalmente, las calificaciones se “colgaban” en el tablón de anuncios de la Universidad, y todo aquel que pasara por allí, ya fuera alumno, progenitor “curioso” o ciudadano anónimo, tenía acceso a las mismas.

Traducido a la normativa de protección de datos, esta publicación supone una comunicación de datos de carácter personal, que debe basarse en una causa de licitud, esto es, uno de los motivos que contempla la Ley para que dicho tratamiento de datos sea válido.

Con la antigua LOPD (Ley Orgánica 15/99, de Protección de Datos), la regla general de licitud era el consentimiento del afectado, salvo excepciones, como que una norma con rango de ley contemplara ese tratamiento concreto. Antes de la entrada en vigor de la Ley Orgánica 4/2007, de 12 de abril de Universidades, esa publicación de notas en los tablones era ilegal, salvo que se hubiera recabado previamente el consentimiento de los estudiantes.

La DA 2ª de la citada Ley Orgánica 4/2007 sí contempló la excepción, y amparó la publicación de las calificaciones de los alumnos sin consentimiento del interesado.

Esta situación no ha cambiado con la entrada en vigor del Reglamento General de Protección de Datos (RGPD) y la nueva Ley Orgánica 3/2018, de Protección de Datos Personales y Garantías de Derechos Digitales (LOPD-GDD), que incluye entre sus bases de legitimación para tratar los datos el interés público basado en una norma con rango de ley, como es este caso.

Pero no basta, de acuerdo con el RGPD y la LOPD-GDD, que la publicación sea lícita (PRINCIPIO DE LICITUD DEL TRATAMIENTO), sino que también debe cumplir con el resto de principios generales de la norma, como el de TRANSPARENCIA, MINIMIZACIÓN DE DATOS o LIMITACIÓN DEL PLAZO DE CONSERVACIÓN, entre otros. Esto implica que la publicación debe hacerse de modo que suponga la menor injerencia en los derechos y libertades de los interesados, lo que excluye la posibilidad de un conocimiento generalizado de las calificaciones, como en el caso de que se publicara, por ejemplo, en Internet. Por todo esto se recomienda:

Informe AEPD 2019-0030

https://www.aepd.es/es/documento/2019-0030.pdf

Orientación para la aplicación provisional de la DA 7ª de la LOPDGDD

https://www.aepd.es/media/docs/orientaciones-da7.pdf

El Equipo Govertis

El uso y compartición de fotografías en las redes sociales es uno de los aspectos que caracterizan dichas comunidades, bien sea para un uso profesional (Linkedin, Xing) o más personal (Facebook, Twitter, Instagram).

Desde el punto de vista jurídico, el hecho de compartir fotografías en redes sociales tiene diversas implicaciones y puede estar sujeto a diferentes normas que regulan desde la propiedad de la fotografía hasta los aspectos relativos a su contenido, con especial atención al contenido cuando en la fotografía aparecen personas físicas.

Respecto a la propiedad de la imagen, hay que tener en cuenta las disposiciones del Real Decreto legislativo 1/1996 por el que se aprueba el texto refundido de la Ley de Propiedad Intelectual (en adelante LPI). Esta ley reconoce una serie de derechos morales y de explotación a los autores de las fotografías, diferenciando en caso de que se consideren obras artísticas, literarias o científicas; o meras fotografías.

Para utilizar en RRSS fotografías de terceros, será necesario ser titular de los derechos necesarios para el uso que se quiere realizar (como por ejemplo un uso comercial o publicitario) y en su caso abonar al titular de los derechos la compensación pactada.

En cuando al contenido, además de que los objetos que aparezcan en la fotografía puedan estar protegidos por la LPI, también podrían estar protegidos por otras normas como la Ley 17/2001 de Marcas, o la Ley 20/2003 de Protección del Diseño Industrial.

Si en el contenido de la fotografía aparecen personas físicas, entran en juego dos marcos normativos de gran relevancia:

La imagen está considerada como un dato personal de acuerdo a la definición de dato personal proporcionada por el art 4 del RGPD, y como tal, cualquier tratamiento que se realice de imágenes de personas identificadas o identificables ha de cumplir con los requisitos, obligaciones y principios del RGPD y su tratamiento deberá estar legitimado por una de las bases de legitimación del art 6 del RGPD.

Respecto a la LO 1/1982, hay que tener en cuenta que el art 7 de esta Ley considera una intromisión ilegítima en la intimidad de las personas “la captación, reproducción o publicación por fotografía, filme, o cualquier otro procedimiento, de la imagen de una persona en lugares o momentos de su vida privada o fuera de ellos”, salvo en los siguientes casos:

Por lo que, conforme a esta Ley, para poder captar, reproducir o publicar la fotografía de una persona es necesario que dicho uso esté expresamente autorizado por ley, o que el titular de los derechos hubiera consentido expresamente. (art 2.2 Ley 1/1982).

En conclusión, para utilizar una fotografía en redes sociales, hay que ostentar los derechos de propiedad intelectual, y si aparecen personas físicas identificadas o identificables obtener la cesión de su imagen y cumplir con las obligaciones en materia de protección de datos.

El Equipo Govertis

Cuando hablamos de ciberseguridad no podemos evitar pensar en los ciberataques que han sufrido reconocidas empresas. Y nos preguntamos: ¿Podemos combatir los ciberataques? Aunque existen diferentes tipos de ciberataques que podemos sufrir, la mayoría de ellos se componen de 4 etapas. A continuación hablamos de cada una de las etapas y de las estrategias a seguir en cada una de ellas para reducir el impacto.

Los siguientes controles de seguridad, aplicados en cada etapa de un ataque, puede reducir la exposición de su organización a un ciberataque exitoso.

Forme a todos los usuarios, para que evalúen qué tipo de información incluyen en documentos públicamente disponibles y contenido web.

Los usuarios también deben ser conscientes de los riesgos de hablar de asuntos relacionados con el trabajo en las redes sociales. Y el peligro de ser blanco de ataques de Phishing.

Puede bloquear servicios inseguros o innecesarios, o solo habilitar el acceso a sitios web permitidos.

Puede bloquear correos electrónicos maliciosos y evitar que se descargue código malicioso de sitios web.

Puede evitar que los usuarios utilicen contraseñas poco seguras y bloquear las cuentas después de un número bajo de intentos fallidos.

Restrinja las funcionalidades de los sistemas al mínimo necesario para las operaciones de la empresa, aplíquela sistemáticamente a todos los dispositivos que se utilizan en ella.

Aplique los parches lo antes posible para limitar la exposición a las vulnerabilidades de software conocidas.

Supervise y analice toda la actividad de la red para identificar cualquier actividad maliciosa o inusual.

Protección contra código malicioso en el acceso a internet de la empresa.

Elimine el software innecesario y las cuentas de usuarios creadas por defecto. Asegurase de cambiar las contraseñas predeterminadas y desactivar los servicios configurados por defecto.

Un buen mantenimiento del control de acceso de los usuarios, puede restringir a las aplicaciones, los privilegios y los datos que los usuarios puedan acceder.

El entrenamiento del usuario es extremadamente valioso para reducir las probabilidades de producirse un ataque de ingeniería social.

Un correcto control de los dispositivos conectados a la red interna, puede prevenir el acceso no autorizado a servicios críticos o inseguros.

Una vez que un atacante ha logrado su acceso, es mucho más difícil detectar sus acciones y erradicar su presencia.

Aquí es donde puede ayudar un enfoque más profundo y holístico de la seguridad cibernética.

¿Qué medidas tomas para prevenir los ciberataques?

El Equipo Govertis

Utilizar software sin actualizaciones hace que sean vulnerables a múltiples amenazas. Los ciberdelincuentes lo saben y han puesto foco en estas herramientas.

KEEP READINGHace un año aproximadamente publicábamos un artículo en el que hacíamos referencia a la Disposición adicional primera del Proyecto de Ley Orgánica de Protección de Datos relativa a las medidas de seguridad en el ámbito del sector público.

Con la aprobación de la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (en adelante, LOPDGDD), los responsables de tratamiento enumerados en el art 77 de la mencionada Ley, -esto es, los órganos constitucionales o con relevancia constitucional y las instituciones de las comunidades autónomas análogas a los mismos, los órganos jurisdiccionales, la Administración General del Estado, las Administraciones de las comunidades autónomas y las entidades que integran la Administración Local; los organismos públicos y entidades de Derecho público vinculadas o dependientes de las Administraciones Públicas; las autoridades administrativas independientes; el Banco de España; las corporaciones de Derecho público cuando las finalidades del tratamiento se relacionen con el ejercicio de potestades de derecho público; las fundaciones del sector público; las Universidades Públicas; los consorcios y los grupos parlamentarios de las Cortes Generales y las Asambleas Legislativas autonómicas, así como los grupos políticos de las Corporaciones Locales-, deberán aplicar a los tratamientos de datos de carácter personal las medidas de seguridad que correspondan de las previstas en el ENS, así como impulsar un grado de implementación de medidas equivalentes en las empresas o fundaciones vinculadas a los mismos sujetas al Derecho privado.

Por otro lado, en los casos en los que un tercero preste un servicio en régimen de concesión, encomienda de gestión o contrato, también se verá obligado a aplicar las medidas de seguridad que se corresponderán con las de la Administración pública de origen que en todo caso deberán ajustarse al Esquema Nacional de Seguridad.

En caso de duda sobre el ámbito de aplicación del ENS, resulta de interés consultar la guía 830 del CCN–STIC.

Su objeto principal es establecer la política de seguridad en la utilización de medios electrónicos y está constituido por requisitos mínimos que permitan una protección adecuada de la información. Podemos enumerar los siguientes:

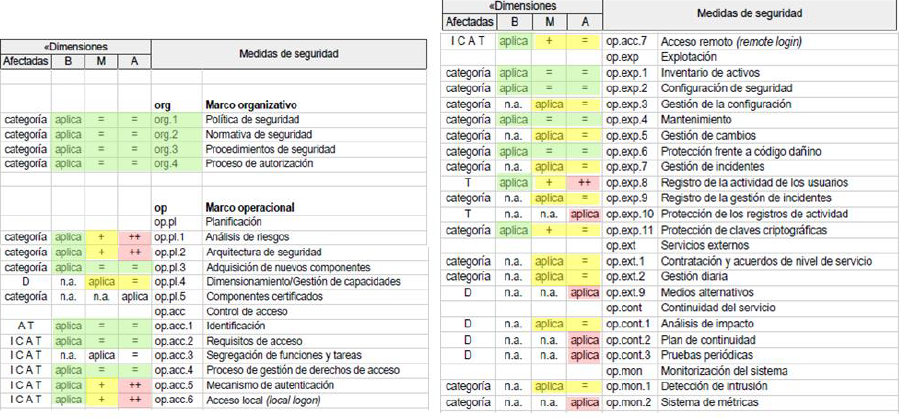

De acuerdo con el ENS, la adopción de medidas de seguridad deberá ser proporcional a la naturaleza de la información, el sistema y los servicios a proteger mediante la determinación de la categoría del sistema, atendiendo a los riesgos a los que están expuestos.

Medidas de seguridad recogidas en el Anexo II

Así, para saber las medidas de seguridad concretas de carácter organizativo, operacional y de protección de entre las 75 recogidas en el Anexo II que deberemos aplicar al sistema en cuestión, resultará necesario determinar previamente la categoría del sistema (básica, media o alta), en función de la valoración del impacto que tendrá un incidente que afectará a la seguridad de la información o de los servicios con perjuicio para la disponibilidad, autenticidad, integridad, confidencialidad o trazabilidad, como dimensiones de seguridad, siguiendo el procedimiento establecido para ello en el Anexo I. Las medidas de seguridad a implantar deberán recogerse en la declaración de aplicabilidad o SOA de la organización.

Se puede obtener más información sobre el ENS, así como acceder a las guías técnicas de seguridad en la página web del CCN CERT.

El Equipo Govertis

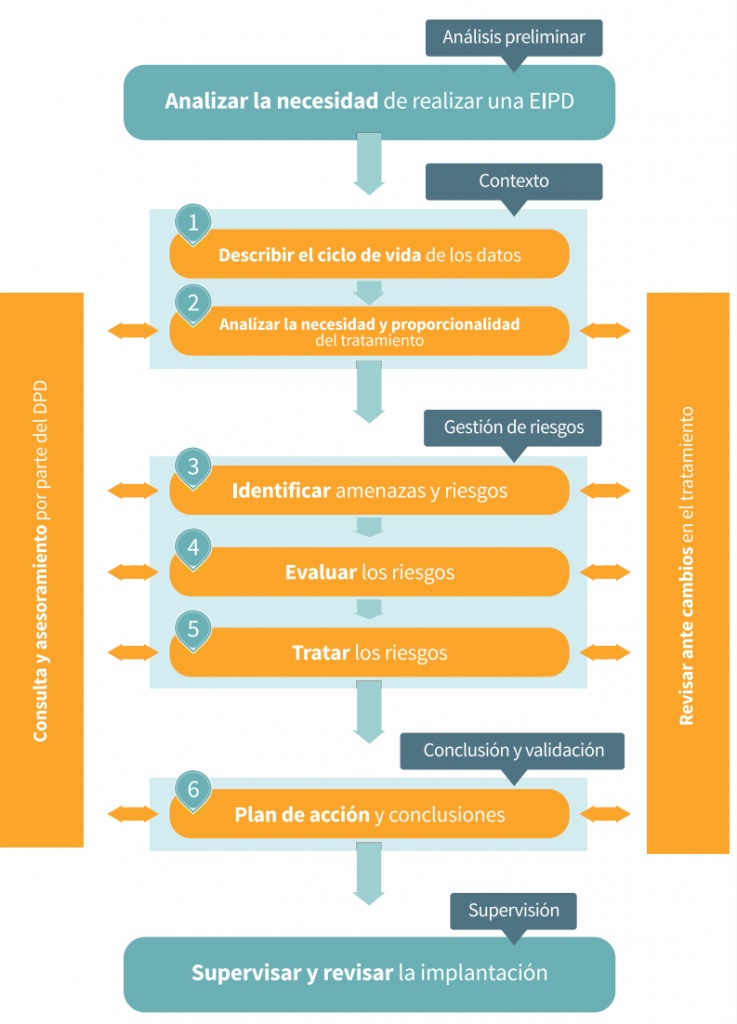

Con la entrada en vigor del RGPD empezamos a familiarizarnos con las evaluaciones de impacto en protección de datos ¿pero conocemos realmente cuál debe ser su contenido?

De acuerdo con lo indicado en el artículo 35.7 RGPD:

“7. La evaluación deberá incluir como mínimo:

En base a lo anterior, la guía de evaluaciones de impacto de la AEPD propone que el informe contenga al menos:

Además de estos puntos, cada organización podrá incluir otros apartados que considere necesarios o convenientes para una mejor información a la alta dirección y el resto de destinatarios del informe como, por ejemplo, un análisis costes-beneficios de las distintas medidas de seguridad recomendadas en el informe o cualesquiera otros que se juzguen adecuados.

Finalmente, el lenguaje del informe debe ser lo más claro y transparente posible, huyendo de tecnicismos tanto legales como tecnológicos, permitiendo su comprensión a todos los destinatarios del mismo, o al menos, si no es posible evitar ciertos términos jurídicos o tecnológicos, es conveniente incluir un glosario de términos.

Equipo de Govertis

Básicamente, el art. 2.2 de la Ley Orgánica 3/2018 de Protección de Datos de Carácter Personal y Garantía de derechos digitales establece que la misma no será de aplicación “a los tratamientos de datos de personas fallecidas”. No obstante, en el artículo siguiente art. 3, fija los criterios conforme a los cuales las personas vinculadas al fallecido por razones familiares o de hecho, así como sus herederos, pueden acceder a los datos personales de aquél. Tal como dispone el artículo “las personas vinculadas al fallecido por razones familiares o de hecho, así como sus herederos podrán dirigirse a los prestadores de servicios de la sociedad de la información al objeto de acceder a dichos contenidos e impartirles las instrucciones que estimen oportunas sobre su utilización, destino o supresión”, siempre que la persona fallecida no lo hubiese prohibido expresamente (o así lo establezca una ley) y si bien dicha prohibición “no afectará al derecho de los herederos a acceder a los contenidos que pudiesen formar parte del caudal relicto”.

Por lo citado anteriormente, la nueva Ley Orgánica establece la posibilidad de saber las personas que están legitimadas para poder acceder a los contenidos digitales de la persona fallecida, a no ser que se hubiera realizado una prohibición expresa a ese derecho de acceso, que en ningún momento supone una restricción de acceso al resto del contenido en el caudal relicto.

Así que la posibilidad de ejercitar el derecho de acceso a las instrucciones realizadas por la persona fallecida se podrá realizar por el albacea testamentario, representantes legales del menor fallecido, Ministerio Fiscal y aquellas personas que representen a las personas con discapacidad.

Además, estas personas legitimadas podrán instar la solicitud a los responsables del tratamiento en los términos establecidos por la instrucción del fallecido y en particular, la eliminación de los perfiles personales en redes sociales o servicios equivalentes. Por ejemplo, Google dispone de un Administrador de cuentas inactivas para que las personas legitimadas puedan solicitar el cierre de las cuentas del fallecido.

Facebook también incluye la figura del albacea digital para que un tercero, tras el fallecimiento de una persona, se haga cargo del patrimonio digital.

En definitiva, la nueva normativa en protección de datos trata de recopilar situaciones cotidianas que necesitan una regulación específica debido a la demanda social, la proliferación de redes sociales y de comunicación digital preferentemente.

Otro aspecto relevante, es que el art. 96 de la LOPDGDD no regula una nueva forma testamentaria sino que se mantiene lo regulado en el Código Civil y demás normas reguladoras. Es decir que en nuestro ordenamiento jurídico no existe la disposición “mortis causa” exclusivamente digital, ya que se necesita la intervención de un notario para que el testamento tenga validez jurídica. Ahora bien, se puede disponer de nuestro patrimonio digital tal como se recogía en el art. 685 y 687 del Código Civil.

Lo que regula realmente la nueva normativa en protección de datos es la disposición de bienes de contenido patrimonial y la gestión realizada por los prestadores de la sociedad de la información. Por ejemplo, las compras realizadas pendientes de entrega, el saldo existente en cuentas o monederos electrónicos (Pay-Pal, Amazón, Google Wallet), los bitcoins, todo este contenido pasa a formar parte de la masa activa de la herencia, pero, sin ningún tipo de especialidad, respecto a los demás bienes del causante.

Por último, en el art. 96 se establecen que los requisitos y condiciones de validez de las instrucciones se realizará mediante real decreto, y adaptándose a los criterios establecidos en determinadas comunidades autónomas por razón de su derecho civil, foral o especial de aplicación.

En definitiva, no se establece un nuevo testamento porque ya se encuentra regulado en el Código Civil y demás normativa de aplicación sino que se establecen los sujetos legitimados para el acceso a la información del fallecido. Además, sobre el contenido del testamento se podrá especificar los diferentes usuarios y contraseñas de los perfiles del testador en Internet, instrucciones sobre quién puede cancelar las cuentas, conservarlas, realizar gestiones, qué smartphones, Tablet, ordenadores son necesarios incluir en el testamento por contener información relevante, y en definitiva, la disposición de esos nuevos elementos tecnológicos que nos encontramos hoy en día y que es interesante incluir al realizar el testamento ya que todos estos bienes digitales pasarán a formar parte de nuestra herencia, pudiendo otorgar el derecho de acceso de esta información a generaciones futuras.

Equipo de Govertis

Este 2019 nos trae uno de los años con más citas electorales de nuestra democracia. A las ya previstas elecciones europeas, locales y autonómicas, se suman ahora las elecciones generales y, quién sabe si a lo largo de este 2019 no se disuelva algún parlamento autonómico entre los que no se renuevan el próximo 26 de mayo. Trataremos en esta entrada la regulación del censo electoral en relación con la protección de datos.

El artículo 41.5 de la Ley Orgánica 5/1985, de 19 de junio, del Régimen Electoral Generales (LOREG) establece que “los representantes de cada candidatura podrán obtener dentro de los dos días siguientes a la proclamación de su candidatura una copia del censo del distrito correspondiente, ordenado por mesas, en soporte apto para su tratamiento informático, que podrá ser utilizado exclusivamente para los fines previstos en la presente Ley. Alternativamente los representantes generales podrán obtener en las mismas condiciones una copia del censo vigente de los distritos donde su partido, federación o coalición presente candidaturas. Asimismo, las Juntas Electorales de Zona dispondrán de una copia del censo electoral utilizable, correspondiente a su ámbito”.

Sobre este precepto y su compatibilidad con la normativa en materia de protección de datos se pronunció la Agencia Española de Protección de Datos en su Informe 0244/2014. En el mismo, se afirma que la cesión a las candidaturas proclamadas de los datos del censo electoral se encuentra amparada por lo dispuesto en el artículo 11.2 a) de la Ley Orgánica 15/1999. Hoy deberíamos hablar de que esta cesión de datos se encuentra amparada en el artículo 6.1.c) RGPD. Como bien señala la LOREG, podrán usarse estos datos “exclusivamente para los fines previstos en la presente Ley”.

El informe de la Agencia prescribe igualmente que el producto resultante de la cesión tendrá la consideración de fichero de datos de carácter personal, por lo que cada candidatura o partido político debería tener un fichero inscrito en la Agencia Española de Protección de Datos. Esta obligación, con la entrada en vigor del RGPD se transforma en la obligación del responsable del tratamiento (candidatura o partido político) de incluir en su registro de actividades de tratamiento este tratamiento de datos efectuado, con los requisitos establecidos en el artículo 30 RGPD.

En cuanto a la conservación de los datos, la AEPD aclara que la vinculación a la finalidad establecida por el artículo 41.5 de la LOREG implica que una vez celebradas las elecciones debería procederse a la supresión de los datos recibidos, que no podrían ser utilizados más que durante la campaña, de forma que al concluir esta y celebrarse las elecciones se encontraría vedada cualquier posterior utilización de la información y ampara esta afirmación en el artículo 4.5. LO 15/1999. Actualmente el principio de minimización de los datos recogido en el artículo 5.1.c) RGPD establece que los datos serán adecuados, pertinentes y limitados a lo necesario en relación con los fines para los que son tratados, por lo que la conclusión de la AEPD se mantiene intacta al respecto.

Sin embargo, existe un cambio sustancial en lo establecido por la Agencia. Si en 2014, la AEPD entendía que excepcionalmente no cabía que el interesado manifestase su negativa al tratamiento, procediéndose en todo caso a la cancelación de los datos al término de la campaña electoral, la aprobación de la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales cambia este paradigma con la inclusión de la Disposición final tercera. Uno, que modifica el apartado 3 del artículo 39 LOREG, y que otorga el derecho de oposición a los electores sobre su inclusión en las copias del censo electoral que se faciliten a los representantes de las candidaturas para realizar envíos postales de propaganda electoral.

Sobre la aplicación de esta modificación legal se pronunció el pasado 23 de enero la Junta Electoral Central mediante Acuerdo 2/2019, en el que indicó:

“1º) Con objeto de facilitar la tramitación de las solicitudes de los electores que se opongan a su inclusión en las copias del censo electoral que la Oficina del Censo Electoral debe entregar a los representantes de las candidaturas para realizar envíos de propaganda electoral, dichas solicitudes podrán plantearse con anterioridad a la convocatoria de un proceso electoral, en Ayuntamientos, Consulados y Delegaciones Provinciales del Censo Electoral. Asimismo, podrán realizarse en la sede electrónica del Instituto Nacional de Estadística, una vez que la Oficina del Censo Electoral haya habilitado dicho trámite.

2º) La referidas solicitudes de exclusión tendrán efecto permanente hasta que el elector se manifieste en sentido contrario.

3º) La Oficina del Censo Electoral comunicará a los electores la exclusión solicitada.

4º) Esta exclusión deberá resultar compatible con que los representantes de las candidaturas puedan disponer de la lista completa de electores a efectos de votación y escrutinio, con los datos imprescindibles para la identificación del elector”.

Podemos concluir por tanto, que este derecho de oposición será permanente y hasta que el elector cambie de idea y así lo comunique. Se dará al elector la posibilidad de presentarlo en diferentes lugares y, además, se prevé la posibilidad de efectuar este trámite online. Finalmente, este derecho de oposición no implica que partidos políticos y candidaturas no obtengan los datos de los electores que han ejercido este derecho, pues igualmente tendrán los datos de éstos limitando su finalidad a efectos de votación y escrutinio.

Equipo de Govertis.

Tras la entrada en vigor de la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (en adelante, LOPD y GDD), una de las labores que va a tener que acometer el legislador español es la modificación de las leyes sectoriales que, a día de hoy, hacen referencia a lo largo de su articulado a la Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter Personal (en adelante, LOPD).

Sin duda, se trata de un trabajo laborioso pero que, en este sentido, se traducirá en una interpretación de la aplicación del Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo de 27 de abril de 2016 relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos y por el que se deroga la Directiva 95/46/CE (en adelante, Reglamento general de protección de datos o RGPD) en cada una de las leyes sectoriales que hagan mención de la normativa sobre protección de datos.

En este sentido, encontramos la modificación de la Ley 39/2015, de 1 de octubre, del Procedimiento Administrativo Común de las Administraciones Públicas, publicada el día 6 de diciembre de 2018, y que entró en vigor a partir del 7 de diciembre de 2018. La Ley 39/2015 ha sido una de las primeras en sufrir modificaciones como consecuencia de la nueva normativa sobre protección de datos. Es curioso que la modificación referida se realizase un día después de publicar la LOPD y GDD en el Boletín Oficial del Estado (en adelante, BOE).

Más en concreto, vamos a analizar el artículo 28 de la Ley 39/2015, relativo a la aportación de documentación por parte de los ciudadanos a las Administraciones Públicas, que ha resultado afectado por la modificación mencionada.

La redacción original del art. 28 de la Ley 39/2015 establecía que los interesados no estaban obligados a aportar documentación en un procedimiento administrativo, siempre y cuando la misma ya obrase en poder de cualquier Administración Pública o hubiese sido elaborada por esta. En virtud de ello, para habilitar la consulta de documentación entre administraciones, el interesado debía haber expresado su consentimiento, que se podía entender otorgado siempre y cuando no constara la oposición expresa del ciudadano.

Es decir, la consulta de documentación entre administraciones se habilitaba a través del consentimiento tácito del interesado, que se otorgaba mientras no mostrase una oposición expresa a la realización de la consulta.

Actualmente, la Ley 39/2015 sigue conservando este derecho de los interesados, a no aportar documentación siempre que se encuentre en poder de la Administración actuante o haya sido elaborada por cualquier otra Administración. No obstante, la relevancia de la modificación introducida se centra en que se elimina la necesidad de recabar el consentimiento, ya sea expreso o tácito, del ciudadano.

El Reglamento Europeo define el consentimiento del interesado como toda manifestación de voluntad libre, específica, informada e inequívoca por la que el interesado acepta, ya sea mediante una declaración o una clara acción afirmativa, el tratamiento de datos personales que le conciernen. En definitiva, la nueva normativa ya no permite el consentimiento “tácito” del interesado, sino que este siempre deberá ser expreso.

Por otra parte, el mismo Reglamento señala en uno de sus considerandos que, cuando se trate de relaciones entre ciudadanos y autoridades públicas el fundamento jurídico válido para el tratamiento de datos de carácter personal no será, en la mayoría de los supuestos, el consentimiento del interesado, dado que puede existir un desequilibro claro entre este y el responsable del tratamiento. La normativa europea entiende que resulta improbable que el consentimiento se haya dado libremente en todas las circunstancias de dicha situación particular. En este sentido, el RGPD a lo largo de su articulado, establece que existen otras bases de legitimación del tratamiento que son consideradas lícitas, como pueden ser el cumplimiento de una obligación legal o el ejercicio de poderes públicos, no siendo la única base legitimadora el consentimiento del interesado.

En estos términos, se ha pronunciado recientemente la Agencia Española de Protección de Datos (en adelante, AEPD), en el documento “Ley Orgánica 3/2018, de 5 De diciembre, de Protección de Datos Personales y Garantía de los Derechos Digitales. Nuevas Obligaciones para el Sector Público”. También se ha pronunciado la misma Agencia en el los expedientes 108/2018 y 155/2018.

En la actualidad, con el Reglamento General de Protección de Datos y la nueva Ley Orgánica, la consulta de documentación por parte de la Administración no encuentra su legitimación en el consentimiento del propio interesado, sino que, la base legitimadora es el cumplimiento de una misión realizada en interés público o, particularmente, en el ejercicio de poderes públicos.

De este modo, la Administración Pública podrá consultar la documentación de un procedimiento administrativo, pero, en todo caso, la Ley reconoce al interesado la posibilidad de oponerse a que órganos de la Administración Pública consulten o recaben los citados documentos. En todo caso, cuando el interesado se oponga expresamente, deberá aportar necesariamente la documentación con objeto de que la administración gestione correctamente el procedimiento administrativo en cuestión, ya que, de no aportarla, se deberá desestimar su solicitud.

En suma, si trasladamos esta modificación a la práctica, en el momento en que un interesado presente la iniciación de un procedimiento administrativo ante una Administración Pública, se deberá habilitar un medio que posibilite la oposición expresa de la consulta de documentación entre administraciones. En este sentido, en caso de no existir oposición por el interesado, se entenderá legitimada la consulta en base al cumplimiento de una misión realizada en interés público o, particularmente, en el ejercicio de poderes públicos, y no, como ocurría anteriormente, en base al consentimiento tácito del interesado.

Equipo de Govertis.

Desafíos para cumplir con los requisitos de cumplimiento

Las labores para cumplir con ciertas normativas son, sin duda, tediosas y desalentadoras para algunas empresas. De hecho, el cumplimiento se ve como un objetivo en constante movimiento que puede volverse abrumador si las empresas lo permiten. A pesar de la necesidad de negocio y normativa, las empresas pueden verse inclinadas a evitar proyectos de cumplimiento, dada la compleja combinación de actividades, requisitos cambiantes y expectativas diversas. Por lo tanto, no es sorprendente que una parte importante de las organizaciones todavía estén luchando para cumplir con los requisitos de cumplimiento del RGPD y la reciente LOPD y GDD.

En este sentido, de acuerdo con el resultado de una encuesta realizada por ISACA en 2018 a 600 profesionales legales, de tecnología de la información y privacidad en los Estados Unidos, el Reino Unido y algunos otros países de la UE, solo el 20 por ciento de estas organizaciones se consideraban compatibles con el RGPD. Aunque se espera que esta cifra mejore en 2019, la encuesta subraya la complejidad para comprender los requisitos de la nueva normativa y también para cumplirlos posteriormente.

Hay varios factores que pueden afectar al camino para cumplir con los requisitos del RGPD, y en particular los más significativos son:

La complejidad de la legislación: Comprender los requisitos y su impacto en el negocio requiere una combinación de competencias tecnológicas, de privacidad y legales que no siempre están disponibles dentro de la organización. Es por ello que se requiere en muchos casos asesoramiento experto en la materia para encajar los requisitos de la normativa en la propia organización y entender el alcance pero principalmente se requiere un cambio de mentalidad que suponga tener conciencia de la importancia de la materia, así como de las consecuencias que pueden derivarse ante un incumplimiento en materia de protección de datos.

Escasez de recursos: las organizaciones tienen que invertir una gran cantidad de tiempo y de recursos humanos, técnicos, financieros y de infraestructura para implementar, ejecutar y mantener el cumplimiento en materia de protección de datos. Hace poco se publicaba el dato que las compañías de “Fortune Global 500” gastarán aproximadamente 7.8 mil millones de dólares (entre todas ellas) para cumplir con la nueva normativa RGPD. Si bien esta cifra para las organizaciones más pequeñas es menor, el coste para movilizar sus recursos y administrar las actividades para el cumplimiento (como ejemplo la revisión de contratos de terceros, el desarrollo de nuevos formularios de consentimiento, o la adquisición de nuevas herramientas de software), sigue siendo significativo.

Baja madurez previa en materia de privacidad: Antes del RGPD, la gran mayoría de entidades carecían de ciertas medidas que estuviesen ya implantadas en sus operaciones, procesos, políticas o procedimientos, y que ahora son requisitos obligatorios. De hecho, se vio que la mayoría de los proyectos de adecuación de muchas organizaciones aún estaban desarrollando sus avisos y políticas de privacidad, formularios de consentimiento y otros documentos requeridos días antes de la fecha límite del 25 de mayo de 2018. Y como resultado de dejar las cosas para ultima hora, tenemos el bajo nivel de adecuación en las medidas implantadas.

Concienciación y comprensión. Las organizaciones pueden haber leído y/o escuchado mucho sobre el RGPD, pero a menudo carecen de conocimientos clave y de un entendimiento al detalle de los requisitos necesarios para lograr su total adecuación. En esta tarea, las compañías deben desarrollar las responsabilidades de concienciación y capacitación de aquellos de los que depende el éxito de su cumplimiento.

Adjudicación de la responsabilidad. La adecuación al RGPD no sólo compete al departamento de IT y no solo consiste en una única o varias soluciones informáticas mágicas sino a la implantación de una serie de medidas técnicas, legales y organizativas que hacen necesario el uso de una metodología que no pierda de vista toda la complejidad del proyecto.

En definitiva, podemos decir que el RGPD está transformando la forma en que operan las organizaciones y la forma en que se realizan las transacciones comerciales.

La legislación impacta el ecosistema organizacional al completo. A pesar del desafío, las organizaciones deben adoptar un programa de cumplimiento sólido que tenga en cuenta las personas, los procesos, los procedimientos, las políticas, los sistemas y los servicios que interactúan o se relacionan con el procesamiento de datos personales. Para la adecuación es necesario un programa de cumplimiento marcando los hitos de la ruta para alcanzar los objetivos requeridos de evaluar la preparación del RGPD e implementar medidas técnicas y organizativas adecuadas para garantizar el cumplimiento. Y de esta manera superar los obstáculos de cumplimiento y adecuarse a los requisitos de la normativa, con la plena comprensión de que es un viaje continuo y no un destino. Además, durante este proceso, las organizaciones experimentan una serie de beneficios al adoptar un programa de cumplimiento sólido, como mejorar la confianza del cliente, tener mayores oportunidades comerciales y una postura de privacidad saludable.

Equipo Govertis.