915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

La Agencia Española de Protección de Datos ha publicado recientemente su Memoria Anual de 2020, en la que se recogen las actividades más relevantes llevadas a cabo por la institución durante un año marcado por la pandemia, y en el que la AEPD ha empezado a mostrar mayor contundencia en la imposición de sanciones, cuya continuidad estamos observando en 2021 con multas tan gravosas como las recaídas a Caixabank o Vodafone, por citar solo dos ejemplos.

Uno de los apartados más interesantes en esta Memoria es el que hace referencias a “La agencia en cifras”, que permite obtener una visión global del “estado del arte”, así como observar determinados aspectos y tendencias de las cuales extraer conclusiones interesantes.

Queremos detenernos hoy en los datos relativos a la intervención del DPD ante las reclamaciones por incumplimientos de protección de datos, función esencial que le atribuye el RGPD y concreta la LOPD-GDD, cuya contribución a la tutela de este derecho fundamental y, consecuentemente, a la disminución de sanciones, se está demostrando capital.

Esta función mediadora trae causa en la articulación de la figura del DPD como punto de contacto con las autoridades de control y los interesados. El artículo 39 señala entre sus atribuciones la de “cooperar con la autoridad de control”. La LOPDGDD, por su parte, establece en su artículo 36 que el DPD “actuará como interlocutor del responsable o encargado del tratamiento ante la Agencia Española de Protección de Datos y las autoridades autonómicas de protección de datos”.

Así mismo, el artículo 38 del RGPD indica que “Los interesados podrán ponerse en contacto con el delegado de protección de datos por lo que respecta a todas las cuestiones relativas al tratamiento de sus datos personales y al ejercicio de sus derechos al amparo del presente Reglamento”.

En base a esta posición que ocupa el DPD, la LOPDGDD concreta su participación en los supuestos de reclamaciones ante las autoridades de protección de datos. El artículo 37 destaca que ”Cuando el responsable o el encargado del tratamiento hubieran designado un delegado de protección de datos el afectado podrá, con carácter previo a la presentación de una reclamación contra aquéllos ante la Agencia Española de Protección de Datos o, en su caso, ante las autoridades autonómicas de protección de datos, dirigirse al delegado de protección de datos de la entidad contra la que se reclame”. En este caso, “el delegado de protección de datos comunicará al afectado la decisión que se hubiera adoptado en el plazo máximo de dos meses a contar desde la recepción de la reclamación”.

Es importante matizar aquí que, aunque la norma no lo precise, debe entenderse que esa decisión la adoptará el responsable o encargado, y que el delegado actuará, además de asesorando a los citados, como intermediario en la gestión de la misma.

En el supuesto en el que la reclamación se presente directamente ante ”la Agencia Española de Protección de Datos o, en su caso, ante las autoridades autonómicas de protección de datos, aquellas podrán remitir la reclamación al delegado de protección de datos a fin de que este responda en el plazo de un mes”.

La participación del DPD en los supuestos reseñados tiene lugar en la fase de admisión a trámite de las reclamaciones. Así se recoge en el artículo 65 de la LOPD-GDD:

(…)

Por tanto, la participación del DPD puede dar lugar a que la reclamación no sea admitida a trámite, en tanto aporte información que contribuya a clarificar la situación, de manera que se pueda determinar que no existe infracción de la normativa de protección de datos, o bien se puedan corregir a tiempo los posibles incumplimientos y se adopten las medidas preventivas para evitar que se vuelvan a producir los hechos que dieron lugar a la reclamación. La inadmisión a trámite conduciría al archivo, por lo que ni siquiera se iniciarían las actuaciones previas de investigación, previas a una eventual apertura de procedimiento sancionador.

Volviendo a la Memoria de la AEPD, podemos comprobar que esta novedosa función del DPD no es puramente cosmética, y que su eficacia está más que demostrada, poniendo en valor la ventaja diferencial de contar con esta figura en una organización, más allá de que su nombramiento sea o no preceptivo.

Según los datos de 2020, y siguiendo la tendencia de 2019, casi el 80 % de las reclamaciones que se dieron traslado al responsable o encargado y al delegado de protección de datos acabaron archivadas.

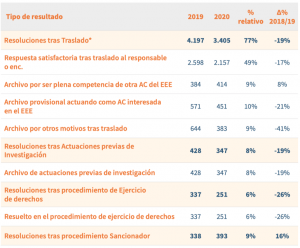

Ilustración 1- Memoria AEPD 2020. Tipos de resoluciones

De las 4.396 reclamaciones que superaron la fase de análisis inicial que realiza la AEPD, 3.405 se resolvieron tras la fase de traslado. Esto no solo supone una mayor rapidez en la resolución de las reclamaciones, sino también una descarga de trabajo en la autoridad de control -para nada sobrada de efectivos-, y, por encima de todo, una minimización del riesgo de ser objeto de sanción, ya que esta vía de intermediación previa permite atajar a tiempo situaciones que pueden cronificarse y dar lugar a incumplimientos agravados y, por tanto, a sanciones más onerosas.

Siguiendo con la memoria, el relevante papel del DPD en su papel mediador se observa también en el estudio que la AEPD realiza de las reclamaciones relacionadas con la pandemia de COVID-19.

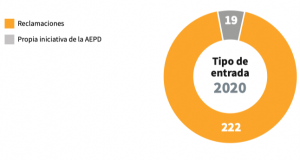

Ilustración 2 – Memoria AEPD 2020. Reclamaciones COVID-19

Pese a las múltiples noticias y situaciones acaecidas con la puesta en marcha de medidas excepcionales y la posible comisión de infracciones, en 2020 solo se incoaron 7 procedimientos sancionadores en relación con medidas de la COVID, lo que tiene relación directa con el papel relevante del DPD en la fase de traslado previa, la cual que se produjo en un total de 84 reclamaciones.

Continuando con la Memoria, cabe destacar aquí el papel relevante del DPD en las reclamaciones relacionadas con las brechas de seguridad. Es importante recordar que la notificación de brechas pueda dar lugar al inicio por parte de la autoridad de control de actuaciones previas de investigación, lo cual puede conllevar la apertura de procedimiento sancionador. La gestión del DPD en todo el proceso se antoja fundamental para el cumplimiento del principio de responsabilidad proactiva, tanto en la detección del incidente, como en su valoración y eventual notificación, así como en la puesta en marcha de medidas correctoras y preventivas.

La propia Guía de gestión de brechas de la AEPD señala que “En los casos en los que se haya designado un delegado de protección de datos (porque lo exija el RGPD o voluntariamente), éste ocupará un papel muy relevante liderando el plan de actuación en todos sus aspectos”.

Así queda de manifiesto en la Memoria, que señala que la AEPD “ha recibido y analizado 1.370 notificaciones de quiebras de seguridad en 2020, de las que sólo el 6% (81) se han remitido a Inspección al requerir de una investigación en profundidad”.

Por último, recordar que el papel del DPD en relación con la gestión de reclamaciones no se limita a la fase de admisión a trámite o a la gestión de incidentes de seguridad, sino que su participación abarca todas las fases del proceso, pudiendo realizar, entre otras, las siguientes tareas:

La función mediadora del DPD en la gestión de reclamaciones -cuya eficacia se pone de manifiesto con la Memoria de la AEPD-, su papel destacado como interlocutor de los interesados, y su rol asesor y supervisor que permite dar trazabilidad a las medidas de cumplimiento adoptadas por las organizaciones, hacen que su figura emerja y se demuestre como un verdadero valor diferencial en las organizaciones.

Javier Villegas Flores

Lead Advisor at Govertis

La idea de este artículo es encuadrar una de las medidas estrella para mitigar riesgos en los Análisis de Riesgos y en las Evaluaciones de Impacto de Protección de Datos dentro de las exigencias normativas del RGPD y la LOPDGD

Todos solemos recomendar la formación como medida transversal para mitigar riesgos y solemos recomendar a nuestros clientes que realicen formación y concienciación en materia de protección de datos y seguridad de la información, pero ¿por qué, si no lo exige directamente el RGPD? ¿Cuál es su fundamento entonces?

Son varias las razones y se exponen a continuación:

1.- Medidas organizativas y técnicas

La necesidad de formación en materia de protección de datos se deduce de las medidas organizativas y técnicas que deben aplicar los Responsables y Encargados de Tratamiento.

El concepto de aplicación de medidas organizativas y técnicas está presente en varios artículos (Art. 24, art. 25 y art. 32 del RGPD)

Recordemos que ya no tenemos una enumeración de medidas de seguridad a implantar, sino que las mismas, se escogerán en función de un análisis de riesgos.

Tal como establece la Guía de Evaluación de Impacto de Protección de Datos de la Agencia Española de protección de Datos, en su anexo VI, se recomienda constantemente la formación como control para mitigar riesgos y, no solo formación en protección de datos, sino también en la seguridad y uso adecuado de las TIC.

2.- Principio de Responsabilidad Proactiva

El propio principio de Responsabilidad proactiva implica que el Responsable del Tratamiento será responsable del cumplimiento de lo dispuesto en RGPD y capaz de demostrarlo. El cumplimiento del RGPD no es algo exclusivo de la Alta Dirección, o de los departamentos de sistemas o jurídicos; sino que requiere una implicación de todo el personal con acceso a datos personales. Por ello, todo ese personal debe saber cuáles son sus obligaciones y, es aquí, donde la formación se convierte en un elemento vertebrador del cumplimiento de la normativa de protección de datos por parte de todo el personal.

3.- Políticas de Protección de Datos

El art. 24.2 del RGPD establece que “Cuando sean proporcionadas en relación con las actividades de tratamiento, entre las medidas mencionadas en el apartado 1 se incluirá la aplicación, por parte del responsable del tratamiento, de las oportunas políticas de protección de datos”.

La adopción de políticas y normas internas dirigidas a los empleados, tanto con carácter general como focalizadas con relación a las funciones que desempeñen dentro de la empresa, jugará un papel decisivo en este objetivo.

Para ello será necesario comenzar con una correcta formación de todo el personal con acceso a datos

4.- Funciones del Delegado de protección de Datos (DPD)

El art. 39.2 del RGPD establece entre las funciones del DPD:

“Supervisar el cumplimiento de lo dispuesto en el presente Reglamento, de otras disposiciones de protección de datos de la Unión o de los Estados miembros y de las políticas del responsable o del encargado del tratamiento en materia de protección de datos personales, incluida la asignación de responsabilidades, la concienciación y formación del personal que participa en las operaciones de tratamiento, y las auditorías correspondientes”

Es decir, si entre las funciones del DPD está la concienciación y la formación del personal, esto implica que dicha obligación existe para los Responsables de Tratamiento, que en caso de tener designado un DPD, será asumida por éste.

5.- Derecho a la desconexión digital

Adicionalmente, hay que añadir que la LOPDGDD en su artículo 88.3 (Derecho a la desconexión digital en el ámbito laboral) establece una formación específica, en este caso, en desconexión digital:

Venos otra vez, como dentro de las políticas dirigidas a los trabajadores, la formación es una parte esencial de la misma.

En conclusión, la formación es un elemento fundamental para el cumplimiento real del RGPD y se convierte en el eje vertebrador de su cumplimiento efectivo por parte de las organizaciones.

Elías Vallejo

Equipo Govertis

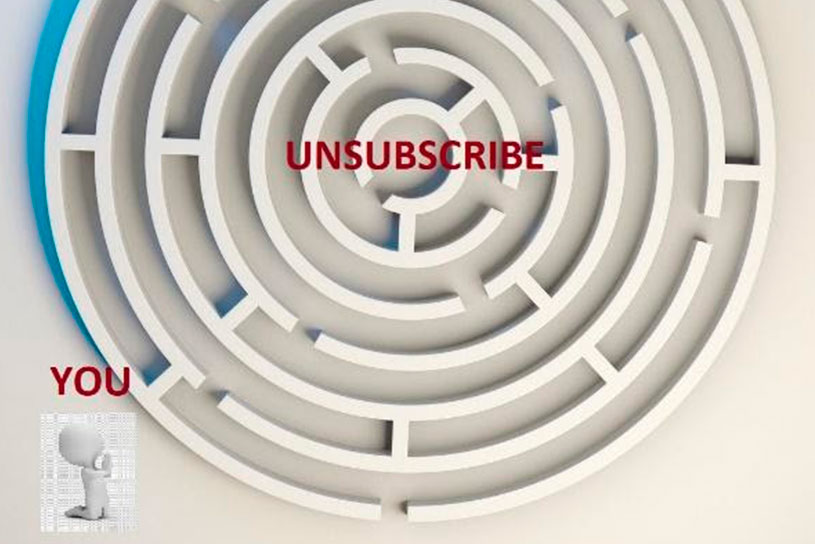

Como se puede observar casi en cada sitio web que visitamos, los banners de las cookies están diseñados para que no te molestes en llegar más allá del “Acepto todas” o el botón de “OK”. En consecuencia, el proceso de prestación del consentimiento está concebido para que sea opaco, impráctico y que consuma tanto tu tiempo como para que tomes la decisión de hacer clic en “Aceptar”.

En el caso de que te importe mínimamente tu privacidad, desafortunadamente vas a tener que pasar por un largo y tedioso proceso, saltando de un enlace a otro y al menú de configuración, siempre acompañado por un botón verde gigante de “acepto todas” por si desistes en el intento. Si quieres poner a prueba tu paciencia y habilidad para configurar tu privacidad, accede al “juego frustrante sobre los banners RGPD”, un irónico reto creado por el diseñador de servicios alemán Fred Wordie que cronometra cuánto tardas en rechazar todas las cookies[1].

Resulta muy interesante la clasificación de las prácticas de diseño potencialmente engañosas que la CNIL desarrolla en su informe[2]. Las más utilizadas para la aceptación del uso de rastreadores son las siguientes:

De acuerdo con el estudio “Do cookie banners respect my choice?” que analizó los diseños de los banners de cookies de 560 sitios webs, el 47% empujan a los usuarios hacia la aceptación de opciones pre-seleccionadas, mientras que el 38% de las webs no proporciona ningún medio para rechazar el consentimiento. También concluyó que el formato de prestación del consentimiento utiliza una semántica poco clara, lo que dificulta su interpretación[3]. Además, otro estudio llevado a cabo por investigadores de la Universidad de Aarhus (Dinamarca), el MIT (EE.UU) y el University College de Londres (Reino Unido), si la web no incluye un botón de rechazar las cookies en la primera ventana, sube un 23% el número de usuario que dan su consentimiento y si existe dicho botón, baja entre un 8 y un 20% el número de usuarios que acepta los archivos de seguimiento[4].

Con toda esta información sobre la mesa, toca plantearse la pregunta que da sentido a este artículo:

¿Disponemos de los mecanismos suficientes para acabar con el uso extendido de los “dark patterns”?

Solamente tenemos que mirar hacia nuestro querido RGPD.

Los “dark patterns” suponen una amenaza para el concepto mismo de consentimiento dado por el RGPD: “toda manifestación de voluntad libre, específica, informada e inequívoca por la que el interesado acepta, ya sea mediante una declaración o una clara acción afirmativa, el tratamiento de datos personales que le conciernen”. El Considerando 32 también establece que el silencio, las casillas ya marcadas o la inacción no deben constituir consentimiento.

La prestación de un consentimiento libre es un arma que tenemos los usuarios para proteger nuestros derechos, por lo que el abuso de técnicas de manipulación que nos empujan a la toma de decisiones contrarias a nuestros intereses no puede considerarse una prestación de consentimiento libre ni mucho menos informada en aquellos casos en los que se oculta, confunde o proporciona información sesgada.

Además, para el tratamiento de los datos personales se requiere cumplir con ciertos principios de protección de datos, como el de limitación de la finalidad y el de minimización de datos, sin olvidarnos de los principios de protección de datos desde el diseño y por defecto.

La observancia de la protección de datos desde el diseño supone que tanto la arquitectura de las aplicaciones y plataformas, como la UX (experiencia de usuario) habrían de diseñarse alineadas con la privacidad de los usuarios y de acuerdo con unos principios éticos desde el inicio y en todos los procesos donde existan flujos de datos personales. Por otro lado, la protección de datos por defecto requiere un alto nivel en la salvaguarda de la información personal de los consumidores, incluso si no renuncian activamente al tratamiento y procesamiento de sus datos personales[5].

Los “dark patterns” ante la justicia

Recientemente el Tribunal del Distrito de Rostock (Alemania) decidió en su sentencia ref. 3 O 762/19, que los banners de las cookies deben ser diseñados de tal manera que tanto la declinación como la aceptación del consentimiento sean presentadas de forma equivalente una al lado de la otra.

Por el momento, EPIC (The Electronic Privacy Information Center), interpuso una reclamación[6] el pasado 23 de febrero de 2021 ante el Fiscal General de Washington D.C., alegando que Amazon utiliza ilícitamente “dark patterns” en la cancelación de su servicio de suscripción de Amazon Prime, obstaculizando deliberadamente esta decisión y continuando con el tratamiento y retención de los datos personales de sus usuarios.

Y es que abandonar una plataforma o servicio premium puede ser una auténtica carrera de obstáculos.

Precisamente en enero de este mismo año, el Consejo Noruego de Consumidores (Forbrukerrådet) publicó el informe “You can log out but you can never leave”[7] (ya citado con anterioridad) sobre cómo Amazon manipula a los consumidores para mantenerlos suscritos a Amazon Prime. Incluso elaboraron un breve vídeo[8] en el que se explica el proceso.

Esta misma organización, junto con otras plataformas como noyb (capitaneada por Max Schrems), han presentado a comienzos de este mismo año una reclamación ante la Autoridad Noruega de Protección de Datos (Datatilsynet) contra Grindr, debido al uso de una serie de “dark patterns” (consentimiento forzado o take it or leave it) que implican la cesión indiscriminada de datos personales de los usuarios a terceros, entre los cuales se incluye la orientación sexual. La app de citas alega que ha reforzado sus mecanismos de consentimiento, pero la propuesta de sanción alcanza los 10 millones de euros -el 10% de su facturación global-, la mayor cantidad impuesta por dicha autoridad de control[9].

¿Supone esto que a partir de ahora vamos a ver más reclamaciones en las autoridades de control y tribunales europeos? Todo apunta a que va a ser así.

Pero, en definitiva, proteger nuestra privacidad no debería ser un trabajo a tiempo completo que requiera un avanzado conocimiento de la materia. O lo que es lo mismo, “Privacy should not be an ‘advanced setting’ – it should be the default setting”[10].

Lidia Bergua

Equipo Govertis

[1] Juego Cookie Consent Speed.Run: Fred Wordie en colaboración con Big Data Girl https://cookieconsentspeed.run/ (2021).

[2] Shaping Choices in the Digital World: From dark patterns to data protection: the influence of ux/ui design on user empowerment. CNIL. (2019).

[3] Do Cookie Banners Respect my Choice?: Measuring Legal Compliance of Banners from IAB Europe’s Transparency and Consent Framework. C. Matte, N. Bielova y C. Santos. (2020).

[4] Dark Patterns after the GDPR: Scraping Consent Pop-ups and Demonstrating their Influence: M. Nouwens, I. Liccardi, M. Veale, D. Karger y L. Kagal (2020).

[5] “EDPS calls for workable technology which serves the interests of society”. Press Release EDPS. (2018)

[6] Complaint and Request for Investigation, Injunction, and Other Relief Submitted by The Electronic Privacy Information Center (EPIC) In the Matter of Amazon.com, Inc. (2021).

[7] YOU CAN LOG OUT, BUT YOU CAN NEVER LEAVE: How Amazon manipulates consumers to keep them subscribed to Amazon Prime: FORBRUKERRADET- Norwegian Consumer Council- (2021).

[8] How Amazon manipulates customers to stay subscribed: https://www.youtube.com/watch?v=GpEQ4OWNO4Y (2021).

[9] IAPP The Privacy Advisor Podcast: Finn Myrstad on privacy case against Grindr, ‘dark patterns’ https://iapp.org/news/a/finn-myrstad-on-privacy-case-against-grindr-dark-patterns/ (2021).

[10] Privacy in the EU and US: Consumer experiences across three global platforms, jointly published by Heinrich-Böll-Stiftung Brussels European Union and the Transatlantic Consumer Dialogue (TACD), London, England. (2019).

Nos encontramos a la espera de la transposición de la Directiva (UE) 2019/1937 relativa a la protección de las personas que informen sobre infracciones del Derecho de la Unión, que deberá hacerse antes del 17 de diciembre de este año. Su impacto será importante, y conviene anticiparse y prestar atención a algunas novedades que, desde luego, van a cambiar rutinas en los ámbitos empresarial, administrativo y profesional.

En materia de privacidad y protección de datos, esta directiva va a suponer un importante reto para los que nos dedicamos a esta materia, así como, según es de esperar, un gran avance en el respeto real de las exigencias legales. Para los más apresurados, recomiendo especialmente la lectura de los considerandos (1), (3), (14), (36), (56), (74), (76), (82), (83), (84), (85), (91), (92), (93), (94) y (98). Son varios los aspectos sobre los que ya deberíamos estar reflexionando quienes profesionalmente nos dedicamos a este ámbito.

Ignoro si en el Ministerio de Justicia se está trabajando ya en la adaptación del Derecho español a esta directiva. Confiemos en que sí. El plazo empieza a apretar: 17 diciembre 2021. Mientras tanto, en el ámbito de las empresas, en particular las de más de 250 trabajadores (para las de 50 a 249 hay dos años más de margen), ya deberían estar preparándose protocolos y avisos legales, revisándose las cláusulas de confidencialidad en los contratos de trabajo, y diseñando los canales o procedimientos para la recepción, seguimiento y registro de las denuncias. El artículo 24 de la LOPDGDD 3/2018 ya nos da ciertas pautas de cómo ha de gestionarse el canal interno, aun cuando el mismo se limita a indicar la licitud de este tipo de canales, en vez de la obligatoriedad a la que vamos abocados.

Nos queda mucho trabajo por hacer.

Maite Sanz de Galdeano Arocena

Equipo Govertis (Colaboradora)

Dark Paternns como amenaza a la privacidad

Cuando navegamos por Internet, accedemos a diferentes webs y contenidos y disfrutamos de los servicios que los proveedores de Internet nos ofrecen, esperamos que esta experiencia sea lo más rápida y sencilla posible. Pero ¿no te has fijado que en ocasiones se convierte en un auténtico laberinto? De repente, un vídeo comienza a reproducirse automáticamente sin haber pulsado el botón de “play”, un gigante banner de cookies con un enorme botón de “aceptar todas” invade tu pantalla o debes suscribirte incluso para visualizar un artículo de 5 líneas: Estás ante ejemplos típicos de “dark patterns”.

¿Qué son los “dark patterns”?

Este tipo de prácticas tienen nombre en el mundo de la UX (User Experience o Experiencia de Usuario): Se denominan “dark patterns” y consisten en una serie de trucos usados en las páginas webs y aplicaciones para incitarte a hacer algo que no quieres, como comprar un producto o inscribirte en un servicio. En este vídeo se explica qué son los “patrones oscuros” de forma muy práctica. El término fue acuñado por Harry Brignull (diseñador UX) en 2010, quien entonces también los clasificó e inició un Hall of Shame con ejemplos llevados a cabo por todo tipo de empresas.

Más de una década después, estas prácticas se han convertido en endémicas a lo largo y ancho de Internet (Un estudio publicado en enero de 2020 confirmó que el uso de los “dark patterns” y el consentimiento implícito está muy extendido, sólo el 11,8% cumple los requisitos mínimos establecidos por el RGPD)1.

¿Por qué caemos en los “dark patterns”?

Los “Dark patterns” se nutren de la naturaleza humana, jugando con sesgos cognitivos de los que a menudo no somos conscientes. Estos métodos derivados de la psicología del comportamiento son brechas o debilidades que llevan a las personas a tomar elecciones irracionales. Los proveedores de servicios de la sociedad de la información tratan de explotar dichos sesgos cognitivos para influenciar y manipular las decisiones de los consumidores. Estos pueden incluir la elección de pequeñas recompensas a corto plazo en lugar de mayores beneficios a largo plazo o la tendencia a escoger el camino de menor resistencia2.

Si a un usuario se le pide que intercambie sus datos personales por un beneficio económico a corto plazo, como un descuento, lo hará. En este caso, el beneficio a corto plazo (el descuento) es tangible e inmediato, mientras que la potencial pérdida (la privacidad) lo es a largo plazo3.

La CNIL se encarga de enfatizarlo en su informe Shaping Choices In the Digital World y recalca que estamos tan influenciados y entrenados para compartir más y más que no somos consciente que en la mayoría de los casos estamos poniendo en peligro nuestros derechos y libertades4.

Ejemplos y técnicas utilizadas en los “dark patterns”

Y es que el diseño de las interfaces de usuario no es en absoluto casual. Cada elemento de una plataforma o sitio web, desde la ubicación de los botones, la elección de las fuentes y el color del texto ha sido cuidadosamente colocado y atiende a unas estudiadas razones. Las interfaces de usuario pueden ser empleadas para dirigir a los consumidores a priorizar ciertas opciones sobre otras, a ocultar u omitir información relevante o incluso engañar, confundir o frustrar a los usuarios. Los “dark patterns” siempre están diseñados para beneficiar al proveedor de servicio, coincida o no con los mejores intereses del consumidor6.

Uno de los casos más paradigmáticos, fue el de LinkedIn en 2015, que le costó una multa de 13 millones de dólares. Al registrarse, cualquier usuario compartía los correos electrónicos de sus contactos de una forma muy sutil y a su vez, estos correos recibían supuestas invitaciones de ese nuevo usuario para darse de alta en la plataforma.

Facebook ya los usaba en 2010. Si rechazabas el uso de su sistema de reconocimiento facial, aparecía el siguiente mensaje: “Si mantienes el reconocimiento facial desactivado, no seremos capaces de usar esta tecnología si un extraño usa tu foto para suplantarte”; además de que el botón para activarla era azul y brillante, y el de desactivarla de un gris apagado. ¿Quién dudaría hoy en día de que el principal interés de Facebook es ayudarte a que no suplanten tu identidad?

Pero no solo son herramientas usadas por las grandes tecnológicas. Un estudio publicado en octubre de 2019 determinó que entre los 5000 avisos de privacidad analizados pertenecientes a diversas compañías de Europa, el 54% usa “dark patterns” y el 95.8% no da elección de acuerdo con la prestación del consentimiento o únicamente confirma que los datos van a ser tratados7.

Lidia Bergua

Equipo Govertis

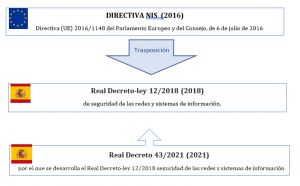

La Directiva NIS *1 (Security of Network and Information Systems) europea relativa a las medidas destinadas a garantizar un elevado nivel común de seguridad de las redes y sistemas de información en la Unión fue traspuesta al ordenamiento jurídico español con la entrada en vigor del RD-ley 12/2018 *2 de 7 de septiembre, de seguridad de las redes y sistemas de información.

Con la llegada del nuevo RD 43/2021 *3, de 26 de enero España se desarrolla reglamentariamente el RD-ley 12/2018 y llegan novedades para el cumplimiento de obligaciones de seguridad de los operadores de servicios esenciales y proveedores de servicios digitales en cuanto a:

En este artículo, abordamos las novedades que se desarrollan a través del Artículo 7 de dicho RD que afectan, en particular, a la figura Responsable de Seguridad de la Información al que, de ahora en adelante, nos referiremos como CISO.

¿Qué novedades afectan al CISO?

Uno de los objetivos de la Directiva NIS es asegurar la resiliencia de las organizaciones afectadas a nivel europeo frente a ciber incidentes. Para ello es importante disponer de Planes de Contingencia y Continuidad de Negocio actualizados, que les permitan restablecer los servicios y procesos críticos en el menor tiempo posible.

El cumplimiento de las obligaciones técnicas y organizativas en materia de seguridad podrá acreditarse ante la entidad supervisora, mediante la certificación en un esquema de seguridad que sea reconocido por el CSIRT de referencia (ej: el ENS o la ISO 27001).

La entidad competente respectiva supervisará tanto la Declaración de aplicabilidad inicial de medidas de seguridad, como las sucesivas revisiones.

La notificación de incidentes de seguridad deberá seguir la taxonomía definida en el Anexo del RD 43/2021, estableciendo el nivel de impacto y peligrosidad, así como la información requerida.

Según esta clasificación se definen unas ventanas temporales de reporte, para la notificación inicial, intermedia y final. A modo de ejemplo, la notificación inicial deberá ser Inmediata, en caso de incidentes con nivel de peligrosidad o impacto CRÍTICO, MUY ALTO o ALTO.

El listón se ha puesto alto en cuanto a requisitos y responsabilidades del CISO, por lo que resulta necesario potenciar su figura a nivel organizativo y dotarle de los recursos requeridos para lograrlo.

Conclusiones

En lo referente a la figura del CISO, el RD 43/2021 plantea a las organizaciones afectadas la obligatoriedad de designación del mismo, estableciendo una serie de requisitos y competencias que debe satisfacer para impulsar de forma efectiva las iniciativas de mejora en materia de ciberseguridad.

Para desarrollar de forma eficiente las funciones encomendadas (y no morir en el intento), este Real Decreto establece que el CISO podrá apoyarse en servicios de consultoría prestados por terceros.

Equipo Govertis

Javier Santiago

[1] VÉASE EUR-Lex – 32016L1148 – EN – EUR-Lex (europa.eu)

[2] VÉASE Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información. (boe.es)

La salida del Reino Unido de la Unión Europea tiene implicaciones en protección de datos personales ya que pasa a ser considerado un tercer Estado y los flujos de datos hacia al reino Unido pasan a estar regulados por el régimen previsto para las transferencias internacionales de datos del RGPD y la LOPDGDD.

El Reino Unido cuenta con tradición en la defensa de la protección de datos personales, cuanta con autoridad de control en protección de datos y legislación en la materia. Es por ello que, desde el primer momento todas las partes apostaron por una Declaración de nivel adecuado de protección para legalizar los flujos de datos personales de la Unión Europea hacia el Reino Unido.

A continuación, indicaremos los pasos que se han ido tomando para lograr en un tiempo razonable este reconocimiento.

El 31 de enero de 2020 tuvo lugar la salida del Reino Unido de la Unión Europea y comenzó a aplicarse el Acuerdo de Retirada, que estuvo en vigor hasta el 31 de diciembre de 2020.

El Reino Unido ha dejado de ser miembro de la Unión Europea, pero según el Acuerdo de Retirada debe seguir aplicando el derecho de la Unión a todos los datos de interesados fuera del Reino Unido que se hayan tratado con anterioridad al fin del periodo transitorio. Ello implica que, a efectos de exportación de datos, la situación del Reino Unido sigue siendo equiparable a la de un Estado miembro.

Las empresas que estén transfiriendo datos al Reino Unido pueden seguir haciéndolo del mismo modo que lo hacían hasta ahora y es posible iniciar nuevas transferencias con los mismos criterios aplicados hasta la fecha mientras esté en vigor el Acuerdo de Retirada.

Las futuras relaciones entre la Unión Europea y el Reino Unido, también en materia de protección de datos, deberán establecerse en los acuerdos que comenzaron a negociarse a partir de la entrada en vigor del Acuerdo de Retirada.

El propio Acuerdo de Retirada se refiere expresamente a que «la Comisión Europea iniciará lo antes posible, tras la retirada del Reino Unido, las evaluaciones respecto de dicho país.

La autoridad de supervisión del Reino Unido ha seguido actuando como una autoridad europea más a todos los efectos en relación con los instrumentos de garantía para las transferencias internacionales de datos que el RGPD, así ha podido seguir actuando como autoridad principal a la que un grupo de empresas dirijan una solicitud de autorización de normas corporativas vinculantes (BCR, por sus siglas en inglés).

La única diferencia es que la autoridad de supervisión del Reino Unido no ha podido participar como miembro con derecho a voto en las reuniones del Comité Europeo de Protección de Datos donde se validan las decisiones que sobre estos instrumentos prevean adoptar las autoridades de supervisión de los Estados Miembro.

El conocido como acuerdo de Nochebuena de diciembre de 2020, ha establecido una prórroga de ese periodo transitorio de 4 meses prorrogable hasta 6 meses SIEMPRE Y CUANDO EL REINO UNIDO NO REALICE CAMBIOS SUSTANCIALES EN SU NORMATIVA!!!!!!!

Con ello se pretende dar tiempo a la Comisión Europea para realizar los trámites necesarios que concluyan en una Resolución de Nivel adecuado de protección. Y es de suponer que en el corto plazo se vea la luz al final del túnel, puesto que el pasado 19 de febrero la Comisión Europea ha publicado dos borradores para declarar el nivel adecuado de protección del Reino Unido, uno bajo el RGPD y otro para la Directiva 2016/680.

Y en estos momentos es en la coyuntura en la que nos encontramos. Deberemos estar atentos al desarrollo de los acontecimientos.

Francisco Ramón González-Calero Manzanares

Lead Advisor Internacional asuntos legales

Dentro del Marco legal europeo contamos con la conocida como la Directiva NIS 1 , cuyo objetivo es dar respuesta efectiva a los incidentes de seguridad y sistemas de la información.

Al tratarse de una Directiva su aplicación es armonizada, no homogénea o lo que es lo mismo, no tiene por qué haber una aplicación totalmente horizontal en todos los países de Europa, ¿Por qué?

Porque las Directivas europeas, son un tipo de norma que establecen marcos comunes en toda la UE de mínimos, en este caso se ha garantizado unas exigencias mínimas en materia de seguridad. Todas las Directivas, deben transponerse en cada país para que sean aplicables (aunque si no se llegara a trasponer es posible su aplicación directa hasta que se haga).

¿Qué significa trasponer una norma? Que cada país aprobará una norma interna de acuerdo con su sistema legislativo, recogiendo al menos lo que establece la directiva (contenido mínimo).

Hay que tener en cuenta que las Directivas son instrumentos legales más flexibles y quizás permiten llegar a acuerdos entre los estados miembros con más facilidad o rapidez, pero hace posible encontrar diferencias entre los distintos países siempre como mejora o generando un marco de seguridad más exigente.

Por diferenciarlo, la otra posibilidad hubiera sido regular el contenido de la Directiva a través de un Reglamentos europeos, que son de eficacia directa y su aplicación no requiere de ninguna trasposición. En estos casos, en consenso europeo debe ser mayor, puesto que todos los países aplicarían la misma norma y que hay ponerse todos de

Entonces, ¿En España ya tenemos una norma que ha traspuesto la Directiva NIS?

SI, efectivamente, la Directiva NIS se ha transpuesto al ordenamiento jurídico mediante el Real Decreto-ley 12/2018 de seguridad de las redes y sistemas de información.

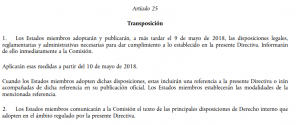

El art. 25 de la Directiva NIS establecía el plazo máximo del 9 de mayo de 2018

y nuestra ley es septiembre de 2018, por lo que nos pasamos el plazo para su trasposición (made in Spain).

¿Qué dice está norma?

El Real Decreto-ley 12/2018 2 de seguridad de las redes y sistemas de información regula la seguridad de las redes y sistemas de información utilizados para la provisión de los servicios esenciales y los servicios digitales. Su contenido recoge lo dispuesto en la Directiva, por su puesto, ya que hemos dicho que es una trasposición de la Directiva.

Esta norma, desde una perspectiva integral, establece mecanismos que permiten mejorar la protección frente a las amenazas que afectan a las redes y sistemas de información, y fija un marco institucional de cooperación que facilita la coordinación de las actuaciones realizadas en esta materia tanto a nivel nacional como con los países de nuestro entorno, en particular, dentro de la Unión Europea.

Esta coordinación a nivel nacional y europeo es posible al provenir de una Directiva, que como indicábamos que obliga a generar un marco legal de mínimos en toda Europa.

Y ¿esto es todo?

No, también tenemos un nuevo RD Real Decreto 43/2021 *3 ,de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información.

Pero entonces, ¿Por qué hay dos normas?

Porque el Real Decreto 43/2021, de 26 de enero, es una norma que desarrolla reglamentariamente el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información. Por lo tanto, es un reglamento que desarrolla la norma que ha traspuesto la directiva, regulando la misma materia, pero con contenido distinto.

En España, el Gobierno quedó habilitado para desarrollar reglamentariamente el RDL-12/2018 por la disposición final tercera, en lo relativo al marco estratégico e institucional de seguridad de las redes y sistemas de información, respecto del cumplimiento de las obligaciones de seguridad de los operadores de servicios esenciales y de los proveedores de servicios digitales y a la gestión de incidentes de seguridad.

En los reglamentos normalmente se aterriza más el contenido de las obligaciones con aspectos más prácticos establecidas en la ley que desarrollan.

¿Qué nos aporta esta nueva norma?

Este decreto, concreta los aspectos definidos por la Ley 12/2018 sobre las medidas necesarias para el cumplimiento de las obligaciones de seguridad por parte de los operadores de servicios esenciales entre los que se incluyen las infraestructuras críticas. Establece entre otros puntos, la obligatoriedad de designar un Responsable de Seguridad de la Información para los servicios esenciales, implantar la gestión de los riesgos para las redes y los sistemas de información de los servicios esenciales, aprobar la política de seguridad de las redes y los sistemas de los servicios esenciales y la adopción de las medidas a aplicar identificándolas en la declaración de aplicabilidad que debe ser suscrita por el RSI.

El Real Decreto desarrolla también la obligación de notificación por parte de los operadores de servicios esenciales de los incidentes que puedan tener efectos perturbadores significativos en dichos servicios, así como de los incidentes que puedan afectar a las redes y sistemas de información empleados para la prestación de los servicios esenciales aun cuando no hayan tenido un efecto adverso real sobre aquéllos, por referencia a los niveles de impacto y peligrosidad, según sea el caso, previstos en la Instrucción Nacional de Notificación y de Gestión de Incidentes. Por este motivo, durante el 2020 se publicó la actualización de la Guía Nacional de Notificación y Gestión de Ciberincidentes que realiza una revisión y mejora de la clasificación/taxonomía de los ciberincidentes, impactos y umbrales de notificación y las métricas e indicadores de referencia. Por otro lado, el Centro de Respuesta a Incidentes de Seguridad del Instituto Nacional de Ciberseguridad (INCIBE-CERT) ha publicado como un anexo el procedimiento de gestión de ciberincidentes para el sector privado y la ciudadanía que ofrece directrices y mecanismos, referencias y canales para la notificación de ciberincidentes al INCIBE-CERT.

Resumen de normas:

La nueva estrategia de ciberseguridad de la UE, ¿Va a cambiar en algo?

El 16 de diciembre de 2020 la Comisión Europea y el Alto Representante de la Unión para Asuntos Exteriores y Política de Seguridad presentaron la nueva estrategia de ciberseguridad de la UE *4. Asimismo, la Comisión presentó propuestas para abordar la resiliencia física y cibernética de las entidades y redes críticas: una Directiva sobre medidas para un alto nivel común de ciberseguridad en toda la Unión (Directiva NIS revisada o NIS 2), y una nueva Directiva sobre resiliencia de infraestructuras críticas. Cubren una amplia gama de sectores y tienen como objetivo abordar los riesgos actuales y futuros en línea y fuera de línea, desde ciberataques hasta delitos o desastres naturales, de una manera coherente y complementaria.

Contiene propuestas concretas para iniciativas normativas, de inversión y políticas, en tres áreas de acción de la UE:

• Resiliencia, soberanía tecnológica y liderazgo: Infraestructuras resilientes y servicios críticos, Asegurar la próxima generación de redes móviles de banda ancha, Internet de cosas seguras, …

• Desarrollar la capacidad operativa para prevenir, disuadir y responder: Unidad Cibernética Conjunta, Afrontar la ciberdelincuencia, Caja de herramientas de ciber diplomacia de la UE, …

• Promover un ciberespacio global y abierto mediante una mayor cooperación: Liderazgo de la UE en materia de estándares, normas y marcos en el ciberespacio, Cooperación con los asociados y la comunidad, Fortalecimiento de las capacidades globales para aumentar la resiliencia global.

En este contexto, la Comisión Europea ha presentado una propuesta de directiva sobre la resiliencia de las infraestructuras críticas *5 que desarrollan servicios en sectores estratégicos. Con esta propuesta, la Comisión tiene la intención de crear un marco de gestión de todos los riesgos para apoyar a los Estados miembros a garantizar que las entidades críticas puedan prevenir, resistir y recuperarse de incidentes relevantes, independientemente de si son causados por causas naturales, accidentes, terrorismo, amenazas internas o emergencias de salud pública como la que el mundo enfrenta hoy en día.

En este contexto, la Comisión Europea ha presentado una propuesta de directiva sobre la resiliencia de las infraestructuras críticas *5 que desarrollan servicios en sectores estratégicos. Con esta propuesta, la Comisión tiene la intención de crear un marco de gestión de todos los riesgos para apoyar a los Estados miembros a garantizar que las entidades críticas puedan prevenir, resistir y recuperarse de incidentes relevantes, independientemente de si son causados por causas naturales, accidentes, terrorismo, amenazas internas o emergencias de salud pública como la que el mundo enfrenta hoy en día.

Entre las disposiciones destacables, se exigiría a las infraestructuras críticas que lleven a cabo sus propias evaluaciones de riesgos, adopten las medidas técnicas y organizativas adecuadas para aumentar la resiliencia y reporten incidentes a las autoridades nacionales. La Comisión también ha adoptado una propuesta para la revisión de la Directiva sobre las redes y los sistemas de información (NIS2)*6 , cuyo objetivo es garantizar una solidez cibernética en Europa. Con el fin de garantizar la alineación entre los dos instrumentos, todas las entidades críticas identificadas en virtud de la Directiva sobre resiliencia de las entidades críticas estarían sujetas a las obligaciones de ciber resiliencia en virtud de NIS2.

Es curioso, como podemos comprobar, que tenemos que poner en práctica un RD recién salido del horno (enero 2021) en el mes de enero que afecta a una Directiva del 2016, pero Europa, obvio, en 2021 ya se está planteando dar un Giro legislativo. Habrá que estar atentos a los próximos acontecimientos e intentar adaptarnos antes posible la próxima vez.

Equipo Govertis

Javier Cao y Sandra Ausell

1 VÉASE EUR-Lex – 32016L1148 – EN – EUR-Lex (europa.eu)

Con motivo del cambio de perspectiva al que nos estamos enfrentado, en un mundo globalizado, es necesario adaptar nuestra metodología de trabajo a un sistema digital. Asimismo, a la hora de realizar actividades en centro educativos como la impartición de clases online es importante establecer pautas o recomendaciones que nos faciliten el cumplimiento de los artículos 24 y 32 del Reglamento Europeo de Protección de Datos (RGPD).

Entre las medidas de seguridad que podrá adoptar el centro al convocar las reuniones es la verificación del listado de participantes a la formación. Por lo que, al inicio de la reunión, el organizador, o quien se acuerde con el centro educativo, se conectará a la actividad y procederá a la admisión de los asistentes de la sala de espera de la plataforma online y admitirá a aquellos previamente identificados en el listado del centro educativo.

Además, para evitar el reenvío de una convocatoria por los asistentes, la plataforma online podrá avisar al organizador de la reunión que el usuario ha reenviado la convocatoria, así como configurar la convocatoria para que no se pueda conectar a la misma usuarios “anónimos”.

En cuanto al cumplimiento de las obligaciones del deber de informar, se podrá articular una cláusula informativa en el correo electrónico de la convocatoria e incluir pautas o recomendaciones para los asistentes en relación con el desarrollo de las actividades formativas. Es importante resaltar que el centro educativo deberá informar de la actividad educativa y obtener la autorización de los alumnos y/o padres, madres y tutores para el uso de la imagen y voz de los asistentes a las clases. (arts. 13 y 14 RGPD y art. 11 Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales LOPDGDD) y Ley Orgánica 1/1982, de 5 de mayo, de Protección Civil del Derecho al Honor, a la Intimidad Personal y Familiar y a la Propia Imagen.

Entre las pautas y recomendaciones a incluir en la convocatoria de la sesión para impartir actividades formativas se encuentran:

Por último, en el supuesto que el centro escolar realice videograbación de la actividad educativa, tendrá en cuenta la proporcionalidad y la finalidad en el tratamiento, ya sea para identificar del alumno al inicio de la actividad educativa, ya sea para su uso posterior en la plataforma virtual del centro o para el uso de la evaluación por los profesores. El centro tendrá en cuenta seguir las Orientaciones de la AEPD sobre publicación de los documentos de identificación personal (disposición adicional 7ª LOPDGDD) en caso de publicación de los datos identificativos. Además, será importante determinar por el centro el plazo de conservación de las imágenes atendiendo al principio de minimización y proporcionalidad en protección de datos (art. 5 RGPD).

Después de la realización de la actividad educativa a través de la plataforma, el centro escolar tendrá en cuenta la eliminación de la convocatoria para que los usuarios no puedan acceder posteriormente a la sesión terminada. Por lo que el organizador de la formación cerrará la sesión de la plataforma educativa elegida.

En conclusión, con todas estas recomendaciones los centros educativos podrán realizar actividades formativas online garantizando en mayor medida el cumplimiento en la seguridad de la información y la protección de datos.

José A. Rueda

Equipo Govertis

La Directiva 95/46 ya contemplaba la excepción doméstica en su art 3.2 y establecía que “Las disposiciones de la presente Directiva no se aplicarán al tratamiento de datos personales efectuado por una persona física en el ejercicio de actividades exclusivamente personales o domésticas”. En su Considerando 12 concretaba “que debe excluirse el tratamiento de datos efectuado por una persona física en el ejercicio de actividades exclusivamente personales o domésticas, como la correspondencia y la llevanza de un repertorio de direcciones”.

El RGPD en su artículo 2.2 c) establece de modo idéntico que “El presente Reglamento no se aplica al tratamiento de datos personales c) efectuado por una persona física en el ejercicio de actividades exclusivamente personales o domésticas”.

Por su parte el Considerando 18 concreta que “no se aplica al tratamiento de datos de carácter personal por una persona física en el curso de una actividad exclusivamente personal o doméstica y, por tanto, sin conexión alguna con una actividad profesional o comercial. Entre las actividades personales o domésticas cabe incluir la correspondencia y la llevanza de un repertorio de direcciones, o la actividad en las redes sociales y la actividad en línea realizada en el contexto de las citadas actividades. No obstante, el presente Reglamento se aplica a los responsables o encargados del tratamiento que proporcionen los medios para tratar datos personales relacionados con tales actividades personales o domésticas”.

Por tanto, el RGPD, aun sin variar la literalidad en su articulado, nos aporta varias concreciones a través del Considerando 18 con respecto a la regulación establecida por la Directiva 95/46:

Con anterioridad a la aprobación del RGPD, el TJUE en la conocida Sentencia Lindqvist (C-101/01) ya afirmó en 2003 que la conducta consistente en publicar en una página web datos relativos a terceras personas, constituía un “tratamiento” a nivel de protección de datos, no quedando comprendido en ninguna de las excepciones del artículo 3.2 de la Directiva 95/46. Además afirmó que “la excepción debe interpretarse en el sentido de que contempla únicamente las actividades que se inscriben en el marco de la vida privada o familiar de los particulares; evidentemente, no es éste el caso de un tratamiento de datos personales consistente en la difusión de dichos datos por Internet de modo que resulten accesibles a un grupo indeterminado de personas”.

La AEPD se pronunciaba en su Informe 0615/2008 “En definitiva, para que nos hallemos ante la exclusión prevista en el artículo 2 LOPD, lo relevante es que se trate de una actividad propia de una relación personal o familiar, equiparable a la que podría realizarse sin la utilización de Internet, por lo que no lo serán aquellos supuestos en que la publicación se efectúe en una página de libre acceso para cualquier persona o cuando el alto número de personas invitadas a contactar con dicha página resulte indicativo de que dicha actividad se extiende más allá de lo que es propio de dicho ámbito”.

En dicho informe la AEPD cita la Sentencia de la Audiencia Nacional de 15 de junio de 2006 la cual afirma en su Fundamento de Derecho Tercero que:

En cuanto al uso de Redes sociales, el GT29 establecía en el Dictamen 5/2009 sobre las redes sociales en línea que “el tratamiento de datos personales por los usuarios corresponde en la mayoría de los casos a la exención doméstica, pero existen casos en que las actividades de un usuario no se benefician de esta exención”. Así por ejemplo, el GT29 entiende que se trasciende una actividad puramente personal o doméstica cuando:

El TJUE posteriormente (Caso RYNES C-212/13) ha establecido que la excepción debe ser interpretada en sentido estricto. “Tal interpretación estricta se fundamenta también en el propio texto de la disposición que acaba de citarse, según el cual la Directiva 95/46 no se limita a prever que sus disposiciones no se aplicarán al tratamiento de datos personales en el ejercicio de actividades personales o domésticas, sino que exige que se trate del ejercicio de actividades «exclusivamente» personales o domésticas”. Asimismo, recoge la conclusión del Abogado General de que “la excepción (…) únicamente se aplica al tratamiento de datos personales cuando éste se efectúa en la esfera exclusivamente personal o doméstica de quien procede al tratamiento de datos”.

Durante los años previos a la aprobación del RGPD, se discutieron varias opciones para reformar la redacción de la excepción doméstica. El SEPD sugirió en 2012 “insertar un criterio para diferenciar las actividades públicas y domésticas, basadas en el número indefinido de personas que pueden acceder a la información” (si bien puntualiza que “este criterio debe entenderse como una indicación”) y por tanto, siguiendo el criterio establecido en el caso Lindqvist. Por su parte, la Comisión Europea sugirió introducir el requisito del “interés lucrativo” (gainful interest), para diferenciar las actividades de tratamiento personales de las comerciales. Estas cuestiones fueron debatidas en la Comisión de Libertades Civiles, Justicia y Asuntos de Interior (LIBE) del Parlamento Europeo, que finalmente no adopta introducir el requisito del interés lucrativo y respecto al criterio del acceso por un número indefinido de personas, sugiere una redacción alternativa, “cuando pueda esperarse razonablemente que sólo tendrá acceso un número limitado de personas”.

El GT29 se pronunció posteriormente en 2013 en el Anexo 2 Proposals for Amendments regarding exemption for personal or household activities. El GT29 tampoco era partidario de incluir el requisito del “interés lucrativo” ya que entendía que actividades realizadas por particulares por el hecho de reportar un rendimiento económico, quedarían incluidas (ej ventas privadas en línea), y viceversa, actividades que trascienden el ámbito personal o doméstico pero no suponen una ganancia económica, podrían quedar incluídas en el ámbito de aplicación de la excepción y por tanto, fuera del ámbito de aplicación de la normativa de protección de datos. Por otro lado, consciente de los cambios que internet y las TIC han supuesto, posibilitando la compartición instantánea de datos personales por parte de cualquier persona, el GT29 propone una serie de criterios para ser incluidos en el Considerando del RGPD, que pueden ser utilizados para clarificar cuándo un concreto tratamiento de datos se realiza en el contexto de fines personales o domésticos. Puntualiza que dichos criterios no son determinantes per se pero una combinación de los mismos podría servir para determinar si un tratamiento queda incluido en el ámbito de la excepción o no. Dichos criterios (traducción no oficial) son:

Finalmente, la redacción definitiva adoptada por el RGPD sigue una línea continuista con la establecida por la Directiva 95/46 y no introduce grandes modificaciones ni criterios que pudieran servir de aclaración a los operadores jurídicos en relación a la aplicación de la excepción.

Ya aprobado el RGPD, el 30 de Noviembre de 2018, se realizó una petición al Parlamento Europeo solicitando concretar el alcance del artículo 2.2 c) del RGPD, a lo que la Comisión encargada contestó que:

El peticionario solicitaba la inclusión en el artículo 2.2 de las palabras «privado» y «no comercial», a lo que la Comisión encargada le contesta que “la adición de las palabras propuestas, coordinadas con la conjunción disyuntiva «o», podría entenderse incluso como una vía de extender la excepción a actividades «privadas» y «no comerciales» que rebasan las actividades meramente personales o domésticas y en cuyo marco puede ocurrir, por consiguiente, que se efectúa un tratamiento de datos personales de personas no pertenecientes al respectivo hogar. Tal extensión de la exceptuación de la aplicación de las disposiciones del RGPD podría poner en entredicho la protección de las personas en lo relativo al tratamiento de sus datos personales”.

Esto significa que el límite ha de provenir precisamente del hecho de no rebasar el ámbito de las actividades personales o domésticas y no del carácter del sujeto que realiza el tratamiento de datos. Si se hubiera querido excluir del ámbito de aplicación a las actividades realizadas por personas físicas, es decir, las actividades personales en general y sin distinguir el marco o dimensión en que se realizan, se les habría excluido directamente del ámbito subjetivo de aplicación.

El Consejo de Europa publicó en 2018 el Handbook on European Data Protection elaborado junto con la Agencia de los Derechos Fundamentales de la UE (FRA), el Supervisor Europeo de Protección de Datos y el Tribunal Europeo de Derechos Humanos. Se afirma que “El acceso de los ciudadanos a internet y la posibilidad de utilizar plataformas de comercio electrónico, redes sociales y blogs para compartir información personal acerca de sí mismos y de otras personas hace que sea cada vez más difícil distinguir el tratamiento de datos para actividades personales del tratamiento de datos para actividades no personales. La consideración de las actividades como puramente personales o domésticas depende de las circunstancias”. “(…) es crucial que los usuarios sean conscientes de que subir información de otras personas sin obtener su consentimiento puede violar los derechos a la privacidad y la protección de datos de esas personas”.

Los casos del TJUE, Lindqvist y Rynes, son citados por el Comité Europeo de Protección de Datos en sus Guidelines 3/2019 on processing of personal data through video devices, al hablar de la exención doméstica en el ámbito de la video vigilancia.

También son citadas dichas sentencias del TJUE por nuestro Tribunal Supremo en Sentencia Núm 815/2020 de 18/06/2020, que tiene en cuenta la interpretación estricta de la excepción. El TS afirma que “son dos los requisitos legales para que entre en juego la cláusula de exclusión, que el tratamiento de datos lo haga un particular y que lo haga en el marco de una actividad exclusivamente particular o doméstica”.

Siguiendo el criterio fijado en la Sentencia Lindqvist, la Guía de Videovigilancia de la AEPD en relación a las cámaras on board, establece que las grabaciones para una finalidad “doméstica” estarían exceptuadas de la aplicación de la normativa de protección de datos. Por ejemplo, el uso de estas cámaras en los cascos de un ciclista o motorista, que fuesen tomando imágenes paisajísticas. “No obstante, su uso posterior, como por ejemplo, la publicación de las grabaciones en internet quedaría sometido a la normativa de protección de datos”. También afirma la AEPD que “sobre la aplicación de esta excepción doméstica, no podrán entenderse exceptuados aquellos supuestos en los que la información tratada sea puesta en conocimiento de un número indeterminado o indefinido de personas”. Asimismo, “tampoco se aplica la excepción en aquellos casos en los que el tratamiento de estos datos pueda lesionar los derechos e intereses de las personas. A tal efecto, debe tenerse en cuenta que la utilización de las tecnologías de la información y las comunicaciones puede dar lugar a que un tratamiento de los datos inicialmente vinculado con la vida privada de quien lo realiza pueda implicar un acceso a información de un tercero que éste no desea que sea del dominio público”.

¿Quiere decir todo lo anterior que los datos obtenidos con motivo de actividades personales o domésticas, al quedar fuera del ámbito objetivo de aplicación de la norma, ya no pueden quedar protegidos por la misma?

La Audiencia Nacional en Sentencia (Núm de Recurso 481/2012) de fecha 26/09/2013 da respuesta a esta cuestión afirmando que sí son objeto de protección por parte de la normativa de protección de datos, pero de forma diferente, pues en relación a los datos personales (lista de contactos) que puede contener un teléfono móvil, el hecho de quedar incluidos dentro de la excepción doméstica no significa que los datos queden exentos de protección en el sentido de que el acceso al terminal sea libre por no quedar sujeto al régimen protector de la Ley.

Es un hecho que el desarrollo de la sociedad y la forma en que las personas interactuamos con las tecnologías han multiplicado de forma exponencial las situaciones que pueden suponer precisamente rebasar ese ámbito personal o doméstico, razón por la cual hemos podido conocer resoluciones sancionadoras de la AEPD en las que considera responsable del tratamiento a una persona física por exceder el tratamiento de datos realizado de una actividad personal o doméstica (PS/00334/2019 sanción de 10.000 eur). No obstante, sancionar a particulares no es una novedad, pues en el ámbito de videovigilancia ya habíamos conocido sanciones a particulares por captar imágenes de la vía pública y por tanto, trascender ese ámbito personal o doméstico, tal y como se estableció en el Caso RYNES por el TJUE (R/02869/2013 sanción de 2.000 eur, PS/00055/2012 diversas sanciones 2000 €, 900 € y 1000€).

El RGPD no ha introducido novedades en la materia, a pesar de las propuestas de modificación discutidas en durante su tramitación, sino únicamente puntualizaciones y actualizaciones a través del Considerando 18 que refuerzan lo establecido en su articulado y son coherentes con la interpretación que los Tribunales y el GT29 han venido realizando hasta la fecha, si bien es cierto tampoco incluyó los criterios sugeridos por el GT29 para clarificar su aplicación por parte de las autoridades de control y Tribunales.

En ocasiones, no resulta sencillo discernir cuándo estamos ante actividades privadas que sean exclusivamente personales o constituyan una actividad meramente doméstica, pero debemos tener en cuenta que ese ámbito personal o doméstico, puede ser rebasado. Es por ello que el ámbito objetivo de la excepción doméstica debe analizarse caso por caso en función de las concretas circunstancias, teniendo en cuenta que no será suficiente que el tratamiento de datos lo realice un particular, sino que, además, deberá circunscribirse en el marco de una actividad exclusivamente particular o doméstica y todo ello interpretado en sentido estricto tal y como ha establecido la Jurisprudencia del TJUE.

María Loza Corera

Lead Advisor en Govertis

@Mlozac