915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

El objeto de este artículo es informar de los aspectos esenciales y la conveniencia de elaborar e implantar un Plan de Prevención de Delitos (PPD) (COMPLIANCE). Aplica al sector privado y a sociedades mercantiles públicas

La nueva legislación, el criterio de la Fiscalía General del Estado y las recientes sentencias del Tribunal Supremo que ya empiezan a condenar empresas por los delitos cometidos en su seno, hacen necesarios este tipo de Planes de Prevención de Delitos.

Por muy pequeña que sea, nuestra empresa no se halla exenta de responsabilidad penal, de modo que deberemos organizarnos para implementar una gestión basada en comportamientos saludables, con el objetivo de cumplir las normas y gestionar el riesgo de forma más segura, pero también más rentable.

El compliance penal redunda en un Plan de Prevención de Delitos que nace para garantizar el respeto a la normativa y la alineación de las organizaciones con la cultura del cumplimiento, y es además un requisito indispensable para acogerse a la exención de responsabilidad que prevé el código penal en caso de comisión de un delito en el seno de entidad.

El Código Penal establece penas muy importantes para las empresas que sean condenadas por algún delito cometido por sus administradores, directivos o empleados y, para poder estar exentas de responsabilidad penal, las empresas deben implantar un Plan de Prevención de Delitos.

Las penas a las que se enfrenta la empresa son: multas, que pueden llegar hasta los 9 millones de euros; inhabilitación para recibir subvenciones o contratar con el sector público; prohibición temporal para realizar actividades y otras penas que pueden llegar hasta el cierre de actividades, es decir, la muerte legal de la empresa.

Los delitos que se pueden cometer por parte de los empleados, directivos o administradores y que tienen responsabilidad penal en su empresa son muy variados, entre otros, los siguientes:

El más importante; evitar la imputación de la empresa en el caso de que se cometa un delito en su seno por un comportamiento inadecuado de sus directivos o empleados. Pero también produce ventajas importantes:

La empresa:

i. Identificará las actividades en cuyo ámbito puedan ser cometidos los delitos que deban ser prevenidos.

Se trata de determinar, en cada empresa, cuáles son los riesgos delictivos más frecuentes, no sólo determinar qué delitos sean los más usuales en la rama de actividad a que se dedica la empresa, sino también las actividades donde se cometen o pueden cometerse los delitos a prevenir.

Ha de considerarse como un indicador positivo el análisis de los bloques normativos que impactan en la actividad de la organización y los riesgos eventuales que de los mismos puedan derivarse, fijando una probabilidad del riesgo en cada uno de los bloques normativos y de actividades. La participación de expertos independientes, ajenos a la organización es, qué duda cabe, un aspecto positivo a valorar en el Programa de prevención

ii. Establecerán los protocolos que concreten el proceso de formación de la voluntad de la persona jurídica y la adopción de acuerdos.

El Programa de cumplimiento y prevención debe prever esos procesos de formación de la voluntad de la persona jurídica que afecten a las actividades de la empresa potencialmente peligrosas o de riesgo, señalando qué personas (con el perfil adecuado) deben intervenir, a quien debe reportarse la información sobre los riesgos y, en todo caso, debe asegurarse que la decisión adoptada tiene el mínimo riesgo posible en la comisión de los delitos que pretenden prevenirse.

iii. Dispondrán de modelos de gestión de los recursos financieros adecuados para impedir la comisión de los delitos que deben ser prevenidos.

Está claro que un Programa de prevención de los delitos necesita disponer de recursos financieros suficientes para poder atender a las necesidades del plan.

iv. Impondrán la obligación de informar de posibles riesgos e incumplimientos al órgano encargado de vigilar y velar por el buen funcionamiento del modelo de prevención.

Dicha obligación engarza directamente con el reporte de cumplimiento. Los cometidos de reporte no sólo se entienden como una función del órgano encargado del cumplimiento hacia el órgano de administración, sino también como una actividad hacia la función de cumplimiento, es decir, desde los empleados hacía el encargado de cumplimiento. Esto se traduce en un canal de denuncias

v.- Establecerán un sistema disciplinario que sancione adecuadamente el incumplimiento de las medidas que establezca el modelo.

Sin el establecimiento de un sistema disciplinario que corrija los incumplimientos del programa de compliance perdería todo su sentido la propia función de compliance. Como establece la Fiscalía General del Estado, la obligación de establecer un sistema disciplinario adecuado que sancione el incumplimiento de las medidas adoptadas en el modelo presupone la existencia de un código de conducta en el que se establezcan claramente las obligaciones de los directivos y los empleados. Y lleva consigo, como correlato de la obligación, el deber de garantizar la confidencialidad en las denuncias, para lo cual son esenciales los canales de denuncia protectores para con el denunciante (Circ FGE 1/2016).

En este sentido, las acciones correctoras de los fallos detectados son esenciales y entre las medidas correctoras destacan las medidas disciplinarias oportunas en el ámbito laboral y contractual. No es admisible, por inconcebible, que un incumplimiento significativo que ponga o pueda poner en riesgo a la compañía quede impune.

Una política de tolerancia cero por parte de la organización demuestra el grado de implicación y el compromiso de la empresa con el compliance. El establecimiento de una guía disciplinaria básica, dirigida a los empleados, puede ser útil para prevenir el delito habida cuenta de que los empleados de la organización conocerán las consecuencias de la vulneración del corporate compliance.

El sistema disciplinario que sancione el incumplimiento de las normas contenidas en el programa de prevención debe contar con una protección del “delator”. Quiere decirse con ello que, si el empleado está obligado a denunciar las conductas irregulares de la empresa, debe protegerse al empleado que cumple su obligación, siendo así que una de las formas más interesantes en la protección del delator (empleado cumplidor-denunciante) será, sin duda, la confidencialidad de la denuncia. En definitiva, establecer canales de denuncia que garanticen la confidencialidad de las mismas es una de las piezas claves del sistema de compliance de una compañía, siendo aconsejable la externalización de los sistemas o canales de denuncia, lo que incidirá positivamente en la garantía de anonimato en el denunciante.

vi.- Realizarán una modificación periódica del modelo.

Como es lógico se trata de detectar los fallos y corregirlos, de adaptarse a las circunstancias de cada momento. Es lo que se conoce con el término «monitoreo», que exige una revisión periódica para valorar la eficacia del plan; adaptarse a las novedades que se vayan produciendo dentro de la organización (por ejemplo, la presencia en nuevos mercados) y fuera de ella (fundamentalmente cambios de normativa); y salir al paso de los fallos que se hayan producido, lo que requiere una adaptación a los mismos del Programa.

En definitiva y a modo de conclusión, podemos decir que «el sello distintivo de un programa eficaz es que la organización ejerza la diligencia debida para tratar de prevenir y detectar la conducta criminal de sus empleados y otros agentes», de suerte tal que, para poder hablar de un programa eficaz, es preciso acreditar una cultura de cumplimiento dentro de la persona jurídica, dentro de la organización. Ahora bien, la existencia de la comisión de un delito pese a la implementación del Programa de cumplimiento no convierte al programa en ineficaz; la eficacia ha de ser medida por la razonabilidad del mismo en relación con las actividades de riesgo de la organización, en definitiva, el programa ha de ser eficaz para prevenir el delito, no siendo preciso que sea infalible.

Todo ello se complementa con la ISO 19601 que aglutina dichas obligaciones del Código Penal y establece un modelo de gestión que complementa las ya mencionadas exigencias legales.

Elías Vallejo

Equipo Govertis

El presente artículo pretende promover una reflexión sobre una de las cuestiones que surgen en la práctica con las Administraciones locales, y para ello recordar antes un par de conceptos.

El Padrón municipal es el registro administrativo donde constan los vecinos de un municipio. Sus datos constituyen prueba de la residencia en el municipio y del domicilio habitual. Las certificaciones que de dichos datos se expidan tienen carácter de documento público y fehaciente para todos los efectos administrativos. El padrón municipal, por una parte, está sujeto al ejercicio, por parte de los vecinos, de los derechos que otorga la legislación en protección de datos y, por otra parte, como información pública (en tanto obra en poder de la Administración) entra en el ámbito objetivo de la legislación de transparencia.

Como es sabido, al darnos de alta en el Padrón municipal, nuestros datos pasar a ser accesibles por el resto de las personas inscritas en la misma vivienda (mediante el certificado o volante colectivo). Si bien, puede darse el caso de que el propietario del inmueble no esté empadronado en el mismo. Entonces, ¿podría acceder a los datos de las personas empadronadas en su propiedad?

Durante la época en la que regía la LOPD, se ha establecido una suerte de consenso –lamentablemente indiscutido– sobre que la condición de propietario, sin que concurra la circunstancia de estar empadronado en la vivienda, no otorga ningún derecho a consultar quién está empadronado en la finca de la que es titular.

Uno de los comentarios más difundidos al respecto corresponde a la edición El Consultor de los Ayuntamientos (núm. 4, Editorial La Ley, 14 de marzo de 2013) y reza así: “está claro que deben denegar la petición del propietario del inmueble, pues la información solicitada de los datos del padrón afecta a la intimidad de las personas que viven en el inmueble”.

Esta postura surgió de traer a colación el que “el domicilio [¿el domicilio?] es una de las facetas más singularmente reservadas de la vida de la persona”, enfocando así los derechos fundamentales a la intimidad y a la privacidad. La norma sectorial de referencia es el art. 53.3 del Real Decreto 1690/1986 (Reglamento de Población y Demarcación Territorial de las Entidades Locales) que dispone que los datos del padrón son confidenciales y el acceso a los mismos se regirá por lo dispuesto en la LOPD, la cual, a su vez, establecía que solo podrán ser comunicados a un tercero con el previo consentimiento de los afectados; es decir, de todos los inscritos en la vivienda.

Considerar al propietario del inmueble como “tercero”, por el mero hecho de no estar empadronado en la vivienda, es lo que debía de haber generado ya entonces algún tipo de contestación, toda vez que uno de los presupuestos para cursar alta en el Padrón es que el futuro vecino aporte la autorización de ese mismo propietario. El trasfondo problemático del asunto es que, una vez empadronado, el vecino puede autorizar según le plazca nuevas altas en la vivienda sin conocimiento del propietario.

Hoy en día, con la entrada en vigor del RGPD, la expedición de certificaciones y/o volantes sobre de la totalidad de las personas inscritas en un mismo domicilio, deberá estar fundamentada en alguno de los supuestos del artículo 6.1 del RGPD.

La AEPD, respondiendo a una pregunta frecuente sobre esto mismo (“¿Se puede comunicar información sobre la inscripción padronal de todas las personas inscritas en un inmueble al propietario del mismo?”) en su guía sectorial Protección de datos y Administración local (2019), limita –de manera aparentemente errónea– la posible legitimación a un único supuesto cuando dice así:

“La comunicación de datos del Padrón municipal queda limitada por el citado artículo 16.3 de la LBRL a las Administraciones públicas, por lo que atendiendo al principio de legitimación de datos del artículo 6 del RGPD, y puesto que el solicitante no ostenta tal condición, únicamente cabrá el consentimiento del afectado para el acceso a los datos del padrón en el supuesto de hecho planteado.”

Afortunadamente, el debate sigue abierto gracias a que la Autoridad Catalana de Protección de Datos emitió en 2018 su “Dictamen sobre la consulta formulada por el Delegado de protección de datos de un ayuntamiento en relación con una solicitud de un certificado de convivencia histórico de una vivienda presentada por un propietario no empadronado” (CNS 38/2018).

En ese caso concreto, el solicitante interesaba un certificado de convivencia histórico de una vivienda de la que es propietario, pero en la que nunca ha estado empadronado, para un procedimiento de desahucio. La opinión emitida por la APDCAT concluye lo siguiente:

“La normativa de protección de datos no impediría el acceso a los datos del padrón relativos a la convivencia histórica en un domicilio a petición del propietario del mismo emparado en la Ley 19/2014, de 29 de diciembre, de transparencia, acceso a la información pública y buen gobierno, siempre y cuando, una vez ponderados los derechos en juego, concurra un interés directo en el solicitante de la información y esta comunicación de información no suponga un prejuicio significativo para el derecho a la protección de datos de las personas afectadas.”

Lo que ocurre es que este dictamen suscita cuestiones adicionales.

Por un lado, opta por salir del ámbito del RGPD, cuando este permite la posibilidad de argumentar una base de legitimación distinta al consentimiento, del art. 6.1: “f) el tratamiento es necesario para la satisfacción de intereses legítimos perseguidos por el responsable del tratamiento o por un tercero, siempre que sobre dichos intereses no prevalezcan los intereses o los derechos y libertades fundamentales del interesado que requieran la protección de datos personales, en particular cuando el interesado sea un niño”.

Por otro lado, además del juicio de ponderación, en este dictamen se advierte, en relación con la afectación de derechos o intereses de terceros, “la importancia de que el ayuntamiento dé traslado de la solicitud a estas personas afectadas (la persona o personas que estarían empadronadas en el domicilio), tal y como prevén los artículos 31.1 y 42 de la LTC, de modo que se pueda saber si concurre alguna circunstancia personal concreta que justifique la limitación del derecho de acceso”. Esta salvaguarda, en la práctica, podría perjudicar los intereses legítimos invocados, cuando menos por los tiempos, y en todo caso no se entiende si partimos del presupuesto lógico de que el propietario de una vivienda debería tener derecho a saber quien está inscrito en la misma.

En lo que no cabe duda del dictamen es que, para el caso de menores empadronados, “habría que valorar la posibilidad de no incluir sus datos personales en la comunicación de la información correspondiente ya que estos no parecen necesarios para lograr la finalidad del acceso”, sugiriendo incluir solo el número de menores empadronados y sus edades. Pero esto, una vez más, nos devuelve al art. 6.1.f) del RGPD.

Mientras tanto, como también señala el citado dictamen, la Ley de Bases del Régimen Local y el consecuente régimen específico de acceso a los datos del padrón municipal de habitantes no prevé, con carácter general, el acceso de los particulares no empadronados a los datos padronales de otras personas.

Andreu Yakubuv-Trembach

Equipo Govertis

A la hora de realizar una migración a la nube, las organizaciones deben establecer una estrategia y establecer una serie de factores para tener en cuenta en este proceso, como pueden ser, las necesidades organizativas y los riesgos que se asumen al subir o trasladar cargas de trabajo a la nube. Por esta razón, es importante que en una primera fase de planificación se respondan a preguntas como:

Ya sea por una decisión estratégica, ventajas tecnológicas o económicas, la seguridad es piedra angular de todo el proceso de migración. Partiendo desde la planificación, durante la propia migración y una vez que los datos, aplicaciones o procesos estén migrados. Para alcanzar el nivel de seguridad que demanda la organización y poder desplegar buenas prácticas de seguridad en la nube con garantías, uno de los aspectos más importantes a tener en cuenta es comprender las obligaciones bajo el modelo de responsabilidad compartida, es decir, conocer qué tareas de seguridad administra el proveedor de servicios en la nube y cuales son responsabilidad del cliente.

Además, normalmente se piensa que las empresas contratan solo un proveedor de servicios en la nube y por norma general ocurre todo lo contrario, en la gran mayoría de las organizaciones el modelo que optan es el de multi nube, con lo cual toma mayor relevancia tener muy claro cuáles son las responsabilidades y obligaciones del cliente y proveedor, que permita definir una estrategia de seguridad y de cumplimiento que contemple las diferentes variables del entorno.

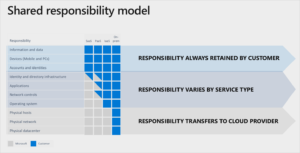

Por otro lado, tampoco existe un modelo de responsabilidad compartida que sea común a todos los proveedores de servicios en la nube y este modelo de responsabilidad dependerá del tipo de servicio que se adopte, es decir las responsabilidades varían en función de si la carga de trabajo está hospedada en una implementación de software como servicio (SaaS), plataforma como servicio (PaaS) o infraestructura como servicio (IaaS).

Figura 1: Modelo de responsabilidad compartida de Microsoft

Como se observa en la Figura 1 cuanto más se tienda a un servicio tipo SaaS menos responsabilidad recae en una organización cliente y más sobre el proveedor de servicios, este modelo de responsabilidad es análogo a los distintos proveedores.

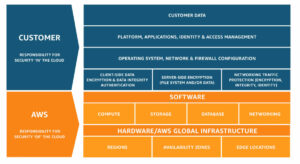

En un entorno IaaS el cliente tiene una responsabilidad o responsabilidad compartida de proteger y administrar el sistema operativo, la configuración de red, las aplicaciones, identidad y los datos. Para el caso que se observa en la Figura 2 de manera similar, con este proveedor de servicios en la nube, los clientes también serían responsables de la administración del sistema operativo (incluyendo parches de seguridad y actualizaciones), de cualquier utilidad o software de aplicaciones que el cliente haya instalado y de la configuración del firewall. El proveedor, en cambio, descargará la carga y responsabilidad al cliente de toda la administración de la infraestructura conformada por el hardware, software, las redes.

Figura 2: Modelo de responsabilidad compartida de AWS

En un entorno SaaS que es donde menos responsabilidad recae en el cliente, y a menudo suele ser el modelo más simple y seguro. No obstante, en este tipo de modelo el cliente sigue siendo el responsable de asegurarse de administrar los datos y clasificarlos correctamente, administrar los usuarios y los dispositivos finales.

Los proveedores de servicios en la nube ofrecen una serie de medidas de seguridad, disponibilidad y de cumplimiento, pero estos beneficios que nos proporciona el proveedor no eximen a los clientes de la responsabilidad de proteger a sus usuarios, información, aplicaciones y los servicios ofrecidos.

Es fundamental comprender los modelos de responsabilidad compartida por parte de las organizaciones que están planificando migrar a la nube, este análisis permitirá aplicar de manera eficaz las medidas y controles de seguridad y de esta manera aprovechar al máximo los servicios ofrecidos por el proveedor.

Referencias

https://aws.amazon.com/es/compliance/shared-responsibility-model/

https://docs.microsoft.com/es-es/azure/security/fundamentals/shared-responsibility

Augusto Angulo

Equipo Govertis

Recientemente la Agencia Española de Protección de Datos (en adelante AEPD) ha publicado una nueva y esperada Guía sobre las Relaciones Laborales y su impacto en la protección de datos. Esta nueva Guía hace un análisis exhaustivo de cada uno de los tratamientos de datos que podrían darse en las relaciones laborales y como abordar cada uno de los mismos: base de legitimación, deber de información, plazos de conservación etc.

Entre uno de los aspectos destacados de la Guía, la AEPD se ha pronunciado sobre cómo actuar en los procesos de selección respecto al acceso y uso de las redes sociales de los posibles candidatos a un puesto de trabajo. El objetivo de este artículo será conocer este apartado de la Guía para conocer los criterios de la autoridad de control y, de esta forma, dar pautas concretas de cómo deben actuar los responsables del tratamiento en este tema.

¿Puede acceder el empleador a las redes sociales de una persona candidata a un empleo?

“Aunque el perfil en las redes sociales de una persona candidata a un empleo sea de acceso público el empleador no puede efectuar un tratamiento de los datos obtenidos por esa vía sino cuenta para ello con una base de legitimación”

La posición de la AEPD sobre este punto es que la indagación en los perfiles de redes sociales de las personas candidatas a un empleo, sólo se justifica si está relacionada con fines profesionales, es decir, el tratamiento de los datos obtenidos por esta vía únicamente será posible cuando se demuestre que es necesario y pertinente, y por lo tanto, existe un interés legítimo suficiente para tratar estos datos. Por lo tanto, la empresa podría utilizar información de redes sociales como pudiera ser LinkedIn para evaluar la idoneidad del puesto de trabajo, pero, sin embargo, no estaría legitimado en revisar redes sociales como Facebook o Instagram destinadas a un uso más personal e íntimo.

¿Se debe informar a los interesados sobre estos extremos?

“La persona trabajadora tiene derecho a ser informada sobre ese tratamiento”

Por lo tanto, el responsable del tratamiento deberá encontrar un mecanismo adecuado para informar a los interesados sobre este tratamiento. Por ejemplo, podría incorporar el deber de información recogido en los arts. 13 y 14 del RGPD en el contenido de la publicación de la convocatoria, de modo transparente puede explicar que se comprobarán los perfiles en redes sociales profesionales para ver si cumple con los requisitos que se piden en la convocatoria, y siempre con fines profesionales.

¿Se puede solicitar amistad a un candidato de un puesto de trabajo?

“La empresa no está legitimada para solicitar <<amistad>> a personas candidatas para que estas, por otros medios, proporcionen acceso a los contenidos de sus perfiles”

Por lo tanto, en los casos en los que el interesado no tenga su perfil público, la empresa no estará legitimada para solicitar amistad a personas candidatas para que se pueda acceder al contenido de sus perfiles. Asimismo, la empresa tampoco está legitimada para solicitar a una persona trabajadora o candidata, a un empleo la información que éste comparta con otras personas a través de redes sociales.

¿Qué hacer con estos datos una vez finalizado el proceso de selección?

“Una vez concluido el proceso de selección, si la persona candidata no es contratada, desaparece la base jurídica para el tratamiento de los datos”.

Por lo tanto, si la persona candidata no es contratada, una vez finalizado el proceso de selección, desaparece la base jurídica para el tratamiento de los datos, por lo que será necesario su consentimiento para un tratamiento futuro, salvo que el empleador pueda demostrar un interés legítimo. En caso contrario deberá destruir el curriculum y proceder a la supresión y bloqueo de los datos personales.

Marcos Rubiales.

Equipo Govertis

La Agencia Española de Protección de Datos ha publicado la nueva Guía para la gestión del riesgo y evaluación de impacto en tratamiento de datos personales, cuyo objetivo es actualizar conforme a nuevos los nuevos criterios e interpretaciones de la AEPD, el Comité europeo de Protección de Datos y el Supervisor Europeo de Protección de Datos y unificar las guías “Guía práctica de análisis de riesgo para el tratamiento de datos personales” y la “Guía práctica para la evaluación de impacto en la protección de datos personales” publicadas por la AEPD hace tres años.

Esta Guía comienza explicando el concepto de riesgo, primero de forma genérica y luego focalizada en la protección de los datos personales, indicando que el RGPD da total libertad para la gestión del riesgo, ya que debe integrarse con el resto de los recursos de la organización de gestión de riesgos, políticas y gobernanza.

Se especifica que la gestión del riesgo no puede, en ningún caso, sustituirse por el cumplimento normativo, o por una póliza de seguros que cubra la responsabilidad de la organización en caso de que haya una infracción de la normativa de protección de datos, sino que, ante cualquier tratamiento, la organización tiene adoptar medidas técnicas y organizativas que protejan los derechos y libertades de las personas, tanto a nivel individual como social y aunque el riesgo sea escaso. Por ello esta Guía indica que “Si una entidad pretende abordar un tratamiento y no tiene la capacidad para hacer la necesaria la gestión del riesgo, estará obligada a buscar algún tipo de ayuda, como recurrir a la consultoría externa, para realizarlo de la forma apropiada”, ya que el objetivo no es sólo poder actuar ante un hecho que ocasione un perjuicio para los derechos y libertades del interesado, sino haber implementado las medidas adecuadas para poder prevenirlo. En Govertis podemos ayudarte con el cumplimiento de todas las obligaciones de la normativa de protección de datos.

La Guía analiza las fases que debe tener un proceso de gestión del riesgo, haciendo hincapié en la importancia de detallar el tratamiento que se quiere llevar a cabo, describiendo su propósito, su naturaleza, su alcance y su contexto.

Una nueva referencia que se hace en esta Guía, y que no se hacía en las anteriores de forma expresa, es la importancia que tiene la gestión de la seguridad de la información. En concreto se indica que la implementación en la organización de modelos de gestión, como el Sistema de Gestión de la Seguridad de la Información (SGSI) y de directrices como las normas ISO 27000 o el Esquema Nacional de Seguridad, además de políticas de información de la entidad y las políticas de seguridad, son medios para poder gestionar los riesgos de forma efectiva y eficaz y, de esta forma, poder considerar que los sistemas de información de la entidad cumplen con unos mínimos de seguridad que exigen estos modelos, directrices, estándares y políticas. Pero no es suficiente con esto, sino que las medidas de seguridad que se implementen en la organización tienen que revisarse continuamente dado que la actividad de tratamiento, y por ende el riesgo, puede evolucionar por diversos factores como un cambio en el contexto, factores externos, nuevas necesidades, la modificación de los medios tecnológicos utilizados etc.

Otro punto importante que aparece en esta nueva Guía, es el concepto de la “Gobernanza de los riesgos para los derechos y libertades” relacionado con el cumplimiento del principio de responsabilidad proactiva en el que la organización debe implementar políticas de protección de datos que se apliquen de una forma efectiva, práctica y ejecutiva en toda la organización y no se reduzcan a una mera declaración de voluntad de compromiso. Estos documentos relativos a la gestión del riesgo han de estar documentados y deberán contener unos elementos mínimos descritos en la Guía.

En el segundo capítulo se expone una metodología, en concreto unos mínimos, para la descripción del tratamiento, ya esto se considera el punto más importante para poder gestionar los riesgos de forma eficaz. Se propone realizar el estudio del tratamiento para realizar la gestión del riesgo sobre el mismo, hasta en tres niveles de detalle:

Además, se introducen dos nuevos conceptos para el cálculo del nivel del riesgo cuando hay dos o más factores de riesgo que apunten a un determinado nivel de impacto, y cuando haya dos o más indicios que apunten a un determinado nivel de probabilidad: el coeficiente de impacto acumulado y el coeficiente de probabilidad acumulado.

Al igual que la Guía de Evaluaciones de Impacto, la Guía expone una tabla de ejemplos de controles para afrontar los riesgos. Estos controles resultan muy útiles a la hora de determinar qué controles son los más adecuados en nuestro tratamiento.

La tercera sección se reserva para explicar la Evaluación de Impacto: quien la realiza, en qué momento y las excepciones a su realización por no ser legalmente necesario, así como la excepción a su realización antes del inicio de las actividades de tratamiento, por ser necesaria la revisión y adaptación en el ciclo de vida de este. Centrándonos en esta última excepción, la pregunta lógica es: si antes de la entrada en aplicación del RGPD no tenía la obligación de hacer una Evaluación de Impacto sobre un tratamiento que ya venía realizando, ¿lo tengo que hacer ahora? La propia Guía contesta a esto afirmando que, como parte de las obligaciones de responsabilidad proactiva del responsable del tratamiento, es necesario que se realice esta Evaluación de Impacto si fuera necesaria.

Además, se desarrolla la exigencia relativa a la evaluación de la necesidad y proporcionalidad del tratamiento, haciendo una ponderación del juicio de proporcionalidad, del juicio de necesidad y del juicio de proporcionalidad en sentido estricto. Es importante tener en cuenta que el hecho de realizar esta evaluación no sustituye a la realización de la Evaluación de Impacto, ya que el objetivo de ambas es diferente. Lo que si es cierto es que, si no se puede demostrar la necesidad y la proporcionalidad de un tratamiento de alto riesgo, no se recomienda continuar con la Evaluación de Impacto o plantear una consulta previa del artículo 36 RGPD.

Un apunte que realiza la Guía, es que en los casos en los que se realice un análisis de necesidad, y la justificación se base en la exigencia de responder a una situación concreta de urgencia, el responsable tiene que vigilar que esta situación concreta de urgencia sigue estando vigente, ya que, en caso contrario, no estaría justificado seguir realizando este tratamiento.

Por último, se aborda la cuestión de las consultas previas a la AEPD cuando, tras haber realizado una EIPD, el riesgo residual resultante podría poner en riesgo los derechos y libertades de los interesados.

Como se puede observar, la AEPD ha querido compilar toda la información relativa a la gestión de los riesgos y las Evaluaciones de Impacto en una completa Guía.

Si quieres aprender más sobre la gestión de los riesgos y la evaluación de impacto, o en refrendar tus habilidades, la AEC ofrece el siguiente curso de especialización para que puedas fortalecer tus conocimientos, Taller práctico de análisis de riesgos y evaluaciones de impacto en protección de datos.

Ana Vicente Cuesta

Equipo Govertis.

La seguridad de la información y su gestión desempeñan una función especialmente relevante y estratégica para muchas organizaciones. La transformación de las tecnologías y el avance con las comunicaciones ha permitido automatizar y mejorar las actividades de negocio convirtiéndose en unos de los ejes centrales que lo sustentan.

Debido a la situación de pandemia, podemos destacar diferentes aspectos relevantes desde una posición tecnológica, por un lado, la aceleración de la transformación digital de las empresas para poder instaurar el teletrabajo, abordar la continuidad de negocio y continuar con la prestación de los servicios y, por otro lado, el aumento exponencial de ciberataques aprovechando la débil estrategia de seguridad de las organizaciones.

Es una realidad, que las compañías destinan menos recursos de los que deberían en impulsar la ciberseguridad de manera proactiva. Extraña paradoja, considerando que España es el noveno país más atacado del mundo analizando los datos proporcionados por el mapa en tiempo real de ciberamenazas de Kaspersky y que constantemente, aparecen publicaciones de empresas que sufren fuertes ciberataques de gran impacto porque el cibercrimen es un negocio muy lucrativo, con una tendencia creciente en los últimos años debido a que obtienen muchos beneficios, con lo que consiguen evolucionar los ataques a medida y consiguen nuevos “modus operandi” más agresivos.

Sin embargo, se sigue reduciendo el coste destinado a la mejora de seguridad quizás porque el campo de inversión es tan amplio que se pierde el foco de que aspectos concretos en seguridad se deben mejorar. Una posible manera de identificar las potenciales deficiencias de los sistemas de seguridad, sería invertir en la ejecución de un Plan Director de Seguridad, en adelante PDS.

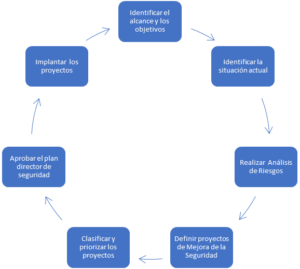

Los PDS tienen como objetivo analizar el estado de la seguridad y su correspondiente nivel de madurez de las medidas de seguridad implantadas para detectar las deficiencias y proponer una planificación estratégica de seguridad en el tiempo, teniendo en cuenta los objetivos de la empresa a través de proyectos para garantizar un nivel de seguridad más adecuado a las necesidades del negocio y con ello, reducir los riesgos a los que está expuesta la organización. Este plan va a marcar las prioridades, los responsables y los recursos que se van a emplear para realizar una mejora de la seguridad.

Se destacan las siete fases principales para abordar el plan:

Identificar el alcance y los objetivos estratégicos de la empresa. El alcance determinará la magnitud de los trabajos y también cuál será el foco principal de la mejora tras la aplicación del PDS. En esta fase será necesario el apoyo de la Dirección para que el proyecto esté alineado con estrategia de la empresa y se pueda disponer de suficientes recursos para poder garantizar el éxito del PDS.

Identificar el alcance y los objetivos estratégicos de la empresa. El alcance determinará la magnitud de los trabajos y también cuál será el foco principal de la mejora tras la aplicación del PDS. En esta fase será necesario el apoyo de la Dirección para que el proyecto esté alineado con estrategia de la empresa y se pueda disponer de suficientes recursos para poder garantizar el éxito del PDS.Siguiendo estas fases se obtiene el PDS, el cual marcará el camino personalizado a seguir para alcanzar el nivel de seguridad que la organización necesita, centrando los recursos y los esfuerzos en aquellos aspectos relevantes que han sido identificados a lo largo de las fases y que realmente necesitan una mejora de la seguridad.

Amparo Romero

Equipo Govertis

[1] Plan Director de Seguridad

[2] Ciberamenazas mapa en tiempo real

Introducción

Luego de un arduo trabajo que inició en el año 2017 y que fue dirigido por la Dra. Lorena Naranjo Godoy en su calidad de Directora de la Dirección Nacional de Registro de Datos Públicos (DINARDAP) con la participación de entidades públicas, privadas y de la sociedad civil, desde mayo del 2021 el Ecuador cuenta con su primera Ley Orgánica de Protección de Datos Personales (LOPDP), una normativa que permitirá el desarrollo de la innovación y el uso de la tecnología considerando el tratamiento de los datos personales como su eje central de protección.

La Constitución del Ecuador reconoce y garantiza en el artículo 66 numeral 19 a las personas: “El derecho a la protección de datos carácter personal, que incluye el acceso y la decisión sobre información y datos de este carácter, así como su correspondiente protección. La recolección, archivo, procesamiento, distribución o difusión de estos datos personales requerirán la autorización del titular o el mandato de ley”, sin embargo, no se tenía una regulación de tipo específico, que permita garantizar el desarrollo de este derecho fundamental de los ecuatorianos y ecuatorianas.

Resumen de antecedentes

La LOPDP se presentó como una iniciativa de proyecto de ley el 19 de septiembre de 2019 por parte del entonces Presidente de la República del Ecuador Lic. Lenin Moreno, esto debido a las noticias de la mayor filtración de datos que había ocurrido en el Ecuador y que posiblemente involucró a ex funcionarios de Gobierno (Instituciones Públicas) de lo cual, hasta la fecha de esta publicación, se tiene conocimiento únicamente de una denuncia en fiscalía; una vez que el ex Presidente entregó el proyecto de ley este fue tratado al interior de la Comisión de Relaciones Internacionales y Movilidad Humana de la Asamblea Nacional, para el 10 de mayo de 2021, ser tratado su informe de segundo debate y ser aprobado por la Asamblea, finalmente la LOPDP fue sancionada por el mismo ex Presidente el 21 de Mayo de 2021.

Estructura y breve introducción a la Ley Orgánica de Protección de Datos Personales

A continuación, se describe la estructurada y los componentes que considero relevantes de la normativa.

CAPÍTULO I: ÁMBITO DE APLICACIÓN INTEGRAL

Está formado por 9 artículos, en este capítulo se describen componentes como el objeto y la finalidad de la LOPDP, se abordan temas como el ámbito de aplicación material y la territorialidad de la ley, los términos y definiciones de la ley, se señala también a los integrantes del sistema de protección de datos personales del Ecuador, y se abordan directivas conocidas como las bases de legitimación del tratamiento de datos personales, las cuales son el consentimiento y el interés legítimo, que si bien se constituyen como base de legitimación, contienen características especiales que debían abordarse por separado en la LOPDP.

Uno de los aspectos que me gustaría resaltar es la incorporación del concepto de extraterritorialidad para el tratamiento de datos personales.

CAPÍTULO II: PRINCIPIOS

Tiene un único artículo pero en su desarrollo se contemplan 13 principios de la LOPD, que se constituyen en sí mismo en principios del tratamiento de datos personales, por ello desde el punto de vista técnico, al cual pertenezco, son los principios de Seguridad de Datos Personales y Responsabilidad Proactiva y Demostrada en los cuales se podrán desarrollar las habilidades de los profesionales en materia de Seguridad de la Información, con esto no quiero decir que es lo único, pero si, que se podría convertir en nuestro punto focal de participación.

CAPÍTULO III: DERECHOS

Mediante 14 artículos se detalla las relaciones entre ciudadanos y responsables del tratamiento de datos personales, regulando las vías de interacción que podremos hacer uso para lograr que los principios definidos en el capítulo anterior se puedan materializar.

CAPÍTULO IV: CATEGORÍAS ESPECIALES DE DATOS

Recordemos que esta ley busca proteger los datos de nosotros los ciudadanos, y que estos datos tienen un ciclo de vida en las empresas o instituciones a las cuales nosotros permitimos y entregamos esa información, este capítulo se conforma de 8 artículos y adicionalmente aborda esas características adicionales de datos que, en atención de su naturaleza, deben ser protegidos con un nivel adicional de cuidado ya que requieren de lo que podríamos llamar una tutela reforzada.

CAPÍTULO V: TRANSFERENCIA O COMUNICACIÓN Y ACCESO A DATOS PERSONALES POR TERCEROS

En este capítulo formado por 4 artículos se establecen las definiciones que permitirán, conforme al mundo interconectado en el que vivimos, la transferencia de datos personales a terceros claro está que las reglas están definidas y por lo tanto tendremos la capacidad identificar si nuestros datos se han proporcionado a un tercero siguiendo las definiciones de la LOPDP.

CAPÍTULO VI: SEGURIDAD DE DATOS PERSONALES

Como especialista en el área de Seguridad de la información me gustaría extender el detalle de este componente de la LOPDP que se forma de 10 artículos; debo resumir indicando que las medidas de control deben estar destinadas a fortalecer a las organizaciones procurando la protección de los datos en los pilares de Confidencialidad, Integridad y Disponibilidad identificando los riesgos a los que las organizaciones se pueden exponer y determinando tratamientos que permitan mantener el riesgo en niveles aceptables, sin duda el componente que da vida al tratamiento de datos personales, ya que la gestión continua del riesgo permitirá entender quién si y quien no, gestiona adecuadamente el riesgo.

Otro de los componentes importantes de los artículos de este capítulo, es la responsabilidad de notificar los eventos que pueden causar variaciones en la seguridad de la información y que compromete datos de carácter personal.

Finalmente reforzar los equipos de respuesta a incidentes de seguridad de la información, debo remarcar que en caso un evento que comprometa a los datos de carácter personal, las medidas de control implementadas para la respuesta serán consideradas atenuantes por ello es importante como se involucrará al responsable de protección de datos personales en la organización.

CAPÍTULO VII: DEL RESPONSABLE Y EL DELEGADO DE PROTECCIÓN DE DATOS PERSONALES

Un grupo de 5 artículos en los que se especifica los roles y responsabilidades en materia de protección de Datos Personales y se muestra la relación que existe entre los diferentes los roles, en esta sección que me atrevería a decir, recaen en el mayor responsable de las empresas, ya que son los mayores interesados en la prestación de los servicios, la recolección de los datos y desde ahora como resultado de entrada en vigor de la LOPDP en la protección de los datos de carácter personal que utilicen.

En este grupo de artículos me gustaría resaltar adicionalmente el nuevo rol del Delegado de Protección de Datos Personales, que deberá ser implementado en las instituciones de la Administración Pública conforme a lo indicado en la siguiente cita del Art. 48, numeral 1 “Cuando el tratamiento se lleve a cabo por quienes conforman el sector público de acuerdo con lo establecido en el artículo 225 de la Constitución de la República”, desde luego no serán los únicos ya que instituciones privadas, conforme al volumen de datos, la necesidad de control y el tipo de datos personales (especiales) deberán considerar tener o externalizar este rol en sus organizaciones.

CAPÍTULO VIII: DE LA RESPONSABILIDAD PROACTIVA

Considero no únicamente desde el punto de vista técnico y del control uno de los componentes importantes a reflexionar por los responsables del tratamiento de datos personales, este capítulo contiene 3 artículos, pero permite implementar la definición de mejora continua de la normativa de protección de datos personales, definiciones como la autorregulación permitirán que las organizaciones busquen implementaciones de normativas o estándares de referencia como la ISO/IEC 27701:2019, o que se fomente la confianza en el tratamiento de datos personales mediante “sellos” que se generarán por directivas de control mediante Entidades de Certificación.

CAPÍTULO IX: TRANSFERENCIA O COMUNICACIÓN INTERNACIONAL DE DATOS PERSONALES

Capítulo compuesto por 6 artículos y conforme lo había señalado anteriormente, esta normativa busca dar apertura al uso adecuado y el flujo de datos entre empresas nacionales con internacionales, estos apartados normativos específicamente definen los lineamientos para la transferencia internacional de datos de carácter personal, pero sustentando una base legal y ético de los involucrados.

CAPÍTULO X: DE LOS REQUERIMIENTOS DIRECTOS Y DE LA GESTIÓN DEL PROCEDIMIENTO ADMINISTRATIVO

Mediante 3 artículos la normativa presenta las vías con las que cuenta el Titular de Datos Personales, para de manera progresiva, hacer de uso de sus derechos.

CAPÍTULO XI: MEDIDAS CORRECTIVAS, INFRACCIONES Y RÉGIMEN SANCIONATORIO

Sección que considero generó algunos los principales y más interesantes debates en el tratamiento de proyecto de la LOPDP, este capítulo contiene 2 artículos los mismos que definen las multas o sanciones por el incumplimiento o tratamiento inadecuado de datos de carácter personal.

El régimen entrará en vigor una vez que pase el periodo de 2 años, pero esto no implica que el resto de la LOPDP puede incumplirse en este periodo, por lo contrario, debe cumplirse todo lo demás, pero solo posterior a los 2 años la autoridad de control podrá sancionar por el incumplimiento en el tratamiento de datos personales.

CAPÍTULO XII: AUTORIDAD DE PROTECCIÓN DE DATOS PERSONALES

Finalmente 3 artículos que norman a la entidad que, con nivel de Superintendencia, tendrá la responsabilidad de dar vida a la LOPDP del Ecuador, se opta por el rol de superintendencia por ubicarse en la función de control, conforme la normativa del Ecuador y eso le da independencia suficiente para supervisar y controlar a entidades públicas y privadas.

Como se puede apreciar, la primera y reciente LOPDP del Ecuador consta de 12 capítulos y 77 artículos que sin lugar a duda generarán un impacto positivo en el Ecuador, en la forma de hacer negocios y en la manera en las que las organizaciones utilizan los datos de carácter personal de los ecuatorianos.

Jorge Guerrón Eras (Quito – Ecuador)

Equipo Govertis

Recientemente se ha presentado por parte de la AEPD una nueva guía que viene a interpretar la legislación en un ámbito muy concreto y muy conflictivo: Las relaciones laborales.

En este artículo no se conseguirá realizar un análisis pormenorizado de dicho documento, no obstante, sí que aprovecharemos para transmitir los comentarios principales que pueden extraerse del nuevo recurso.

Inicia esta nueva guía con referencias a cuestiones o aspectos generales que, si bien podrían estar más o menos claros, siempre es bueno reforzar las ideas. Así, se deja claro el concepto de dato personal para entender que la materia de la que se hablará, sin duda, se encuentra dentro del ámbito, además de proceder con un análisis de las causas de legitimación para el tratamiento de este tipo de datos, en donde, como esperado, se identifica a la relación contractual como legitimación principal, a pesar de que puedan existir otras. Hasta aquí, nada en especial.

Tampoco se aprecia gran aportación en los siguientes apartados y, de hecho, son bastante breves, cuando se habla de la información debida a las personas trabajadoras y de los derechos que éstas, al igual que cualquier interesado, tienen a disposición para ejercitar.

Sin embargo, más interesante nos parece la referencia a la minimización de los datos en el marco de la relación laboral, ya que suele ser un tema debatido en alguna de sus manifestaciones prácticas. En este sentido, además de ilustrar sobré qué datos podrían considerarse esenciales para la gestión de la relación contractual y dejar claro que otros que no sean esenciales deberán respetar otras causas de licitud, la guía nos ofrece algún ejemplo entre los que consideramos interesante destacar las líneas dedicadas al tratamiento de datos de contacto de las personas trabajadoras. Aquí, y a pesar de reconocer la jurisprudencia generada por el Tribunal Supremo sobre esta temática, la guía deja abierta la posibilidad de que estos datos puedan o no utilizarse dependiendo, como no, del caso concreto. De hecho, literalmente, la guía establece una conclusión tan lógica y práctica que podría considerarse una evidencia (aunque muchas veces se olvide), cuando dice que “…parece necesario para la ejecución del contrato que el empleador disponga de alguna vía de comunicación con las personas trabajadoras…”. Efectivamente, y a pesar de las malísimas prácticas existentes en la realidad, en algunas ocasiones, siendo minimalistas y descartando todo lo que no es importante, los contactos de una persona están para eso, para contactarle cuando sea preciso para la ejecución o gestión de la relación laboral.

Analizada esta primera situación, un poco polémica, la guía continúa alertando de los deberes en el acceso a datos de carácter personal. Y aquí se recuerda cuál es la principal obligación en esta materia: el deber de secreto. Es cierto que en no pocas ocasiones, este deber se materializa a través de acuerdos de confidencialidad que los trabajadores son obligados a firmar. De cualquier forma, parece que esta obligación, que supone la materialización de ese deber en la práctica, no sería tan necesaria conociendo que la propia LOPDGDD e, incluso, el RGPD, ya contienen esta estipulación, por lo que esta guía se centra en advertir que deberá ser transmitida la debida formación a todos los empleados para que conozcan sus deberes, así como la necesidad de crear políticas en donde se confirmen formalmente los mismos principios y deberes a los que nos estamos refiriendo, sin “el estrés” de materializar algo que dependa de que los trabajadores pueda decidir si aceptan o no esos compromisos de confidencialidad.

Por otro lado, en cuanto al proceso de selección y contratación, fuera ya de estos aspectos más generales que terminan, por cierto, con una referencia a las transferencias internacionales que no tiene nada diferente al régimen habitual, el documento se centra en diferentes cuestiones típicas de esta fase. Lo hace de una forma bastante esquemática, transmitiendo, a fin de cuentas, que:

Tras analizar las distintas cuestiones generales con relación a la materia que nos ocupa, así como las vicisitudes del proceso de selección y la protección de datos, la reciente guía sobre relaciones laborales trata con detalle el transcurso de éstas, así como otros asuntos complementarios e íntimamente ligados, como son el control de la actividad laboral, la representación y la vigilancia en la salud. Al igual que antes, ofrece respuestas para situaciones singulares que bien interesantes son debido a la frecuencia con la que aparecen en la práctica jurídica sobre esta materia como, por ejemplo, los sistemas de denuncias internos, el registro de la jornada, el registro de salarios, cesiones a otras empresas, u otras similares.

Una vez que este asunto requiere de un análisis exhaustivo, si estás interesado en ampliar tus conocimientos sobre esta materia o en refrendar tus habilidades, la AEC ofrece el siguiente curso de especialización para que puedas fortalecer tus conocimientos: Protección de Datos y Relaciones Laborales | ONLINE – Oferta especial! | AEC

David Barrientos

Equipo Govertis

El ransomware es un tipo de malware en continua evolución que impide el acceso a la información de un dispositivo, amenazando con destruirla o hacerla pública si las víctimas no acceden a pagar un rescate en un determinado plazo. Este se propaga, como otros tipos de malware, por múltiples vías: a través de campañas de spam, vulnerabilidades o malas configuraciones de software, actualizaciones de software falsas, canales de descarga de software no confiables y herramientas de activación de programas no oficiales (cracking). Los ciberdelincuentes tratan de que el usuario abra un archivo adjunto infectado o haga clic en un vínculo que le lleve al sitio web del atacante, donde será infectado. Actualmente, además del bloqueo de la información, la tendencia es que amenacen con la publicación de información confidencial.[1]

Si bien durante los años 2018 y 2019 ya destacaban las notificaciones de brechas de seguridad recibidas en la Agencia Española de Protección de Datos (AEPD) que tenían origen en ataques ransomware, desde 2020, y especialmente en 2021, este tipo de ataques empiezan a ser notablemente protagonistas.

No hay más que echar un vistazo a sus tres últimos Informes de Notificaciones de Brechas de Seguridad de los Datos Personales -los relativos a los meses de enero, febrero y marzo de 2021- donde se hace eco de esta cuestión[2]:

Dada la proliferación de estos ataques, en el presente artículo trataremos de aportar una serie de consejos básicos para evitarlos, así como unas pautas a seguir desde el momento en que tengamos constancia de que nuestra organización ha sido víctima de un ataque de estas características.

¿CÓMO EVITARLO?

Para evitar el ransomware podemos adoptar una serie de medidas técnicas, para que nuestros sistemas no tengan agujeros de seguridad, manteniéndolos actualizados y bien configurados.

Es fundamental tener los sistemas operativos, navegadores y aplicaciones actualizados, realizar controles periódicos, realizar copias de seguridad periódicas y conservar una en un lugar diferente, utilizar contraseñas robustas, controlar adecuadamente las cuentas de usuario y administrador y concienciar y formar al personal de la organización.

El Centro Criptológico Nacional (CCN-CERT) nos proporciona medidas más específicas en su informe ‘Medidas de Seguridad contra ransomware’[3], así como el Instituto Nacional de Ciberseguridad (INCIBE). De este último, se puede consultar la Guía ‘Ransomware. Una Guía de aproximación para el empresario’.[4]

SI YA HEMOS DETECTADO EL ATAQUE ¿CÓMO DEBEMOS ACTUAR?

¿Debemos pagar el rescate?

Las diferentes autoridades y organismos en materia de protección de datos y seguridad de la información coinciden en que no se debe pagar el rescate, por los siguientes motivos:

¿Debe denunciarse ante las Fuerzas y Cuerpos de Seguridad del Estado?

INCIBE recomienda denunciar el incidente para que se investigue el origen del delito. Así, se puede colaborar en las labores de prevención a otras entidades y en las acciones para capturar al ciberdelincuente[5]:

¿Debe notificarse a algún organismo o autoridad de control? ¿Y a los interesados?

Además de reportarlo al centro de respuesta a incidente de ciberseguridad, si la incidencia afecta a datos de carácter personal, el responsable del tratamiento debe notificarlo a la autoridad de control competente, sin dilación indebida y, de ser posible, a más tardar, 72 horas después de que haya tenido constancia de ella, a menos que sea improbable que dicha violación de la seguridad constituya un riesgo para los derechos y las libertades de las personas físicas.

La Guía para la gestión y notificación de brechas de seguridad de la AEPD, en su anterior versión, establecía una fórmula orientativa para la comunicación de violaciones de seguridad a la autoridad de control. En su nueva versión, no obstante, suprime dicha fórmula, y nos remite a las ‘Directrices 01/2021 de ejemplos sobre notificación de brechas de seguridad del Comité Europeo de Protección de Datos (CEPD)’[6], donde podemos encontrar ejemplos de brechas de seguridad y los factores a tener en cuenta para evaluar la necesidad de notificar a la autoridad de control competente.

En el caso de los interesados, la comunicación a estos será necesaria cuando sea probable que la violación de la seguridad de los datos personales entrañe un alto riesgo para sus derechos y libertades de las personas físicas. Para valorar si procede esta comunicación disponemos de la herramienta Comunica-Brecha RGPD de la AEPD[7], aunque esta ya ha señalado que el uso de esta herramienta no sustituye en ningún caso la necesaria valoración del nivel de riesgo por parte del responsable, que es quien mejor conoce los detalles del tratamiento de datos personales que realiza, las características de los sujetos de datos, las circunstancias de la brecha de seguridad y el resto de los factores que permiten obtener una valoración del riesgo acertada. También nos podemos apoyar en este caso en las Directrices del CEPD.

DIRECTRICES DE LA AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS

De los diferentes procedimientos en los que la AEPD se ha pronunciado, en asuntos relacionados este tipo de incidentes, se desprende que una buena gestión de un incidente de seguridad originado por un ataque ransomware, conlleva que:

Nerea San Martín

Equipo Govertis

En el artículo Hacia un Reglamento para la protección de los datos personales en el sector de las comunicaciones electrónicas (e-Privacy) publicado en el Blog de GOVERTIS , os contábamos cómo se ha llegado a una posición común, dentro del seno de las instituciones europeas, para avanzar en la aprobación del Reglamento sobre la privacidad y las comunicaciones electrónicas ( conocido como e-Privacy) que derogará la directiva de ePrivacy existente, Directiva 2002/58/CE, así como cuáles son sus principales puntos.

Aunque todavía está en fase de borrador y queda aún un largo recorrido hasta su aprobación (además, tras su publicación en el Diario Oficial de la U.E., comenzaría a aplicarse dos años después), por lo que el texto puede sufrir variaciones, es hora de que vayamos conociendo poco a poco esta propuesta de e-Privacy .

¿Por qué un Reglamento sobre la privacidad y las comunicaciones electrónicas?

El requerimiento de aprobación de un Reglamento e-Privacy surge por la necesidad de atender los nuevos desarrollos tecnológicos y de mercado, como el uso generalizado actual de Voz sobre IP, servicios de mensajería y correo electrónico basados en la web, y la aparición de nuevas técnicas, no reguladas por la Directiva 2002/58/CE, que permiten rastrear los comportamientos en línea de los usuarios finales, tal como señala el propio Consejo Europeo.

Teniendo en cuenta el alto grado de desarrollo de estas tecnologías en la última década, los avances en materia de telecomunicaciones y comunicaciones electrónicas, es necesario buscar un equilibrio entre la protección de la vida privada y el desarrollo de las nuevas tecnologías.

¿Cuál es el objeto del Reglamento e-Privacy?

El objeto del Reglamento e-Privacy es establecer normas relativas a la protección de los derechos y las libertades fundamentales de las personas físicas y jurídicas en el ámbito de la prestación y utilización de servicios de comunicaciones electrónicas. Con el Reglamento de Privacidad Electrónica, e-Privacy, la Unión Europea pretende reforzar la privacidad de los ciudadanos en Internet y regular la protección de los datos de un modo más estricto, por ejemplo, en el uso de dispositivos de almacenamiento (cookies) en sus terminales, regulando de forma más detallada su uso.

¿Cuál va a ser el ámbito de protección?

El e-Privacy protegerá tanto a personas físicas como a las personas jurídicas. En este sentido hay que tener en cuenta que las comunicaciones electrónicas contienen información, con datos personales, en ocasiones categorías especiales de datos, como por ejemplo información de salud o convicciones religiosas o filosóficas, y también pueden contener información confidencial, de gran importancia para las entidades por su valor económico o carácter secreto. Es por ello que, la protección abarca tanto a personas físicas como a jurídicas.

¿Qué impacto puede tener en el Reglamento (UE) 2016/679 (RGPD)?

El Reglamento e-Privacy es una “lex specialis” en relación con el RGPD, precisándolo y completándolo en lo que respecta a los datos de comunicaciones electrónicas que se consideran datos personales. Ello supone que en el momento en que entre en vigor el e-Privacy, este prevalecerá, teniendo en cuenta que no supondrá reducir el nivel de protección que depara a las personas físicas el Reglamento (UE) 2016/679.

Por otra parte, cabe indicar que a lo largo del borrador del Reglamento sobre la privacidad y las comunicaciones electrónicas nos encontramos con referencias al RGPD, así a título de ejemplo:

Por último, comentar que el Reglamento sobre la privacidad y las comunicaciones electrónicas, será de aplicación directa a todos los estados miembros y una norma que deberemos integrar en nuestros sistemas de gestión. Por ello, iremos trasladando cualquier actualización del borrador y avance en su aprobación, así como conocimientos que podamos ir ya asentando.

Nieves Chaveli

Equipo Govertis