915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

Una vez que tenemos claro a dónde van los datos personales de nuestra responsabilidad, y que son adecuados, pertinentes y limitados a lo necesario en relación con los fines para los que se van a tratar, el segundo paso que tenemos que seguir es la determinación del instrumento en el que vamos a basar la transferencia (Capítulo V RGPD).

Los instrumentos que tenemos a nuestra disposición son los siguientes:

1. Decisiones de adecuación de la Comisión Europea (art. 45 RGPD).

2. Instrumentos de transferencia que ofrecen garantías adecuadas (art. 46 RGPD).

3. Vía de excepción (art. 49 RGPD).

La vía de excepción del artículo 49 permite la transferencia internacional siempre y cuando no dispongamos de una decisión de adecuación de la Comisión Europea, ni podamos hacer la transferencia conforme a algún instrumento que ofrezca las garantías adecuadas. Es decir, a la hora de elegir el instrumento adecuado hemos de comprobar primero si existe una decisión de adecuación; después, si podemos realizarla conforme a cualquier instrumento de transferencia con garantías adecuadas, y solo en ausencia de las dos primeras opciones, acudir a la vía de excepción.

Como cierre, si tampoco fuera aplicable ninguna de las excepciones que ofrece el artículo 49 RGPD, solo podremos llevar a cabo la transferencia internacional si no es repetitiva, afecta solo a un número limitado de interesados, es necesaria a los fines de intereses legítimos imperiosos que persigamos y sobre los que no prevalezcan los intereses o derechos y libertades del interesado, y hayamos evaluado todas las circunstancias concurrentes en la transferencia de datos. Basándonos en esta evaluación, habremos de ofrecer garantías apropiadas con respecto a la protección de datos personales, y en este caso, habremos de informar a la autoridad de control de la transferencia.

1. Decisiones de adecuación.

La Comisión Europea ha reconocido que ciertos países ofrecen un nivel adecuado de protección de los datos personales. Si la empresa importadora se encuentra en alguno de estos países, no tendremos que adoptar ninguna otra medida adicional.

2. Instrumentos de transferencia con garantías adecuadas.

Los instrumentos numerados en el artículo 46 (cláusulas tipo, normas corporativas vinculantes, códigos de conducta, mecanismos de certificación y cláusulas contractuales específicas) contienen garantías adecuadas y pueden ser utilizados en ausencia de decisión de la Comisión Europea. El instrumento tiene que garantizar que los datos personales transferidos gocen de un nivel de protección esencialmente equivalente, pero hemos de tener en cuenta que es posible que la situación del tercer país al que exportamos los datos personales puede requerir que tomemos medidas complementarias para garantizar ese nivel de protección.

3. Evaluación de la eficacia del instrumento de transferencia.

Es posible que en el país de destino de la transferencia existan legislación o prácticas en vigor que socaven la eficacia de las garantías adecuadas de los instrumentos de transferencia del artículo 46 RGPD. La protección ofrecida ha de ser esencialmente equivalente a la garantizada en el Espacio Económico Europeo, y habremos de comprobar este extremo con la ayuda del importador de los datos personales, y siempre sobre las circunstancias específicas de la transferencia de datos que pretendemos llevar a cabo, nunca de modo general. Es recomendable acordar con el importador los extremos de esta colaboración y fijarlos en un documento de trabajo conjunto, ya que habrá que revisar la evaluación si se producen cambios que puedan afectar a las circunstancias de la transferencia.

Además de las circunstancias específicas de los datos que se quieren transferir (tipo de datos, finalidad, formato de transferencia, entidades participantes, etc.), es muy importante incluir a todos los agentes que puedan participar, sobre todo si van a existir transferencias ulteriores. Habremos de exigir información fiable al importador sobre estas transferencias, así como documentar todas sus características e incluirlas en nuestra evaluación de idoneidad.

Tendremos que comprobar si la legislación vigente y las prácticas en el país respeta los derechos fundamentales de los titulares de los datos personales. Es posible que se concedan poderes a las autoridades públicas que los restrinjan, pero habrá de tratarse de medidas necesarias y proporcionadas en una sociedad democrática, al igual que ocurre en los Estados miembros de la Unión Europea. Se considera que son incompatibles si no respetan la esencia de los derechos y libertades fundamentales de la Carta de los Derechos Fundamentales de la Unión Europea, o si exceden lo dispuesto en las salvaguardas contempladas en el artículo 23 RGPD. Para esto, acudiremos a las Recomendaciones 02/2020 del Comité Europeo de Protección de Datos sobre las garantías esenciales europeas para medidas de vigilancia, de 10 de noviembre de 2020, para conocer qué se entiende como injerencia justificable.

Como resultado final de esta evaluación, es posible que encontremos que la legislación presente problemas de compatibilidad, que no garantice el nivel esencialmente equivalente de protección y que la transferencia de datos personales o la actividad del importador caiga bajo el ámbito de aplicación de esta legislación. En este caso, tendremos tres opciones:

1. No realizar la transferencia o suspenderla, si es que se estaba llevando a cabo.

2. Aplicar medidas complementarias para lograr el nivel de protección.

3. No aplicar medidas complementarias si no hay motivos para creer que esta legislación se aplique al caso concreto.

Como siempre, habremos de documentar exquisitamente este análisis para cumplir con el principio de responsabilidad proactiva.

Félix Haro

Govertis, parte de Telefónica Tech

El pasado 11 de junio tuvo lugar el II Insight del Club del DPD de 2024 organizado por la Asociación Española para la Calidad, con la colaboración de Govertis, parte de Telefónica Tech.

El evento fue dirigido por Javier Villegas, Lead Advisor y responsable de Desarrollo de Negocio del territorio sur de Govertis y se dividió en tres partes: la ponencia sobre «Privacidad y Marketing digital, ¿cómo nos preparamos para un mundo sin cookies?»; la mesa redonda sobre «El papel del DPD en los medios de comunicación. ¿Una profesión de riesgo?» y, un taller práctico sobre el desarrollo de proyectos de investigación y protección de datos.

La primera ponencia fue impartida por Lorena Roque Masi, responsable de Ads Privacy en Google España, en la que se trató de abordar la influencia de las cookies en la vida cotidiana de las personas y en el marketing digital.

«Nos movemos de un mundo donde medíamos el 1:1 a un mundo consentido, agregado y anonimizado. Tenemos que aprender a hacer más con menos» – explicó Roque destacando que los cambios regulatorios y tecnológicos para proteger la privacidad de los usuarios en internet están transformando radicalmente la industria de la publicidad online.

En un segundo bloque, se dio paso a una mesa redonda moderada por Santiago Cruz Roldán, DPD externo en Tele Madrid y miembro de Govertis Telefónica Tech, en la que participaron Luis Javier Sánchez, periodista especializado en Derecho TIC y Jesús Fernández Acevedo, abogado y DPD, la cual versó sobre la problemática del tratamiento de los datos personales en los medios de comunicación. En concreto, durante las ponencias se abordaron las siguientes cuestiones:

1. La ponderación entre el derecho a la libertad de información y el derecho a la protección de datos en situaciones de inmediatez.

Luis Javier Sánchez indicó que esta cuestión es una problemática que se lleva arrastrando desde hace mucho tiempo y para la que no existe una solución concreta. Los medios de comunicación han ido aprendiendo lo que se puede o no se puede publicar a raíz, por ejemplo, de sanciones impuestas por la Agencia Española de Protección de Datos (AEPD).

Actualmente, se tiene un especial cuidado con temas relacionados con menores o anonimización de sentencias jurisprudenciales, sin embargo, sigue siendo un ámbito escasamente regulado.

2. La necesidad de establecer unas directrices que regulen la protección de datos en los medios de comunicación.

Jesús Fernández puso de relieve la necesidad de concienciar a los periodistas sobre la normativa de protección de datos y cómo esta puede afectar a la calidad de las noticias. En este sentido, Jesús defendió la importancia de contar con un protocolo que regule esta materia como ocurrió con el documento de «buenas prácticas en materia de comunicación» elaboradas por la Autoridad Italiana de Protección de Datos que contiene una serie de recomendaciones sobre cómo se puede tratar la información de una forma ética y respetuosa.

Ambos ponentes apuntaron la pérdida de oportunidad del Legislador español de regular esta materia a raíz de la entrada en vigor del actual Reglamento General de Protección de Datos (RGPD).

3. La importancia de la figura del DPD en los medios de comunicación.

Respecto a este tema, Jesús Fernández quiso resaltar que la figura del DPD en los medios de comunicación no está suficientemente valorada, en numerosas ocasiones, debido a la inmediatez que requieren determinadas noticias.

Por ello, según Fernández, es fundamental formar a los trabajadores de los medios de que existe la figura y las funciones del DPD para que puedan acudir a ellos en los casos de duda.

A raíz de lo expuesto durante la jornada, Luis Javier Sánchez abogó por la creación de un Pacto Digital entre los medios de comunicación y la Agencia Española de Protección de Datos.

4. ¿La actuación del DPD en determinadas ocasiones es vista por los periodistas como una injerencia?

En este sentido, Luis Javier Sánchez apuntó que los periodistas, en un primer momento, sí que pueden ver la actuación del DPD como un obstáculo debido a la inmediatez con la que se publican las noticias. Explicó que sería obligatorio un diálogo interno en los medios donde se exponga la necesidad de ser cauteloso en determinadas ocasiones por las posibles consecuencias que pueden surgir posteriormente como, por ejemplo, multas de la AEPD.

Asimismo, según Jesús Fernández, cada vez hay más periodistas concienciados con dar cumplimiento a la normativa de protección de datos.

5. ¿Qué protocolos se puede implementar para dar cumplimiento a la normativa de protección de datos?

Fernández sostuvo que es necesario realizar una evaluación de los contenidos que puedan generar más riesgo (grabaciones de menores durante las cabalgatas del día de Reyes, a las puertas de juzgados y tribunales o de los cofrades durante las procesiones de Semana Santa) y tener un mapa de actuación.

La conclusión general de la ponencia se tradujo en la creación de un protocolo donde se recojan los aspectos clave que deben tener en cuenta los medios de comunicación para dar cumplimiento a la normativa de protección de datos.

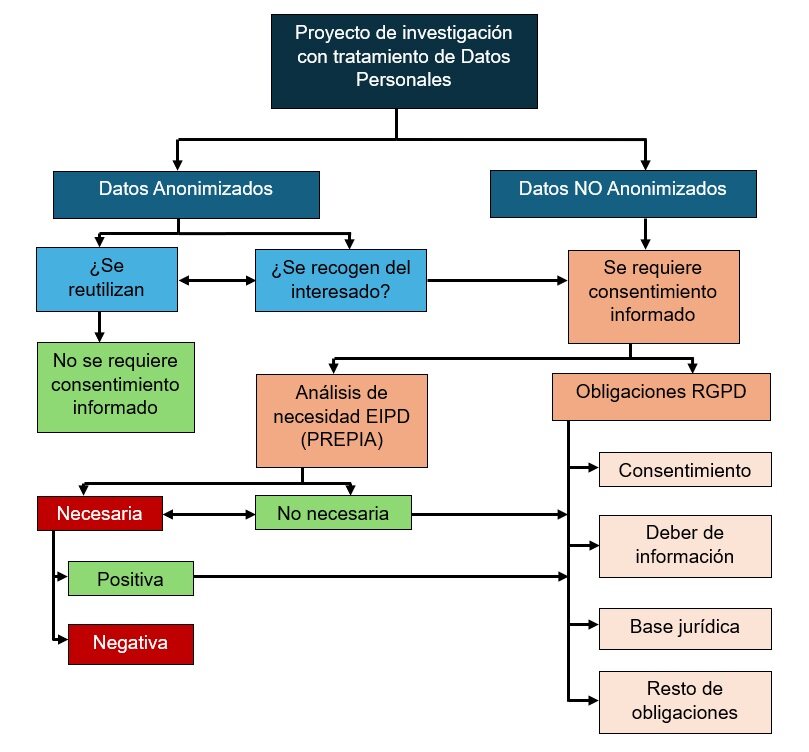

Para finalizar el encuentro, se dio paso a Borja Sendra Buigues, DPD y miembro de Govertis, parte de Telefónica Tech, que impartió un taller práctico orientado a cómo aplicar la normativa sobre protección de datos en los comités de ética universitarios en proyectos de investigación.

Durante la ponencia, se explicó que el papel del DPD en el Comité de ética y evaluación es dar soporte a los investigadores (redacción de cláusulas informativas, realizar una Evaluación de Impacto de la Protección de Datos -EIPD- o instruir sobre el buen uso de la información) y, velar por el cumplimiento de la normativa.

En concreto, los proyectos de investigación es preciso que cumplan el principio de privacidad desde el diseño y por defecto, diseñando el tratamiento en la memoria del proyecto e imponiendo las medidas necesarias para proteger los datos, que se aplicarán durante todo el proceso y cuando este finalice.

El Comité es responsable de analizar toda la información del proyecto (tipología de datos, origen, finalidad, destinatarios, información facilitada a los interesados, etc.) para comprobar si el tratamiento es conforme al RGPD.

En resumen, los pasos que tiene que seguir el Comité para analizar si un proyecto de investigación cumple con las obligaciones recogidas en el RGPD son los siguientes:

II Insight del Club del DPD – 2024

Claudia Arias

Govertis, parte de Telefónica Tech

KEEP READINGLas recomendaciones 01/2020

El Comité Europeo de Protección de Datos (CEPD) elaboró las recomendaciones 01/2020 sobre medidas que complementan los instrumentos de transferencia para garantizar el cumplimiento del nivel de protección de los datos personales de la UE, para ayudar a los exportadores de datos personales (responsables o encargados) a evaluar a terceros países y tomar medidas complementarias para mantener un nivel de protección esencialmente equivalente al garantizado en el Espacio Económico Europeo.

Es importante resaltar que estamos ante recomendaciones, lo que implica la posibilidad de adaptar el método que proponen para optimizarlo aún más, mediante la incorporación de más fases o medidas adicionales, siempre y cuando estemos seguros de su efectividad y podamos respaldar su utilidad mediante pruebas sólidas.

El método

El método propuesto por el CEPD tiene como objetivo principal que el exportador sepa si tiene que tomar medidas complementarias para poder transferir los datos y la implementación de estas si procediese. Consta de cinco pasos:

1º. Conocer la transferencia

2º. Determinación del instrumento de transferencia

3º. Evaluación de eficacia del instrumento de transferencia

4º. Adopción de medidas complementarias

5º. Procedimiento de aplicación de medidas complementarias

En la ejecución del método habremos de documentar de un modo exquisito las fuentes en las que nos apoyemos, la colaboración recibida por parte del importador de los datos, las medidas que se ponen en marcha antes de realizar la transferencia y cualquier decisión que se tome junto con los parámetros que han llevado a ella. En mi opinión, es recomendable formar un “expediente” específico para cada transferencia, en el que incluyamos toda la información referente a ella. No podemos perder de vista que la autoridad de control puede solicitar esta documentación, con la que demostraremos que hemos actuado con la diligencia debida a la hora de realizar la transferencia, cumpliendo con el principio de responsabilidad proactiva.

Conocer la transferencia… ¿fácil?

El primer paso en esta evaluación de impacto es conocer la transferencia. Las recomendaciones sugieren partir del registro de actividades de tratamiento, que ha de contener una descripción de la transferencia y de las garantías adecuadas, en su caso. Aquí nos encontramos con el primer reto, porque tal y como apunta el CEPD, “registrar y catalogar todas las transferencias puede ser un ejercicio complejo para las entidades que participan en transferencia múltiples, diversas y periódicas con terceros países y que utilizan una serie de encargados y subencargados”.

La inmensa mayoría de las transferencias internacionales se producen cuando el exportador de datos utiliza los servicios de empresas de soluciones de software. Es altamente probable que estas empresas, en la configuración de los sistemas que ponen a disposición del exportador, dispongan de subencargados que intervienen de una forma u otra en la gestión de la información o en la gestión del mismo software, siendo auxiliares necesarios en esa transferencia.

Vamos a poner un ejemplo sencillo. Imaginemos que el software de la empresa norteamericana HAPPY PEOPLE (obviamente nombre ficticio) sirve para gestionar el nivel de felicidad de los empleados de una empresa situada en España, que la contrata y será la empresa exportadora de datos. Conforme a la información proporcionada por HAPPY PEOPLE, el software hará los análisis de felicidad en los Estados Unidos y los datos personales de los empleados de la empresa española se alojarán y analizarán allí. Sin embargo, las copias de seguridad se llevan a cabo por una empresa india en sus propias instalaciones en Nueva Delhi, y la asistencia técnica en caso de errores de los usuarios o en el mismo software se lleva a cabo en Costa Rica desde un centro de llamadas y de recepción de peticiones de ayuda por correo electrónico. En este caso nos encontramos con que al menos tenemos dos empresas más, la india y la costarricense, como subencargadas, y además, no están situadas en países que tengan reconocido un nivel equivalente de protección de datos al del EEE.

Pero la historia puede no terminar aquí, ¿qué ocurre si a su vez, esas empresas subencargadas, para prestar sus propios servicios recurren a otras empresas también de software no situadas en países con equivalente nivel de protección al del EEE? Pues sí, exactamente eso: que nos encontramos con que todas las transferencias ulteriores que se realicen han de estar sujetas al mismo régimen de protección equivalente, y consecuentemente, habremos de evaluar el impacto de la transferencia teniéndolas en cuenta.

En este primer paso, las recomendaciones también nos recuerdan el principio de la minimización de los datos. La transferencia deberá restringirse únicamente a los datos adecuados, pertinentes y limitados en relación con las finalidades para las que serán tratados. Recordemos los flujos de datos personales necesarios para usar el software de HAPPY PEOPLE: unos datos personales son los que son enviados desde la empresa exportadora española a Estados Unidos para análisis de felicidad, y otros son los que deberían ser transferidos por ésta posteriormente para las copias de seguridad que se hacen en India, o los que se han de enviar para la asistencia técnica telefónica o por correo electrónico desde Costa Rica… ¿Qué datos específicos van a cada empresa y para qué?

Sirva el ejemplo para ilustrar la posible complejidad del primer paso que, a pesar de parecer inocente, esconde bastantes dificultades.

Félix Haro, CIPM, CIPP/e, CIPP/us

Govertis part of Telefónica Tech

KEEP READING¿Pero cómo empezó todo esto?

La sentencia Schrems II anuló el Escudo de Privacidad como posibilidad para realizar transferencias internacionales de datos personales a EE.UU. debido a la legislación que permite acceder a datos personales transferidos desde la UE con fines de seguridad nacional. La Sección 702 de la Ley de Vigilancia de Inteligencia Extranjera (FISA, Foreign Intelligence Surveillance Act) permite llevar a cabo investigaciones de vigilancia de personas extranjeras ubicadas fuera de EE.UU. con la ayuda de los proveedoresde servicios de comunicación, y la Orden Ejecutiva 12333 habilita a la Agencia de Seguridad Nacional para obtener datos en tránsito antes de que lleguen a Estados Unidos.

La Comisión Europea adoptó, tras una ardua negociación con EE.UU., la decisión de adecuación el 10 de julio de 2023, el Marco de Privacidad de Datos UE-EE.UU., que pone a las empresas norteamericanas que se adhieran al Marco de Privacidad en igualdad de condiciones con las que se encuentren en países que tienen reconocido un nivel de protección adecuado por la Comisión. En ambos casos no resultará necesario acudir a ninguno de los instrumentos contemplados en punto 2 del artículo 46 RGPD.

La Decisión de la Comisión Europea 2021/914 puso a disposición de las organizaciones el nuevo conjunto de cláusulas contractuales tipo, que abordaron ciertas deficiencias de las cláusulas anteriores, y abordan transferencias de datos que involucran a múltiples partes, respondiendo también a la sentencia Schrems II.

En lo básico, la situación es parecida a la anterior: las organizaciones disponen de las decisiones de adecuación en el caso de ciertos países, entre los que ya se encuentran los EE.UU., y los instrumentos del artículo 46 RGPD, una vez modificadas las cláusulas contractuales tipo propuestas por la Comisión Europea.

Cómo llegamos a la necesidad de evaluar el impacto de las transferencias internacionales

La sentencia Schrems II no solo anuló el Escudo de Privacidad, sino que también cuestionó el uso de las cláusulas contractuales tipo, ya que solo son obligatorias para las partes firmantes, pero no para el país tercero en el que se encuentra la organización que importa los datos personales procedentes del Espacio Económico Europeo. En este caso, la legislación de ese país tercero puede permitir a sus autoridades públicas acceder a esos datos personales y llevar a cabo injerencias en los derechos de los interesados relativos a esos datos. No ocurre lo mismo en el caso de las transferencias a los países cuyo nivel de protección ha sido declarado equivalente por la Comisión, porque este tipo de decisiones sí que se adopta solo si se ha constatado que la legislación del país tercero sí que tiene todas las garantías exigibles, como establece el artículo 45 RGPD en su punto 3.

Vemos entonces que en el caso de las cláusulas contractuales tipo anteriores, al no examinarse en particular la legislación del país de destino, el responsable o el encargado debían ofrecer las garantías adecuadas, y conforme a los considerandos 108 y 114, “deben tomar medidas para compensar la falta de protección de datos en un tercer país mediante garantías adecuadas para el interesado” y que “esas garantías deben asegurar la observancia de requisitos de protección de datos y derechos de los interesados adecuados al tratamiento dentro de la Unión, incluida la disponibilidad por parte de los interesados de derechos exigibles y de acciones legales efectivas (…) en la Unión o en un tercer país”.

El responsable o el encargado deben entonces proporcionar medidas adicionales para garantizar el respeto del nivel de protección exigido por el Derecho de la Unión Europea.

Para solucionar esta situación, el 10 de noviembre de 2020 el Comité Europeo de Protección de Datos (CEPD) publicó y sometió a consulta púbica las Recomendaciones 01/2020 sobre medidas que complementan los instrumentos de transferencia para garantizar el cumplimiento de nivel de protección de los datos personales de la UE. Transcurrido el plazo de consulta, el 18 de junio se publicaron las definitivas, disponibles en el sitio web del SEPD.

Así que tenemos que las organizaciones se enfrentan al reto de tener que evaluar caso por caso las transferencias internacionales que realizan para comprobar el nivel de protección de datos en los países de destino. Esto es lo que se conoce como una evaluación de impacto de transferencias internacionales (EITI), evaluación que ha de contemplar diferentes aspectos, como veremos en la segunda parte.

Félix Haro, CIPM, CIPP/e, CIPP/us

CdC Internacional part of Telefonica Tech.

KEEP READINGLa protección del menor en Internet, desde la perspectiva del derecho fundamental a la protección de datos de carácter personal, ha estado presente en la legislación española (artículo 13 del RDLOPD) y así continúa considerándose (artículo 7 y artículo 84 LOPDGDD); estando, de este modo, en sintonía con el sentir del legislador europeo (artículo 8 RGPD).

Actualmente, es cada vez mayor la preocupación por resguardar a los menores de contenidos para adultos, que puedan perjudicar a su desarrollo físico, mental o moral. Es por esto que, la Agencia Española de Protección de Datos (AEPD), a los efectos de restringir el acceso a este tipo de contenidos, presentó un sistema de verificación de edad para proteger a los menores de edad. Este sistema de verificación no busca que los proveedores de Internet puedan conocer la edad exacta del usuario, o incluso su identidad, o someterlo a vigilancia y seguimiento, sino que se trata de un primer paso que avanza en el interés común de proteger a los menores del acceso incontrolado a contenidos inadecuados.

Los sistemas y soluciones actuales de verificación de edad -véase, por ejemplo, cualquiera de los modelos de autodeclaración de mayoría de edad, habilitadores de acceso sin restricciones a contenidos para adultos- presentan grandes deficiencias, no siendo conformes, en absoluto, a las citadas disposiciones de la normativa en protección de datos personales.

Este tipo de acceso incontrolado a dichos contenido supone, en la mayoría de las ocasiones, una infracción de los principios generales en protección de datos y, por ende, deben considerarse de carácter muy grave. Entre otros, se efectúa una recogida de datos personales innecesario (incluso, perfilado de usuarios, con observación de hábitos de navegación y localización) con una total falta de transparencia y sin estar legitimados, obviamente, por los titulares de la patria potestad o tutela.

Esto, por supuesto, supone un alto riesgo para los derechos y libertades fundamentales de los menores. En aras a proteger el interés superior de los menores, la AEPD ha publicado un Decálogo de Principios. Este decálogo se configura como exigencias mínimas que deben cumplir los sistemas de verificación de edad y del que se desprenden las siguientes ideas:

• No se persigue que el proveedor conozca que la persona que accede a Internet es menor, sino que tengan la garantía de que la persona puede hacerlo, acreditando su condición de “persona autorizada a acceder”.

• El sistema debe garantizar que no es posible la identificación, el seguimiento o la localización de menores a través de Internet.

• El sistema debe garantizar que las personas no pueden ser perfiladas en función de su navegación.

• Todo sistema debe tener definido un marco de gobernanza.

• La estrategia más adecuada para la gestión del sistema es aquella que vela por preservar el anonimato del usuario, debido al alto riesgo de estos sistemas.

• Para el diseño y la implementación del sistema, se tomará como base el interés superior del menor y el derecho a la privacidad y la intimidad.

• Los sistemas, en la medida que supongan un tratamiento de datos personales, han de estar legitimados, ser idóneos, necesarios y proporcionales.

• Se obliga a implementar todas las medidas de privacidad necesarias que resulten de la realización de una evaluación de impacto para la protección de datos y superar un análisis de idoneidad, necesidad y proporcionalidad.

A partir de este Decálogo, la AEPD, con la colaboración de un equipo del Consejo General de Colegios Profesionales de Ingeniería Informática, realizó una serie de pruebas para demostrar que la protección del menor se puede materializar de forma práctica y concreta. Así, estas pruebas se han desarrollado sobre distintos tipos de sistemas y empleando varios proveedores de identidad accesibles a la ciudadanía, demostrando la viabilidad de su aplicación y diversas formas prácticas de llevarlo a escenarios reales.

No obstante, la AEPD nos aclara que este sistema de verificación de edad no pretenden ser una solución final única (con esto, preserva la neutralidad tecnológica y el libre mercado de opciones) sino demostrar que es posible la puesta en marcha de un sistema efectivo y animar, así, a los distintos intervinientes en el ecosistema de Internet a encontrar sus propias soluciones respetuosas con los derechos fundamentales. En esta línea, la Fábrica Nacional de Moneda y Timbre (FNMT) se ha comprometido a desarrollar una app, que servirá para ayudar a proteger a este colectivo tan vulnerable.

En fin, desde aquí queremos continuar haciendo eco de esta iniciativa de nuestra autoridad de control española e instar a que los distintos proveedores de contenido e intervinientes de Internet, (en particular, páginas de pornografía, sitios de juego, redes sociales con contenidos de todo tipo, páginas de venta de tabaco o alcohol, etc.) adopten sistemas de verificación de la edad de sus usuarios, con arreglo al citado Decálogo, y cumplir con los requisitos necesarios para proteger los datos personales de todos éstos, adultos y menores, a la vez que se protege el interés superior de estos últimos.

Eva Mª Simón, CdC Privacidad de Govertis part of Telefonica Tech.

KEEP READING

El pasado mes de julio la Agencia Española de Protección de Datos actualizó su Guía sobre el uso de las cookies, para alinearse con las Directrices europeas 03/2022 del Comité Europeo de Protección de Datos (CEPB) sobre patrones engañosos en plataformas de redes sociales.

Estas Directrices brindan recomendaciones prácticas a proveedores, responsables y usuarios de plataformas de redes sociales sobre cómo evaluar y evitar los “patrones de diseño engañosos” que infringen los requisitos del Reglamento General de Protección de Datos (RGPD).

Entonces, ¿cómo impactarán estos cambios en la forma en que mi organización proporciona información sobre cookies a los usuarios?

Tras la incorporación de las consideraciones del CEPB en la Guía de Cookies, aplicables a todos los prestadores de servicio de la sociedad de la información, se ha señalado un plazo máximo de adecuación hasta el 11 de enero del 2024, como ha señalado la propia AEPD.

Los prestadores de servicios de la sociedad de la información deberán evitar los patrones engañosos al informar sobre cookies a los usuarios, como la sobrecarga de opciones, omisión de información, señales visuales contradictorias, bloqueo de gestión de datos, diseños poco claros y oscuros.

La información facilitada deberá ser concisa, transparente, inteligible, en un lenguaje claro y sencillo y de fácil acceso.

Para ello, se proporcionará información por capas:

1ª CAPA:

No resultará válida la aceptación automática de cookies al continuar navegando, ni se sugerirá que no aceptar impide la navegación.

Además, no se permitirán colores o contrastes que generan confusión al usuario y que induzcan a consentir involuntariamente.

2º CAPA:

En resumen, es esencial para las organizaciones adaptarse a estas Directrices para garantizar el cumplimiento y la transparencia relativa a las cookies, evitando patrones engañosos y proporcionando información clara y accesible a los usuarios.

Cristina Zato, Elías Vallejo

Equipo Govertis

KEEP READINGEl artículo 28 del RGPD establece que la vinculación entre responsable y encargado del tratamiento de datos debe reflejarse mediante un acto jurídico o contrato escrito. En este acto o contrato, además de definir el objeto, la duración, naturaleza, tipología y finalidad del tratamiento de datos, se establece la obligación por parte del encargado de seguir las instrucciones del responsable a lo largo de todo el tratamiento de datos, así como la necesidad de regular el régimen de subcontratación En relación a esto último, el encargado del tratamiento no recurrirá a otro encargado sin la autorización previa por escrito, específica o general, del responsable. En este último caso, el encargado informará al responsable de cualquier cambio previsto en la incorporación o sustitución de otros encargados, dando así al responsable la oportunidad de oponerse a dichos cambios (artículo 28.2 RGPD).

Pues bien, la AEPD nos ha recordado la importancia de esto último, desestimando el recurso de reposición interpuesto por el reclamado contra la resolución de la AEPD dictada con fecha 4 de abril de 2023, en el expediente EXP202105473. (reposicion-ps-00668-2022.pdf (aepd.es).

En este supuesto, se formuló la reclamación por la realización de una llamada comercial, a la línea de telefonía móvil de la reclamante, que la cual tenía por objeto ofrecer los servicios del responsable del tratamiento. A este respecto, el responsable del tratamiento indicó, inicialmente, que la llamada comercial se había realizado por un encargado del tratamiento, quien prestaba servicios de asesoría y apoyo comercial y técnico para la captación de clientes en nombre del responsable del tratamiento, incluyendo la realización de acciones de venta telefónica.

No obstante lo anterior, tras las averiguaciones oportunas por el responsable a través de la información facilitada por su encargado, este último reconoció que la llamada telefónica en cuestión había sido realizada por una entidad subcontratada para tal fin. El responsable manifestó al respecto que no conocía esta subcontratación y que la misma se realizó sin su consentimiento, a pesar de que el Contrato de Servicios y el Contrato de Encargo del Tratamiento, celebrados entre responsable y encargado, prohibían expresamente la subcontratación de trabajos sin la aprobación previa y por escrito del responsable.

En consecuencia, la #AEPD considera que los hechos expuestos vulneran lo dispuesto en el artículo 28 del #RGPD por parte del encargado del tratamiento, que da lugar a la aplicación de los poderes correctivos que se indican en el artículo 58 del citado Reglamento.

Tras el análisis del caso, podemos extraer dos conclusiones fundamentales. La primera, la obligación por parte del encargado de respetar lo establecido en el contrato de encargo y no recurrir a otro encargado, sin la autorización previa por escrito, específica o general, del responsable; a quien deberá informar de cualquier cambio previsto en la incorporación o sustitución de otros encargados, dándole la oportunidad de oponerse a dichos cambios, según se establezca. Es por esto que, es aconsejable que entre las instrucciones, que transmita el responsable del tratamiento, a través del contrato de encargo, se recoja perfectamente estos extremos. La segunda, de igual importancia y exigida explícitamente (artículo 28.1 RGPD), la diligencia que debe tener el responsable del tratamiento, al momento de elegir (diligencia in eligiendo) únicamente a aquellos encargados, que ofrezcan garantías suficientes para aplicar medidas técnicas y organizativas apropiados, de manera que el tratamiento sea conforme con los requisitos del Reglamento y garantice la protección de los derechos del interesado, así como supervisar el cumplimiento del contrato por parte del encargado (diligencia in vigilando).

Víctor Bermejo Sánchez GRC Consultant

Equipo Govertis

KEEP READING

Es posible que sí. Así se desprende del Informe Jurídico 2022/0098 de la Agencia Española de Protección de Datos (AEPD), en el que advierte de un posible cambio de criterio con respecto a la diferenciación de la finalidad de autenticación/verificación versus identificación de los tratamientos de datos biométricos en la que, hasta el momento, ha basado su interpretación de que solo en el segundo caso (identificación) nos encontramos ante tratamientos de categorías especiales de datos.

El Reglamento General de Protección de Datos (RGPD) define en el artículo 4.19 los datos biométricos como “datos personales obtenidos a partir de un tratamiento técnico específico, relativos a las características físicas, fisiológicas o conductuales de una persona física que permitan o confirmen la identificación única de dicha persona, como imágenes faciales o datos dactiloscópicos. Partiendo de esta definición, el artículo 9.1 incorpora como categoría especial los datos biométricos dirigidos a identificar de manera unívoca a una persona física”.

Para aclarar conceptos y concretar supuestos, la AEPD ha venido interpretando en diferentes informes (entre ellos, 2020/0036 y 2021/0047) y resoluciones de procedimientos sancionadores (como el PS 00218/2021), que los términos “permitan” y “confirmen” la identificación única de una persona física contenidos en la definición de datos biométricos del RGPD pueden entenderse, respectivamente, como “identificación” y “verificación” (o autenticación). Esta diferencia es la que precisamente le ha servido de base, hasta ahora, para interpretar cuándo un dato biométrico, según la definición del artículo 4.19 RGPD, se considera categoría especial de datos, conforme al artículo 9.1 RGPD.

Esta distinción entre identificación y verificación/autenticación biométrica ya se recogía en el Dictamen 3/2012 sobre la evolución de las tecnologías biométricas del Grupo del Artículo 29, que distinguía ambos supuestos en función del modo de búsqueda en los registros almacenados y el ingreso previo del registro.

Así, dicho Dictamen considera identificación biométrica el proceso de comparar los datos de un individuo, adquiridos en el momento de la identificación, con una serie de plantillas biométricas almacenadas en una base datos, dando lugar a un “proceso de búsqueda de correspondencias uno-a-varios”.

Por el contrario, se entiende por verificación/autenticación biométrica de un individuo el proceso de comparación entre sus datos biométricos, adquiridos en el momento de la verificación, con una única plantilla biométrica almacenada en un dispositivo. Es por tanto un “proceso de búsqueda de correspondencias uno-a-uno”.

Esta distinción se incorporó también en el Libro Blanco sobre Inteligencia Artificial de la Comisión Europea, de 19 de febrero de 2020, donde se distinguía entre identificación biométrica remota y autenticación biométrica. Esta última constituye “un procedimiento de seguridad basado en las características biológicas exclusivas de una persona que permite comprobar que es quien dice ser (comparación uno-a-uno)”, mientras que la identificación biométrica remota consiste en determinar la identidad de varias personas con ayuda de identificadores biométricos (huellas dactilares, imágenes faciales, iris, patrones vasculares, etc.) a distancia, en un espacio público y de manera continuada o sostenida, “comparándolos con datos almacenados en una base de datos”.

Sobre la base de esta distinción, la AEPD interpreta en el Informe 2020/0036 que el concepto de dato biométrico contenido en el artículo 4 del RGPD incluye tanto la identificación como la verificación/autenticación. Pero también señala en dicho informe que, con carácter general, “solo se consideran categoría especial de datos en los supuestos en que se sometan a tratamiento técnico dirigido a la identificación biométrica (uno-a-varios) y no en el caso de verificación/autenticación biométrica (uno-a-uno)”.

Esta misma interpretación lleva a la AEPD a afirmar en la resolución recaída en el PS 00218/2021 antes citado que la inclusión en el artículo 9.1 del RGPD los datos biométricos dirigidos a identificar de manera unívoca a una persona física como categoría especial de datos indica que “los datos biométricos, por naturaleza, no son sensibles, sino que dependerá del uso o contexto en que se utilicen, las técnicas empleadas para su tratamiento, y la consiguiente injerencia en el derecho a la protección de datos”.

Como no podía ser de otra manera, tratándose de una materia tan compleja como la protección de datos, la AEPD matiza su interpretación sobre la consideración de la categoría de los datos biométricos como datos sensibles, apelando a la necesaria valoración de las circunstancias de cada caso concreto y huyendo de conclusiones generales que permitan avalar su inclusión dentro de una u otra categoría. Y concluye que, en caso de duda, deberá adoptarse la interpretación más favorable para la protección de los derechos de los afectados “en tanto en cuanto no se pronuncie al respecto el Comité Europeo de Protección de Datos (CEPD) o los órganos jurisdiccionales”.

Este pronunciamiento ha sido recogido por el CEPD en las Directrices 5/2022 (Guidelines 05/2022 on the use of facial recognition technology in the area of law enforcement), que están pendientes de adopción definitiva, una vez finalizada su consulta pública el 27 de junio de 2022, y en las que, como es sabido, se aparta de la distinción entre identificación y verificación/autenticación a la hora de determinar si el tratamiento de datos biométricos es una categoría especial de datos. Concluye en el apartado 12 que ambos supuestos suponen un tratamiento de categorías especiales de datos.

¿Y cuál es la situación ahora?

Por un lado, el criterio mantenido hasta el momento por la AEPD ha permitido considerar, aun con carácter restrictivo y basado en el análisis de cada caso concreto, determinados tratamientos de datos biométricos como tratamientos no incluidos en las categorías especiales.

En este escenario, empresas desarrolladoras de aplicaciones y responsables del tratamiento han desarrollado e implementado soluciones y tratamientos que implican el uso de datos biométricos, tomando como base de legitimación alguna de las causas del artículo 6 del RGPD y sin tomar en consideración las excepciones y las medidas que el artículo 9 del RGPD establece para levantar la prohibición del tratamiento de categorías especiales de datos, por no considerarlo aplicable.

Por otro lado, nos encontramos con que la conclusión del CEPD recogida en las Directrices 5/2022 ya ha sido tomada en consideración por la AEPD en el Informe 2022/0098 al que hemos hecho referencia al inicio del artículo, donde advierte que “si dicho criterio se mantiene en el momento en que se proceda a su adopción definitiva, resultará necesario revisar nuestro criterio para adecuarlo al mantenido por el Comité Europeo de Protección de Datos, entendiendo que el tratamiento de datos biométricos, tanto en los supuestos de autenticación/verificación como de identificación implica un tratamiento de categorías especiales de datos, sometido al régimen de prohibición general y excepciones del artículo 9 del RGPD”.

Este aviso implica que, si finalmente el CEPD adopta las Directrices sin modificar su último criterio sobre la naturaleza de los datos biométricos (lo cual constituye una de las demandas de las entidades que han presentado comentarios en la fase de consulta pública), todo tratamiento que incluya este tipo de datos deberá no solo estar basado en, al menos, una de las causas de legitimación del artículo 6 del RGPD y en alguna de las excepciones previstas en el artículo 9, sino también haber realizado previamente una evaluación de impacto conforme al artículo 35 del RGPD, cuya ausencia en este tipo de tratamientos ya está siendo sancionada por la AEPD (PS 002108/2021, PS 00441/2021).

Por tanto, de confirmarse este criterio, cuando se pretenda, por ejemplo, basar la legitimidad del tratamiento de datos biométricos con fines de autenticación/verificación en el consentimiento del interesado o en el cumplimiento de una misión realizada en interés público conforme a los apartados a) y e) del artículo 6 RGPD, deberán concurrir además los requisitos del artículo 9.2.a) y g) que cualifican estas bases. Consecuentemente, el consentimiento deberá ser “explícito” y el interés público “esencial”, estar basado en el Derecho de la Unión o de los Estados miembros, ser proporcional al objetivo perseguido, respetar en lo esencial el derecho a la protección de datos y establecer medidas adecuadas y específicas para proteger los intereses y derechos fundamentales del interesado.

Adicionalmente, habrá que tener en cuenta las características y finalidad específica de cada tratamiento. Pensemos, por ejemplo, en un registro de jornada laboral basado en el uso de datos biométricos para autenticar a los empleados y respecto del que la AEPD ya ha considerado descartadas como aplicables las excepciones previstas en los apartados (b) [pues si bien el registro de jornada es obligatorio para el responsable del tratamiento, no resulta sin embargo obligatorio ni necesario a estos fines el tratamiento de datos biométricos] y (g) del artículo 9.2 RGPD [excepción que no será aplicable en tanto no medie una norma de rango legal que establezca el tratamiento de datos biométricos].

En este caso, únicamente cabrá considerar el consentimiento explícito del apartado 9.2.a) del RGPD, que, dada la propia naturaleza de la relación laboral y el desequilibrio inherente a la posición de las partes, solo podrá entenderse libremente prestado si el empleador ofrece al trabajador un sistema alternativo de registro que no implique el tratamiento de sus datos biométricos.

Así las cosas, y en espera de la adopción definitiva de las Directrices, se hace necesario empezar a revisar el estado actual de todos los tratamientos que incorporen este tipo de datos para adaptarlos a una previsible consideración de los mismos como tratamientos de categorías especiales de datos.

Coral Pelegrín Martínez-Canales

Equipo Govertis

KEEP READING

Tras el anuncio, el pasado mes de octubre, por parte de Facebook del cambio en su denominación por Meta y la presentación de su nuevo proyecto de “Metaverso”, este término se encuentra, sin duda, en auge.

Han sido muchas las compañías tecnológicas que ya se han aventurado a trabajar en proyectos muy similares al de Facebook. En España, son destacados los casos de empresas como Telefónica o Ferrovial. Pero ¿Sabemos en qué consiste realmente el término “metaverso”?

¿Qué es el “metaverso”?

El “metaverso” está concebido originariamente como un entorno multiusuario que fusiona realidad física y virtual permitiendo la interacción de los usuarios mediante el uso de diferentes avatares.

Dicho de otra forma, el metaverso es un espacio virtual en el que diferentes usuarios pueden interactuar, intercambiar experiencias y relacionarse entre sí.

El hecho de que el metaverso sea un tema de reciente actualidad no implica que constituya realmente una novedad ya que, desde hace varios años, existen experiencias similares, sobre todo en el sector de los videojuegos siendo la más exitosa Second Life. Second Life es una comunidad virtual que, en la actualidad, ya permite a sus usuarios interactuar mediante un avatar permitiéndoles, entre otras cosas, explorar el mundo virtual, establecer relaciones sociales, participar en diferentes actividades y comerciar con propiedades virtuales e intercambiar servicios entre ellos.

Ahora bien, los objetivos de los nuevos proyectos de metaverso no se quedan en lo anterior y pasan por combinar los modelos de entornos ya existentes con el uso de otras tecnológicas novedosas que ya se encuentran en el mercado como son las tecnologías wearables (gafas de realidad virtual, gafas de realidad aumentada, guantes y otras prendas o dispositivos hápticos, etc.) o los interfaces neuronales y con otros elementos, como los medios de pago virtuales.

El objetivo final es proporcionar una mejora de la experiencia de las redes sociales que vaya mucho más allá del aspecto visual o de la mejora en los gráficos.

¿Qué implicaciones tendrá el metaverso sobre la Privacidad?

Al margen de las ventajas que indudablemente tiene el metaverso, presentará una serie de riesgos asociados fundamentalmente al elevado volumen de los datos que serán recabados y tratados por medio de este entorno y a las tecnologías empleadas.

La combinación de entornos virtuales, el uso de tecnologías wearable e interfaces neuronales y medios de pago virtuales supondrán un tratamiento de datos que han estado prácticamente inéditos hasta el momento o que han sido tratados únicamente de forma aislada como, por ejemplo, variaciones del iris o análisis de la respuesta emocional. La combinación de todos los datos objeto de tratamiento permitirá una perfilación de niveles desconocidos hasta el momento.

Además de los riesgos derivados del tratamiento de los datos, como se ha indicado, también se deberán tener presente los riesgos propios de las tecnologías presentes en el entorno del metaverso. Estas tecnologías presentan sus propios riesgos, pero, además, la aplicación conjunta de todas ella supondrá la aparición de riesgos distintos para los derechos y libertades de una magnitud desconocida.

Todos estos riesgos deberán ser gestionados correctamente a fin de preservar, en su integridad, la privacidad de los usuarios.

¿Cómo se verá afectado el metaverso por la actual normativa?

El metaverso deberá ajustarse a las disposiciones del RGPD y, en este sentido, se deberá valorar, al menos, las siguientes cuestiones:

Finalmente, el desarrollo de proyectos de metaverso deberá respetar, además del RGPD, otras propuestas de regulación de la UE que, en la actualidad, se encuentran en trámites y puedan resultar aprobadas. como la Digital Services Act, la Data Act, la Digital Markets Act, la Data Governance Act o la propuesta de Reglamento IA.

Equipo Govertis

KEEP READING

Hace unos días conocíamos la resolución de la Agencia Española de Protección de Datos (AEPD) que tanto revuelo ha ocasionado entre los expertos del sector. Se trata del expediente “EXP202105690” por el que la AEPD acordaba proceder al archivo de las actuaciones practicadas frente a una empresa de reparto. La trabajadora que interpuso la reclamación argumentaba que había sido incluida en dos grupos de WhatsApp sin haber dado su consentimiento para ello; manifestando la imposibilidad de salir de los mismos, por encontrarse en ellos toda la información necesaria para desarrollar su relación laboral como rutas de trabajo, ubicación de las furgonetas al finalizar la jornada laboral o turnos de trabajo.

El principal argumento de la AEPD, para proceder al archivo, es considerar que la empresa sí había informado, previamente, del uso de este canal de comunicación para asuntos relacionados con el ámbito laboral y tareas organizativas; a estos efectos, la empresa, además de salvaguardar la confidencialidad, dice que garantiza la sujeción al principio de minimización de datos, por compartirse únicamente los datos personales adecuados, pertinentes y limitados a lo necesario en relación con estos menesteres del ámbito laboral. Con esto, el tratamiento de datos personales de la persona trabajadora, de conformidad con el artículo 6.1.b) RGPD, se entiende amparado con base a la ejecución del contrato de trabajo, esto es, a las condiciones y términos reguladoras de la relación laboral entre la persona trabajadora y la empresa.

Ante esta breve resolución de la AEPD, en la que no se hacía alusión a si el teléfono móvil de la trabajadora era particular o si había sido proporcionado por la empresa, la polémica estaba servida. Así, se ha llegado a pensar que la AEPD podría haber cambiado de criterio frente a resoluciones previas, en las que defendía el consentimiento como base jurídica de licitud o legitimación para el tratamiento de los datos contacto del trabajador para estos fines.

Tras la consulta evacuada a la AEPD por un abogado experto en la materia, esta autoridad de control, en aras a la seguridad jurídica, ha podido matizar su decisión, dándonos respuesta a las siguientes cuestiones que se había suscitado en el sector:

1. ¿Se ha cambiado de criterio por parte de la autoridad de control?

No, esta resolución no supone un cambio de criterio. La AEPD nos dice que no se puede presumir como criterio, válido y general, el que ha aplicado, de manera concreta, al supuesto en cuestión. Por tanto, no es aplicable a otros supuestos, de manera generalizada, el decir que la base jurídica de legitimación del tratamiento es la ejecución del contrato de trabajo [artículo 6.1.b) RGPD].

2. ¿Qué bases de legitimación resultan de aplicación?

La AEPD recuerda que es importante diferenciar si se trata de medios propios de la persona trabajadora – donde entonces podría entrar en juego el consentimiento del trabajador, como base jurídica de licitud – y medios facilitados por la empresa. En este último caso, el tratamiento podría basarse en la relación contractual o en la aplicación de convenios, o incluso el interés legítimo. En todo caso, el análisis debe realizarse caso por caso.

3. ¿Puede conocer la empresa tu teléfono y correo electrónico personal?

El correo electrónico y teléfono particular del trabajador no tienen por qué ser conocidos por el empresario, dado que ninguna norma establece que el trabajador tenga que facilitar estos datos al mismo. Es decir, que la empresa utilizase el teléfono y correo electrónico personal de un trabajador, por el mero hecho de ser empleado suyo, excedería de los límites para poder basar el tratamiento con base a la ejecución del contrato de trabajo. Por tanto, podemos inferir que, en el supuesto de la resolución comentada, la trabajadora sí contaba con medios corporativos. En caso contrario, las actuaciones de la AEPD hubieran sido distintas.

4. ¿Qué pasa si el trabajador desempeña su trabajo fuera de su centro de trabajo?

Si la relación de servicios conlleva una disponibilidad personal del trabajador fuera de su centro u horario de trabajo “una medida moderada para conseguir la comunicación de la empresa con el trabajador sería la puesta a disposición de un instrumento de trabajo como sería un teléfono de empresa”.

En este contexto, es necesario recordar la sentencia del Tribunal Supremo (TS) N.º 163/2021, relativa al (“Proyecto tracker”) de Telepizza. Esta empresa obligaba a los trabajadores a aportar su número de teléfono personal para su geolocalización durante el reparto, considerándolo el TS abusivo, al no superar el juicio de necesidad “en el sentido de que el medio o instrumento al que ha acudido la empresa para obtener aquel objetivo no es adecuado por existir otros medios invasivos”. En palabras del Alto Tribunal “es cierto que empresa y trabajador pueden pactar las condiciones que estimen oportunas, que puedan afectar a las herramientas necesarias para el desarrollo de la actividad empresarial, pero aquí no se está analizando un pacto sino un proyecto implantado unilateralmente por la empresa”. Por tanto, lo más recomendable en estos casos será que el empresario facilite los dispositivos de comunicación (Ej. teléfonos) a las personas trabajadoras.

5. ¿Qué pasa si la empresa no ha facilitado un teléfono corporativo al empleado e incluye el teléfono particular de éste en un grupo de WhatsApp con fines laborales?

Según indica la AEPD, podría utilizarse el correo electrónico y/o teléfono particular del empleado, siempre que se hubiera facilitado, de manera voluntaria, y se hubiera obtenido el consentimiento, de manera previa, para estos fines del ámbito laboral.

Recordemos que el consentimiento debe ser libre, específico, informado e inequívoco y, por tanto, su aplicación en el ámbito laboral se antoja complicado de justificar en la mayoría de los casos, dado que podría considerarse que estamos ante un consentimiento no libre, esto es, viciado como consecuencia de la relación asimétrica entre trabajador y empresario. A tenor de lo anterior, deberá evaluarse si ese consentimiento se ha prestado de manera libre, debiendo valorar, por tanto, si este tratamiento es idóneo, necesario y proporcionado.

Conclusiones:

– Debe ponderarse caso a caso. No obstante, queda claro que la empresa no puede incluir a sus trabajadores en grupos de WhatsApp con fines laborales utilizando su teléfono y correo electrónico personal, solo por el mero hecho de mantener una relación contractual laboral. Es recomendable que las empresas pongan a disposición medios propios para facilitar la comunicación entre empresario y trabajador.

– Si se trata de medios personales de los trabajadores serán éstos quienes, voluntariamente, faciliten esos datos, debiendo la empresa contar con su consentimiento y, además, debiendo garantizar que ese consentimiento es libre y ha pasado el estricto test de proporcionalidad. En todo caso, parece complicado que actuando así se pueda cumplir con la normativa de protección de datos, al no poder garantizar la aplicación de medidas técnicas de seguridad en dispositivos personales.

Equipo Govertis

KEEP READING