915 752 750

915 752 750

aec@aec.es

aec@aec.es

915 752 750

915 752 750

aec@aec.es

aec@aec.es

Con la entrada en vigor del Reglamento General de Protección de Datos (RGPD), el pasado 25 de mayo de 2018 y su posterior adaptación a la legislación española con la Ley Orgánica de Protección de Datos y Garantía de los Derechos Digitales (LOPDGDD) el pasado 5 de diciembre de 2018, se incluyó la posibilidad de ayudar a empresas y organizaciones a verificar que cumplen con las leyes y demostrar el principio de responsabilidad proactiva (art. 24 RGPD) a través de estándares o recomendaciones, así como certificaciones.

“La adhesión a códigos de conducta aprobados a tenor del artículo 40 o a un mecanismo de certificación aprobado a tenor del artículo 42 podrán ser utilizados como elementos para demostrar el cumplimiento de las obligaciones por parte del responsable del tratamiento”.

Por lo que, el RGPD ha incluido esta posibilidad mediante la incorporación del artículo 42 del RGPD que señala en su apartado 1 que “1. Los Estados miembros, las autoridades de control, el Comité y la Comisión promoverán, en particular a nivel de la Unión, la creación de mecanismos de certificación en materia de protección de datos y de sellos y marcas de protección de datos a fin de demostrar el cumplimiento de lo dispuesto en el presente Reglamento en las operaciones de tratamiento de los responsables y los encargados.

En este sentido, la International Organization for Standardization, conocida como ISO, junto con la International Electrotechnical Commission o EIC, han creado una serie de estándares de seguridad de la información (la familia 27000). Así, en 2005, la norma ISO 27001 se convirtió en una norma internacional de referencia para gestionar y garantizar la seguridad de la información en empresas y organizaciones. Junto a esta, la norma ISO 27002 proporciona una serie de buenas prácticas para la gestión de la seguridad de la información, abogando por preservar la confidencialidad, integridad y disponibilidad de la misma.

En Agosto de 2019 se ha publicado la “ISO/IEC 27701 Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines” que establece, implementa, mantiene y mejora continuamente un Sistema de Gestión de Información de Privacidad (PIMS) y orienta a los controladores y procesadores de PII (Personal Identification Information), específicamente a los directores de información de identificación personal (PII). Este estándar especifica los aspectos sobre privacidad para que la organización genere evidencias de un adecuado cumplimiento de las leyes en materia de privacidad. Para aplicarse necesitamos que la organización previamente disponga de un Sistema de Gestión de Seguridad de la Información (la norma ISO/IEC 27001).

Una de las ventajas que ofrece esta nueva certificación radica en que la organización podrá compatibilizar el cumplimiento en materia de seguridad de la información y privacidad, ya que posibilita integrar la normativa en materia de protección de datos del país donde se implemente y reforzar las medidas técnicas y organizativas, aportando una herramienta de mejora continua y un sistema de gestión integrada. Asimismo, permite la gestión de los controles de privacidad, a fin de reducir el riesgo para los derechos de privacidad de las personas.

Respecto a la estructura de esta norma ISO 27701 podemos señalar que:

La norma está compuesta de 8 apartados y 6 anexos.

Adicionalmente, se incluyen los Anexos A y B en los que se establecen los controles de privacidad para responsables y procesadores junto con el Anexo A de ISO/IEC 27001 que incluye los controles para seguridad de la información. Además, varios anexos como el Anexo C que hace referencia a los principios recogidos en ISO/IEC 29100; Anexo D al RGPD, Anexo E a la ISO/IEC 27018; ISO/IEC 29151 y Anexo F con información sobre la ISO 27001 e ISO 27002.

En el Anexo D se presenta un mapeado de las cláusulas y los artículos del RGPD, haciendo referencia a los principios, el cumplimiento con las bases de legitimación, la obligación de transparencia e información, el ejercicio de los derechos ARSOPL, la evaluación de impacto, notificación a la autoridad de control, designación del Delegado de Protección de Datos (DPD) entre otros. Asimismo, como las exigencias de responsabilidad proactiva, materia de seguridad y las transferencias internacionales de datos personales.

En conclusión, este estándar es una buena herramienta para implementar e integrar los principios del RGPD en un sistema de gestión de seguridad de la información (SGSI), mejorando las relaciones comerciales y reputacionales de la organización en la que se apliquen.

¿Quieres saber más sobre la Nueva Norma ISO 27701:2019? Apúntate aquí al IV Insight del Club DPD en streaming, en el que Borja Romano, dará la conferencia: “Introducción práctica a la ISO 27701:2019 nuevo estándar internacional de protección de datos.”

El equipo Govertis

Bien es cierto que, en el ámbito de las Administraciones Públicas el cumplimiento de las obligaciones en materia de transparencia ligadas con las disposiciones en materia de protección de datos, han generado, en la mayoría de los casos, sendas dudas en cuanto al modo de proceder para llevar a cabo el correcto cumplimiento de ambos marcos normativos.

En este supuesto concreto, cuando hablamos de las obligaciones en materia de transparencia estamos haciendo referencia a la Publicidad activa. Es decir, la obligación, por parte de las Administraciones públicas y sus entidades e instituciones dependientes, de publicar de manera permanente determinada información pública exigida por la ley en sus portales de transparencia o sitios web, con el fin de garantizar la transparencia de su actividad. En relación con la cuestión anterior, si acudimos a uno de los principios generales de la Publicidad activa encontraremos que se hace mención expresa de los límites establecidos por la normativa de protección de datos: serán de aplicación a la publicidad activa los límites al derecho de acceso a la información pública legalmente y, especialmente, el derivado de la protección de datos de carácter personal. A este respecto, cuando la información contuviera datos especialmente protegidos, la publicidad solo se llevará a cabo previa disociación de los mismos[1].

Ahora bien, ¿dónde podemos establecer esta frontera entre transparencia y protección de datos? Es decir, ¿qué datos podemos publicar respondiendo a la Publicidad activa? y, a sensu contrario, ¿cuáles no de acuerdo con la protección de datos? No ha sido hasta la reciente Ley Orgánica 3/2018 donde en su disposición adicional séptima “Identificación de los interesados en las notificaciones por medio de anuncios y publicaciones de actos administrativos”, se ha establecido una respuesta a esta cuestión que ha generado tanta incertidumbre en el ámbito público. A modo resumen, se establecen reglas para la publicación, por un lado, de actos administrativos, y de otro, de anuncios. La regla general es que en ningún caso se publiquen conjuntamente el nombre (y apellidos) y el documento nacional de identidad, número de identidad de extranjero, pasaporte o documento equivalente, de un mismo interesado.

El cumplimiento del deber de transparencia también es de aplicación a la contratación pública realizada por la Administración, donde encontramos obligación de dar publicidad a un gran número de actuaciones y de documentos relativos a los procedimientos de contratación pública. Los mismos contienen la identificación de personas físicas, tanto por tratarse de licitadoras o de contratistas, como por ejercer la representación de las personas jurídicas que ocupen aquellas mismas posiciones jurídicas, como por tratarse de personal al servicio de los órganos de contratación.

Para dar respuesta a la cuestión planteada debemos acudir al Dictamen CNS 1/2019 de la Autoridad Catalana de Protección de Datos (APDCAT), así como a la NOTA INFORMATIVA 1/2019. Cumplimiento del deber de transparencia y de la normativa de protección de datos personales en la contratación pública de la Secretaría Técnica de la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya, donde encontraremos unas pautas para llevar a cabo el correcto cumplimiento del derecho de protección de datos en materia de contratación pública.

A este respecto, son de especial relevancia en la materia las siguientes pautas señaladas por la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya a la hora de realizar la adecuada publicación de la documentación relacionada con la contratación pública[2]:

En síntesis, es necesario tener en cuenta que, en ningún supuesto donde se publiquen datos de carácter personal como consecuencia de las obligaciones en materia de publicidad activa, se podrán publicar conjuntamente el nombre y apellidos de un interesado junto con su número de DNI, NIE o pasaporte, ni siquiera en la firma electrónica de documentación consecuencia de un proceso de contratación pública.

[1] Artículo 5.3 de la Ley 19/2013, de 9 de diciembre, de transparencia, acceso a la información pública y buen gobierno.

[2] NOTA INFORMATIVA 1/2019. Cumplimiento del deber de transparencia y de la normativa de protección de datos personales en la contratación pública de la Secretaría Técnica de la Junta Consultiva de Contratación Administrativa de la Generalitat de Catalunya, del 15 de julio de 2019.

El equipo Govertis

Cuando hablamos de seguridad, instintivamente pensamos en herramientas o procedimientos de seguridad, pero en realidad, la seguridad depende de un factor común a cualquier entidad pública o privada: los empleados.

De su actitud y acciones depende en gran medida el éxito o fracaso de implantar seguridad, ya que éstos son los que gestionan nuestro principal activo: la información (entre la cual se encuentra, por supuesto, los datos de carácter personal).

Por eso, es importante y debe ser recurrente, invertir en la formación y concienciación a los empleados, a fin de desarrollar una cultura de seguridad en la entidad.

Sin pretender ser una lista exhaustiva, debemos insistir en los siguientes aspectos:

Esta concienciación, puede realizarse de diferentes maneras: presencial, online, remisión periódica de boletines, trípticos en zonas comunes… cualquier método es correcto si se consigue que la información llegue al empleado.

Un recurso muy útil en esta materia es el kit de concienciación del Instituto Nacional de Ciberseguridad (INCIBE).

Si quieres saber más sobre la seguridad de la información en el curso «Sistemas de Gestión de la Seguridad de la Información y el cumplimiento del RGPD» conocerás La mejor herramienta para la gestión de riesgos tecnológicos y la protección de los datos personales.

El equipo Govertis

Al igual que Cataluña y País Vasco y en su día Madrid (actualmente no cuenta con autoridad de control), Andalucía asume desde el 1 de octubre las competencias en materia de protección de datos.

La plena asunción de esta competencia se ha alargado en el tiempo. La Ley 1/2014, de 24 de junio, de Transparencia Pública de Andalucía asignó competencias al Consejo de Transparencia y Protección de Datos de Andalucía, pero la plena asunción de las competencias en materia de protección de datos quedó diferida en virtud de la Disposición transitoria tercera del Decreto 434/2015, de 29 de septiembre, por el que se aprueban los Estatutos del Consejo de Transparencia y Protección de Datos de Andalucía.

Posteriormente el Acuerdo de 11 de septiembre de 2018, del Consejo de Gobierno, por el que se determina la asunción de las funciones en materia de protección de datos por el Consejo de la Transparencia y Protección de Datos de Andalucía en su disposición final primera, dio competencia a la persona titular de la Consejería competente en materia de transparencia para dictar las disposiciones y realizar cuantas actuaciones sean necesarias en desarrollo y ejecución de lo dispuesto en el mencionado Acuerdo y, en particular, para dictar la Orden que establezca el inicio del ejercicio de las funciones en materia de protección de datos de carácter personal por el Consejo de Transparencia y Protección de Datos de Andalucía. Esta previsión normativa ha quedado materializada en la Orden de 1 de agosto de 2019, por la que se determina el inicio del ejercicio de las funciones en materia de protección de datos de carácter personal por el Consejo de la Transparencia y Protección de Datos de Andalucía, que establece el 1 de octubre de 2019 cono fecha de inicio de las funciones de protección de datos por parte del Consejo de Transparencia y Protección de Datos de Andalucía.

Al igual que otras autoridades autonómicas, su regulación se encuentra regulada en los artículos 57 y siguientes de la LOPDGDD, quedando su ámbito competencial limitado a los tratamientos de datos personales realizados en el territorio de la comunidad autónoma por parte del sector público:

En virtud de esta previsión, los Delegados de Protección de Datos (DPO) de las entidades indicadas anteriormente deberán ser comunicados al Consejo de Transparencia y Protección de Datos (está todavía por ver si para los DPO ya notificados a la Agencia Española de Protección de Datos es necesario volverlos a inscribir en el Registro autonómico o entre ambas autoridades de control van a comunicarse datos) y los ciudadanos podrán presentar cualquier reclamación ante el Consejo de Transparencia y Protección de Datos si el responsable o encargado de tratamiento se encuentran comprendidos dentro de alguna de las entidades mencionadas en el art 57 que acabamos de mencionar.

Finalmente será necesario para estas entidades actualizar la información del art 13 y 14 del RGPD en lo que respecta derecho a presentar una reclamación ante una autoridad de control, puesto que en estos casos la autoridad competente será la andaluza y no la española.

El Equipo Govertis

Tras la vuelta de las merecidas vacaciones, nos hemos encontrado con varias noticias relacionadas con la protección de datos de carácter personal y el entorno laboral.

Por un lado, la de la nulidad de un despido, que se argumentaba sobre la base de la negación de un trabajador a firmar una normativa de tratamiento de datos personales. Por otro, la sanción de la Agencia Española de Protección de Datos a una empresa por utilizar, para sancionar a un trabajador, imágenes grabadas por otro empleado.

Como es bien sabido, la relación que se produce entre empleadores y empleados comporta un relevante tratamiento de datos, tanto en lo que se refiere a su cantidad como a su sensibilidad. Esto, unido a la conflictividad a la que siempre están expuestas las relaciones laborales, genera una ingente casuística de situaciones que en muchos casos acaban siendo objeto de resoluciones administrativas o judiciales.

Por ello, es muy importante tener en cuenta en la adecuación de una organización a la normativa de protección de datos, todos los procedimientos, políticas y medidas de seguridad relativas al área de personal, ya que está en juego no solo la privacidad de los propios trabajadores, sino también la de todos los clientes, proveedores, contactos, etc. de dicha organización. Y es que, en materia de seguridad, las personas siempre somos el eslabón más débil.

Entre las medidas más importantes a considerar, podemos enumerar las siguientes:

El Equipo Govertis

El sector de la ciberseguridad se encuentra en una fase de alto crecimiento y el incremento de su actividad en el mercado global reside, en gran medida, al aumento del uso y la dependencia respecto de las TIC, y consecuentemente, los riesgos inherentes que existen por el uso de éstas. Otro factor que ha determinado el crecimiento del sector es el aumento global de los ciberataques que sufren diariamente compañías de toda índole y las pérdidas económicas como consecuencia de estos incidentes.

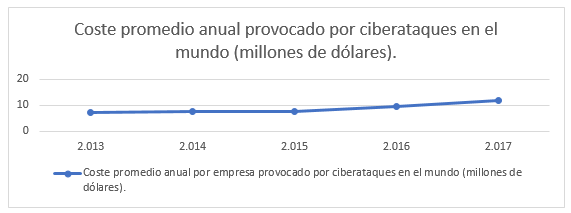

En 2018 se batió el récord mundial de ciberataques, superando la cifra de 10.500 millones de incidentes en todo el planeta. El coste promedio anual de brechas de seguridad para una empresa de gran tamaño ha aumentado en los últimos cinco años superando los once millones de dólares e incrementándose desde el año base en un 62%, tal y como se muestra en la siguiente tabla:

Gráfico 1. Coste promedio anual provocado por ciberataques en el mundo. Fuente: elaboración propia a través de datos obtenidos en Accenture (2017)

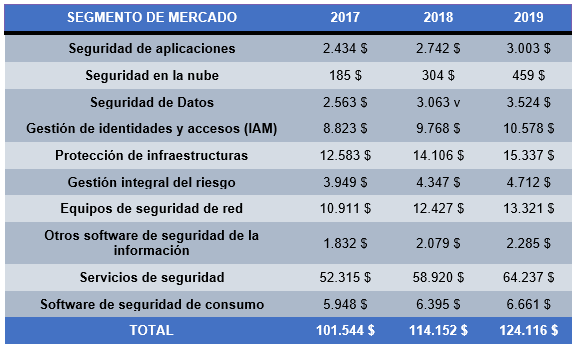

El sector se halla en un proceso de transformación en el que el desarrollo de la tecnología provoca la necesidad de aplicar herramientas y políticas de seguridad. Este auge se ve representado en el gasto económico en soluciones de ciberseguridad a nivel mundial en los últimos tres años, por los motivos anteriormente mencionados. Prueba fehaciente de la necesidad de las empresas es el gasto mostrado en la siguiente tabla, dividido por segmento de mercado.

El sector se halla en un proceso de transformación en el que el desarrollo de la tecnología provoca la necesidad de aplicar herramientas y políticas de seguridad. Este auge se ve representado en el gasto económico en soluciones de ciberseguridad a nivel mundial en los últimos tres años. Prueba fehaciente de la necesidad de las empresas es el gasto mostrado en la siguiente tabla, dividido por segmento de mercado.

Tabla 1. Gasto en ciberseguridad a nivel mundial por segmento 2017-2019 (datos en millones de dólares). Fuente: Elaboración propia a partir de los datos de España y la Ciberseguridad: hora de remangarse, Revista SIC (2018).

Se trata por tanto de un sector con previsiones favorables en los próximos años materializándose en un crecimiento constante y estable debido al incremento global de ciberataques y las pérdidas económicas que provocan.

¿Necesitas conocer la mejor herramienta para la gestión de riesgos tecnológicos y la protección de los datos personales? En el «curso Sistemas de Gestión de la Seguridad de la Información (ENS e ISO 27001) y el cumplimiento del RGPD» aprenderás todo lo que necesitas.

El Equipo Govertis

El pasado 7 de junio fue publicado el Reglamento (UE) 2019/881 del Parlamento Europeo y del Consejo de 17 de abril de 2019 relativo a ENISA (Agencia de la Unión Europea para la Ciberseguridad) y a la certificación de la ciberseguridad de las tecnologías de la información y la comunicación y por el que se deroga el Reglamento (UE) n.o 526/2013 («Reglamento sobre la Ciberseguridad»).

Este nuevo marco europeo tiene dos propósitos fundamentales.

Este nuevo Reglamento entró en vigor el 27 de junio de 2019 y aunque con menor repercusión mediática que el famoso Reglamento General de Protección de Datos (RGPD), puede tener un impacto muy relevante en el sector tecnológico. Basta leer los considerandos del Reglamento para ver su alcance y cómo supone una apuesta estratégica de la Unión Europea por la ciberseguridad como pilar fundamental para asegurar la resiliencia en la sociedad del siglo XXI.

Los ciberataques van en aumento, y una economía y una sociedad conectadas, más vulnerables a las ciberamenazas y los ciberataques, requieren unas defensas más sólidas. En el momento en el que las organizaciones se ven inmersas en la transformación digital y se inician los proyectos de despliegue del Internet de las cosas, (IoT o Internet of things), es preciso adoptar todas las medidas necesarias para mejorar la ciberseguridad en la Unión a fin de proteger mejor de las ciberamenazas a las redes y los sistemas de información, las redes de telecomunicaciones y los productos, los servicios y dispositivos digitales utilizados por los ciudadanos, las organizaciones y las empresas, desde las pequeñas y medianas empresas (pymes).

El Reglamento determina el nuevo papel que debe asumir ENISA y que lo confiere como el actor que va a ser el punto de referencia y conocimiento especializado en la UE.

Las tareas asignadas a ENISA incluyen:

El otro gran elemento que este Reglamento aborda tiene por objetivo la construcción de un entorno que permita acreditar la confianza de productos, servicios y procesos de TIC en materia de ciberseguridad. Para ello, se pretende crear un marco europeo de certificación de la ciberseguridad que persigue un planteamiento armonizado de esquemas europeos de certificación de la ciberseguridad en la UE. Este marco europeo de certificación de la ciberseguridad define un mecanismo para establecer esquemas europeos de certificación de la ciberseguridad, y para confirmar que los productos, servicios y procesos de TIC que hayan sido evaluados con arreglo a dichos esquemas cumplen los requisitos de seguridad especificados con el objetivo de proteger la disponibilidad, autenticidad, integridad o confidencialidad de los datos almacenados, transmitidos o procesados o las funciones o servicios que ofrecen, o a los que permiten acceder, dichos productos, servicios y procesos durante todo su ciclo de vida.

La evaluación certificada de la conformidad es el procedimiento por el que se evalúa si se han cumplido los requisitos especificados en relación con un proceso, producto o servicio de TIC. Para llevar a cabo este procedimiento es necesario un tercero independiente, que no sea el fabricante del producto ni el proveedor del producto, servicio o proceso de TIC que está siendo evaluado.

Un certificado europeo de ciberseguridad debe considerarse una confirmación de que la evaluación se ha llevado a cabo de forma apropiada. La evaluación de la conformidad y la certificación no pueden garantizar por sí mismas la ciberseguridad de los productos, servicios y procesos de TIC certificados. Se trata más bien de un procedimiento y una metodología técnica que garantizan que los productos, servicios y procesos de TIC han sido sometidos a ensayo y cumplen determinados requisitos de ciberseguridad establecidos en otro lugar, por ejemplo en las normas técnicas.

Como puede intuirse, este Reglamento Europeo de Ciberseguridad supone un complemento al Reglamento Europeo de Protección de Datos y aclara uno de los aspectos clave que en ambos textos normativos se pretende garantizar: la seguridad por diseño y por defecto. Como vemos, Europa se decanta por el marco de la certificación con dos propuestas claras que deben servir para acreditar la confianza.

Inicialmente ambos entornos de certificación se plantean como un valor diferenciador que permite a las organizaciones una diferenciación de excelencia, pero quizás en el futuro, algunos sectores determinen la obligatoriedad de algunos de estos requisitos vinculado a la criticidad del sector en el que operan. Podemos pensar en el sector salud o la gestión de entornos críticos según los criterios establecidos por la Directiva NIS. Se inicia así el camino necesario para evitar situaciones de gran peligro debido a la altísima dependencia que vamos otorgando a las TIC en la gestión de la sociedad del siglo XXI.

Referencias:

Reglamento Europeo de Ciberseguridad.

Agencia Europea de Ciberseguridad (ENISA).

Fuente de la imagen: https://www.enisa.europa.eu/news/enisa-news/the-eu-cybersecurity-act-a-new-era-dawns-on-enisa/@@images/28cf0992-dfa4-40d2-8c9b-d18dd20227e3.png

El Equipo Govertis

Respecto de si tiene o no potestad de control y vigilancia el empresario o empleador en el ámbito privado, es un tema muy trillado del que se ha hablado en numerosas ocasiones. ¿Pero qué pasa en el ámbito público, concretamente en las entidades locales?

En primer lugar, partimos de la afirmación, que la titularidad de los medios tecnológicos (correo electrónico, equipos de sobremesa, etc..) es titularidad de la Administración Local siempre y cuando, dichos soportes se hayan puesto a disposición del empleado con la finalidad de desempeño de las funciones encomendadas a este. Son muchos los pronunciamientos de la Agencia Española de Protección de Datos al respecto, resaltamos entre ellos, el Informe 0464/2013.

Asentado lo anterior, debemos analizar la base de legitimación para poder llevar a cabo la adopción de medidas de control por parte de la Entidad local.

En el ámbito público, en primer lugar, debemos diferenciar:

Por lo que se debe diferenciar la normativa aplicable a ambos supuestos:

En cuanto a los funcionarios de carrera, dicho control estaría legitimado, en primer lugar atendiendo al artículo 54 de la Ley 7/2007, de 12 de abril, del Estatuto Básico del Empleado Público (EBEP), que establece como principio de conducta de los empleados públicos, entre otros, el deber de no utilizar los recursos y bienes públicos en provecho propio, por lo que, los Ayuntamientos, y otros entes públicos, podrían realizar actuaciones de control del ordenador de sus trabajadores con el fin de verificar el cumplimiento de este deber.

En segundo lugar, la Administración como Responsable de Tratamiento, tal y como indica el artículo 32.1 RGPD debe, por un lado, implementar medidas de seguridad en el tratamiento;

<< Teniendo en cuenta el estado de la técnica, los costes de aplicación, y la naturaleza, el alcance, el contexto y los fines del tratamiento, así como riesgos de probabilidad y gravedad variables para los derechos y libertades de las personas físicas, el responsable y el encargado del tratamiento aplicarán medidas técnicas y organizativas apropiadas para garantizar un nivel de seguridad adecuado al riesgo (…)>>

Y por otro, medidas de seguridad de forma integral, tal y como recoge el artículo 5 del Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica: así como el artículo 41.2 de la Ley 40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público.

Es por ello, que una de las medidas de seguridad que está obligado a adoptar el Responsable, son aquellas medidas de control concretas, para poder preservar la seguridad de los sistemas de información.

A mayor abundamiento, la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales recoge en el artículo 87 el Derecho a la intimidad y uso de dispositivos digitales en el ámbito laboral:

“2. El empleador podrá acceder a los contenidos derivados del uso de medios digitales facilitados a los trabajadores a los solos efectos de controlar el cumplimiento de las obligaciones laborales o estatutarias y de garantizar la integridad de dichos dispositivos (…)

En este punto, la Agencia Catalana de Protección de Datos ya puntualizó, en su Dictamen 49/2009, que el Ayuntamiento, en su condición de “empresario”, también podía ejercer un control cuando tuviera como finalidad verificar el cumplimiento por parte de los trabajadores de sus obligaciones laborales, y lo hace en base al artículo 54 de la Ley 7/2007, de 12 de abril, del Estatuto Básico del Empleado Público (EBEP), anteriormente referenciado.

Finalmente, pero no menos importante, el Tribunal Constitucional (TC) considera que el ejercicio de cualquier derecho fundamental consagrado en nuestra Constitución no es de carácter absoluto, sino que se debe contraponer con el ejercicio de otros derechos o bienes jurídicos protegidos, siendo la función de los órganos jurisdiccionales y, en concreto del TC, preservar el equilibrio necesario ante una posible colisión de intereses contrapuestos.

Es por ello, que para que una actividad de control sea conforme a la legislación se respeten los principios de Necesidad, Legitimidad, Proporcionalidad y Seguridad.

El Equipo Govertis

A los efectos de aplicar el tamiz de la protección de datos personales en la publicidad de las subvenciones y ayudas públicas destinadas a personas físicas, nos encontramos con una serie de disposiciones recogidas de forma dispersa en diferente legislación estatal y, en su caso, autonómica.

Por un lado, nos encontramos con las disposiciones del Real Decreto 130/2019, de 8 de marzo, por el que se regula la Base de Datos Nacional de Subvenciones (BDNS) y la publicidad de las subvenciones y demás ayudas públicas (artículo 7.5), así como la Ley 38/2003, de 17 de noviembre, General de Subvenciones (artículos 18 y 20).

Por otro lado, con la Ley 19/2013, de 9 de diciembre, de transparencia, acceso a la información pública y buen gobierno (artículo 15) y, en su caso, la legislación al respecto que hubiera en la Comunidad Autónoma.

Y, por último, entra en esta conjugación la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales (Disposición Adicional Séptima).

Ante el galimatías normativo en lo que respecta a la protección de datos para la publicidad de subvenciones y ayudas públicas, entendemos oportuno aunar los criterios, con los cuales realizar la pertinente publicidad de la subvención o ayuda pública:

Esta pauta, también podría aplicarse a subvención o ayuda pública que tenga como destinatario, a persona física, en condición de profesional (autónomo o liberal) o empresario individual (comerciante, industrial o naviero).

El Equipo Govertis

¿Por qué Junio? Porque es un mes en el que se concentran en colegios actuaciones de fin de curso, graduaciones, pero también es el fin de temporada para clubes deportivos, escuelas de música, academias…. Y el momento de realizar esas representaciones y actuaciones, en las que podemos ver el progreso de nuestros hijos, disfrutando del ambiente en el que han estado durante el año escolar.

Eventos en los que se toman fotografías y realizan vídeos de niños, y en los que no solo los centros educativos y organizadores han de poner especial atención, sino también nosotros puesto que en ocasiones esas imágenes no son solo de nuestros hijos.

Los responsables de estos eventos, directores y hasta profesores se ponen nerviosos cuando ven a padres, abuelos, familiares, amigos y personas ajenas al colegio, realizando los vídeos y/o fotografías. ¿Por qué? Porque saben que la imagen del menor es un dato personal, indicamos en uno de los artículos del blog, uso de fotografías en RRSS, para cuyo tratamiento han solicitado el consentimiento de los padres o tutores del menor, conforme al RGPD y, en el caso de Colegios siguiendo instrucciones de su DPD, pero los asistentes a estos actos no disponen de ese consentimiento para realizar el tratamiento. Aunque una posible propuesta será prohibir realizar vídeos o fotografías, no es la única opción que tienen los organizadores.

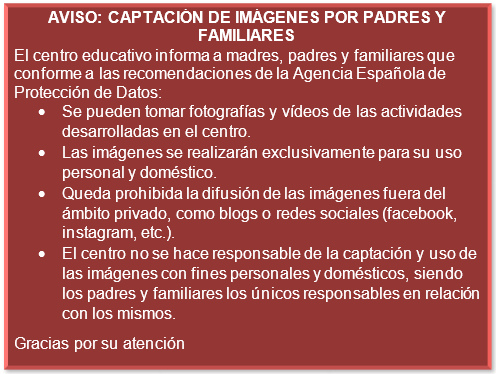

¿Qué pueden hacer en estos casos? Como señala la AEPD en su Guía para centros educativos: “Cuando los centros educativos organicen y celebren eventos (fiestas de Navidad, fin de curso, eventos deportivos) a los que asistan los familiares de los alumnos, constituye una buena práctica informarles, por ejemplo, al solicitarles la autorización para participar o mediante avisos o carteles, de la posibilidad de grabar imágenes exclusivamente para su uso personal y doméstico (actividades privadas, familiares)”

Para ayudar a los colegios a cumplir con la normativa de privacidad algunas entidades educativas (como Generalitat Valenciana) han publicado directrices entre las que se encuentra un Modelo de cartel de aviso para la captación de imágenes por madres, padres o familiares.

Así pues, ¿los padres pueden realizar grabaciones de vídeo y fotografías en estos casos?

Antes de difundir imágenes de menores tendremos que consultar a sus padres o tutores si podemos publicar aquellas en las que aparezcan. Incluso si esos menores son nuestros hijos/as deberíamos evitar como señala la AEPD el ‘sharenting’, compartir en redes sociales y/o Internet de manera indiscriminada fotos, vídeos, actividades y anécdotas de la vida de nuestros hijos menores.

El Equipo Govertis